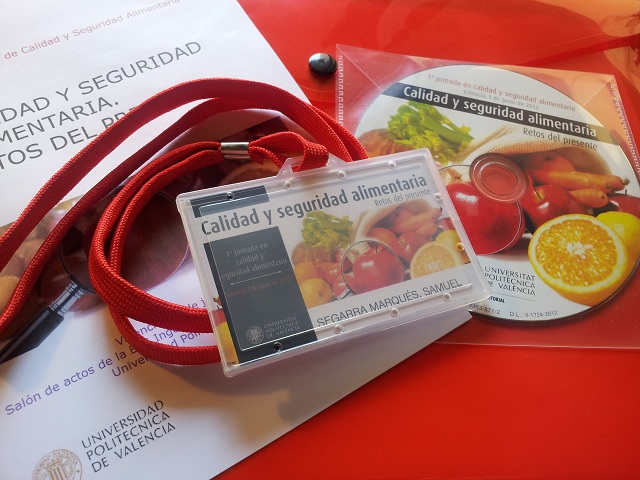

El pasado viernes tuvo lugar la 1ª jornada de Calidad y Seguridad Alimentaria en la ETS de Ingeniería Agronómica y del Medio Natural (UPV). El objetivo de la jornada era dar a conocer el marco regulatorio en materia de seguridad alimentaria, analizar los principales peligros que afectan al sector industrial y presentar las estrategias de algunas empresas del sector para garantizar la seguridad y calidad de los productos.

El pasado viernes tuvo lugar la 1ª jornada de Calidad y Seguridad Alimentaria en la ETS de Ingeniería Agronómica y del Medio Natural (UPV). El objetivo de la jornada era dar a conocer el marco regulatorio en materia de seguridad alimentaria, analizar los principales peligros que afectan al sector industrial y presentar las estrategias de algunas empresas del sector para garantizar la seguridad y calidad de los productos.

En la presente entrada haré un breve resumen sobre el contenido de cada bloque tratado en la jornada y comentaré aquellos aspectos que me resultaron más interesantes.

La jornada se inició con una breve introducción sobre la cadena alimentaria y los actores que en ésta intervienen. Además, se presentó la idea de “From Farm To Fork” (de la granja a la mesa) que estuvo presente en la mayor parte de las ponencias. Como era de esperar, esta filosofía para asegurar la calidad destaca la importancia de tratar la seguridad alimentaria a lo largo de toda la cadena y no únicamente en sus etapas finales antes de llegar al consumidor. Aunque lo expuesto en relación al sector primario y a la Administración resultó enriquecedor, desde mi punto de vista este primer bloque quedó “cojo” al no tratar uno de los actores principales de la cadena: el sector logístico.

Es decir, iniciativas que permitan compartir información entre grupos con los mismos intereses o afectados por un problema común. En este caso particular, se pretende fomentar que se compartan experiencias sobre la detección y resolución de vulnerabilidades.

Es decir, iniciativas que permitan compartir información entre grupos con los mismos intereses o afectados por un problema común. En este caso particular, se pretende fomentar que se compartan experiencias sobre la detección y resolución de vulnerabilidades. La primera línea de defensa hace referencia a los departamentos de la organización y a los distintos empleados que realizan las tareas operativas. Sobre ellos recae la responsabilidad de gestionar el riesgo día a día. Para ello, deben conocer las implicaciones que tiene sobre la organización el correcto desempeño de sus tareas.

La primera línea de defensa hace referencia a los departamentos de la organización y a los distintos empleados que realizan las tareas operativas. Sobre ellos recae la responsabilidad de gestionar el riesgo día a día. Para ello, deben conocer las implicaciones que tiene sobre la organización el correcto desempeño de sus tareas. Este comité tiene dos funciones principales. La primera de ellas consiste en prestar soporte a la Alta Dirección y, conjuntamente, decidir cuál es el nivel riesgo aceptable. Para ello lo más recomendable es realizar sesiones de trabajo en las que, a través de un caso de estudio, se plantean situaciones adversas a fin de determinar si la organización puede o no asumir determinados riesgos. La segunda función consiste en supervisar las tareas que se realizan los distintos departamentos y comprobar que el riesgo se mantiene bajo los umbrales fijados por la Alta Dirección.

Este comité tiene dos funciones principales. La primera de ellas consiste en prestar soporte a la Alta Dirección y, conjuntamente, decidir cuál es el nivel riesgo aceptable. Para ello lo más recomendable es realizar sesiones de trabajo en las que, a través de un caso de estudio, se plantean situaciones adversas a fin de determinar si la organización puede o no asumir determinados riesgos. La segunda función consiste en supervisar las tareas que se realizan los distintos departamentos y comprobar que el riesgo se mantiene bajo los umbrales fijados por la Alta Dirección.  La tercera y última línea de defensa está formada por el grupo de auditoría. En el artículo al que hacemos referencia habla del US Sarbanes-Oaxley Act compliance team (grupo para verificar el cumplimiento de la Ley Sarbanes-Oaxley). En nuestro caso es más conveniente tener una visión más amplia. Para ello, indicaremos en las directrices de auditoría de nuestra organización que se debe verificar el cumplimiento legal en general, es decir, LOPD, LSSI, y/o cualquier ley o marco regulatorio del sector que sea de aplicación para nuestra organización.

La tercera y última línea de defensa está formada por el grupo de auditoría. En el artículo al que hacemos referencia habla del US Sarbanes-Oaxley Act compliance team (grupo para verificar el cumplimiento de la Ley Sarbanes-Oaxley). En nuestro caso es más conveniente tener una visión más amplia. Para ello, indicaremos en las directrices de auditoría de nuestra organización que se debe verificar el cumplimiento legal en general, es decir, LOPD, LSSI, y/o cualquier ley o marco regulatorio del sector que sea de aplicación para nuestra organización.  ¿Han leído COBIT? Es una de esas lecturas ligeras que pueden llevarse a la playa o para descansar a la sombra de un pino. Es más, si se dispone de la edición de bolsillo pueden llevárselo al dentista para amenizar la espera, no hay nada como la prosa de COBIT para pasar un buen rato. ¿¡Qué dice éste chalao!?, habrán pensado los lectores que conozcan COBIT. Estaba sólo bromeando :)

¿Han leído COBIT? Es una de esas lecturas ligeras que pueden llevarse a la playa o para descansar a la sombra de un pino. Es más, si se dispone de la edición de bolsillo pueden llevárselo al dentista para amenizar la espera, no hay nada como la prosa de COBIT para pasar un buen rato. ¿¡Qué dice éste chalao!?, habrán pensado los lectores que conozcan COBIT. Estaba sólo bromeando :)

Me encontraba esperando turno en una peluquería a la vez que escuchaba (inevitablemente) como una de las peluqueras hacía un repaso de las novedades semanales de la prensa rosa. Nada de lo que comentaban parecía salirse de lo habitual, pero de repente escuché: […] bla bla bla … hacker … bla bla bla […]. Un momento, ¿he oído bien?, ¿hacker?. No soy especialmente cotilla pero me toca admitir que habían captado mi atención, así que, sin mucho descaro, me colé en la conversación. Estaba claro que no iban a estar discutiendo sobre los avances de la

Me encontraba esperando turno en una peluquería a la vez que escuchaba (inevitablemente) como una de las peluqueras hacía un repaso de las novedades semanales de la prensa rosa. Nada de lo que comentaban parecía salirse de lo habitual, pero de repente escuché: […] bla bla bla … hacker … bla bla bla […]. Un momento, ¿he oído bien?, ¿hacker?. No soy especialmente cotilla pero me toca admitir que habían captado mi atención, así que, sin mucho descaro, me colé en la conversación. Estaba claro que no iban a estar discutiendo sobre los avances de la  En la línea del tema principal, comento un hecho que ha sido, junto con la anécdota de la peluquería, el detonante que me ha llevado a escribir esta entrada: El pasado fin de semana estaba pasando un rato con el grupo de amig@s, cuando una compañera nos mostró orgullosa su nueva adquisición… un espectacular smartphone. El caso es que, además de pedirnos ayuda para configurar unos widgets de

En la línea del tema principal, comento un hecho que ha sido, junto con la anécdota de la peluquería, el detonante que me ha llevado a escribir esta entrada: El pasado fin de semana estaba pasando un rato con el grupo de amig@s, cuando una compañera nos mostró orgullosa su nueva adquisición… un espectacular smartphone. El caso es que, además de pedirnos ayuda para configurar unos widgets de  ALCOLOCK (alcohol ignition interlock): Un dispositivo instalado en el vehículo impide que éste funcione a menos que el conductor supere una prueba de alcoholemia, es decir, que su tasa de alcohol en sangre esté dentro de los límites permitidos. Este sistema consta de un etilómetro y de un sistema que controla el encendido del motor.

ALCOLOCK (alcohol ignition interlock): Un dispositivo instalado en el vehículo impide que éste funcione a menos que el conductor supere una prueba de alcoholemia, es decir, que su tasa de alcohol en sangre esté dentro de los límites permitidos. Este sistema consta de un etilómetro y de un sistema que controla el encendido del motor. eCall: Con el slogan “time saved = live saved”, la Comisión Europea hace hincapié en la importancia de proporcionar una respuesta rápida cuando ocurre un accidente de tráfico. “ECall” es una de las iniciativas más importantes que se están desarrollando en el ámbito de la seguridad vial, que consiste en implantar un conjunto de sensores en los vehículos que, en caso de producirse el accidente, avisarán automáticamente a los servicios de emergencia indicando la posición (GPS/Galileo), el tipo de vehículo afectado, la dirección y otra información relevante a la hora de dar respuesta al accidente. Las previsiones realizadas son realmente favorables llegando a salvar más de 2500 vidas al año en Europa. En esta iniciativa se ven implicadas muchas entidades, proveedores de servicios, fabricantes de automóviles, centros de emergencias, etc.

eCall: Con el slogan “time saved = live saved”, la Comisión Europea hace hincapié en la importancia de proporcionar una respuesta rápida cuando ocurre un accidente de tráfico. “ECall” es una de las iniciativas más importantes que se están desarrollando en el ámbito de la seguridad vial, que consiste en implantar un conjunto de sensores en los vehículos que, en caso de producirse el accidente, avisarán automáticamente a los servicios de emergencia indicando la posición (GPS/Galileo), el tipo de vehículo afectado, la dirección y otra información relevante a la hora de dar respuesta al accidente. Las previsiones realizadas son realmente favorables llegando a salvar más de 2500 vidas al año en Europa. En esta iniciativa se ven implicadas muchas entidades, proveedores de servicios, fabricantes de automóviles, centros de emergencias, etc.