Queridos lectores, si el título de la presente entrada les ha llamado la atención, les pido que nos acompañen durante cinco minutos. Voy procurar resumir en pocas líneas una reflexión que gira en torno a la publicidad, seguridad y concienciación, que hice a raíz de leer ese lema.

Hoy en día estamos saturados por la cantidad de información que recibimos de todo tipo. Siendo conscientes de este hecho, los publicistas hacen uso de su creatividad para conseguir llamar nuestra atención a través de elaboradas campañas publicitarias. Aunque no seamos publicistas (es posible que algunos de nuestros lectores sí lo sean), creo que debemos tomar ejemplo a la hora de comunicar aspectos relativos a la seguridad.

En las últimas vacaciones vi un lema que me impactó tal y como lo hacen dichas campañas publicitarias. Sobre la frase “A stolen rinbuoy, a stolen life” que vendría a ser algo como “Un salvavidas robado, una vida robada”, se hallaba uno de los múltiples aros salvavidas que están a lo largo del río Corrib en su desembocadura en Galway (Irlanda).

Sin embargo, la burla 2.0 ya no es una broma sino más bien un tema realmente preocupante sobre el que tenemos que actuar. El acoso ha sido (y sigue siendo) un conflicto difícil de tratar. Actualmente, la presencia de las nuevas tecnologías agrava la situación ya que la víctima tiene dificultades para encontrar refugio, y el acosador tiene a su disposición múltiples canales para agredir desde el anonimato.

Sin embargo, la burla 2.0 ya no es una broma sino más bien un tema realmente preocupante sobre el que tenemos que actuar. El acoso ha sido (y sigue siendo) un conflicto difícil de tratar. Actualmente, la presencia de las nuevas tecnologías agrava la situación ya que la víctima tiene dificultades para encontrar refugio, y el acosador tiene a su disposición múltiples canales para agredir desde el anonimato. Nuevamente nos encontramos en una situación en la que la herramienta en sí no es el problema. El problema se deriva del uso de la misma (del mal uso en este caso). Para combatir esta situación, tal y como sucede con el acoso infantil tradicional, la información y la educación son las herramientas más efectivas. En ello coinciden educadores, psicólogos y otros expertos en la materia. Partiendo de esta idea y, tomando como referencia los comentarios de Elizabeth Englander, directora del Centro para la Reducción de las Agresiones de Massachusetts, en el Bridgewater State College, citamos a continuación una serie de recomendaciones a considerar para hacer frente al ciberacoso infantil.

Nuevamente nos encontramos en una situación en la que la herramienta en sí no es el problema. El problema se deriva del uso de la misma (del mal uso en este caso). Para combatir esta situación, tal y como sucede con el acoso infantil tradicional, la información y la educación son las herramientas más efectivas. En ello coinciden educadores, psicólogos y otros expertos en la materia. Partiendo de esta idea y, tomando como referencia los comentarios de Elizabeth Englander, directora del Centro para la Reducción de las Agresiones de Massachusetts, en el Bridgewater State College, citamos a continuación una serie de recomendaciones a considerar para hacer frente al ciberacoso infantil. ¿Cuánto vale nuestra reputación? Para dar respuesta a esta cuestión (nada sencilla salvo que la repuesta vaya a ser “mucho”) tenemos que considerar la relación entre reputación y éxito. Y cuando digo “éxito” me refiero a alcanzar o no nuestros objetivos, tanto personales como profesionales. En determinados colectivos, la reputación es un elemento fundamental para su éxito o declive. Podríamos incluir en ese grupo personas con cargo público como alcaldes, concejales, ministros, etc. Pero también afecta directamente a profesionales del sector privado como actores, cantantes, diseñadores y un largo etcétera.

¿Cuánto vale nuestra reputación? Para dar respuesta a esta cuestión (nada sencilla salvo que la repuesta vaya a ser “mucho”) tenemos que considerar la relación entre reputación y éxito. Y cuando digo “éxito” me refiero a alcanzar o no nuestros objetivos, tanto personales como profesionales. En determinados colectivos, la reputación es un elemento fundamental para su éxito o declive. Podríamos incluir en ese grupo personas con cargo público como alcaldes, concejales, ministros, etc. Pero también afecta directamente a profesionales del sector privado como actores, cantantes, diseñadores y un largo etcétera. Bitcoin es una de las monedas electrónicas más populares del momento. Una diferencia fundamental respecto a la mayor parte de las divisas nacionales (euro, dólar, etc.) consiste en que, en lugar de ser dinero fiduciario (dinero cuyo valor real es mucho mayor que su coste de producción y que es emitido por los bancos centrales mediante la creación de deuda), se trata de un sistema basado en la “prueba de trabajo” que recompensa el esfuerzo de encontrar la solución a problemas criptográficos.

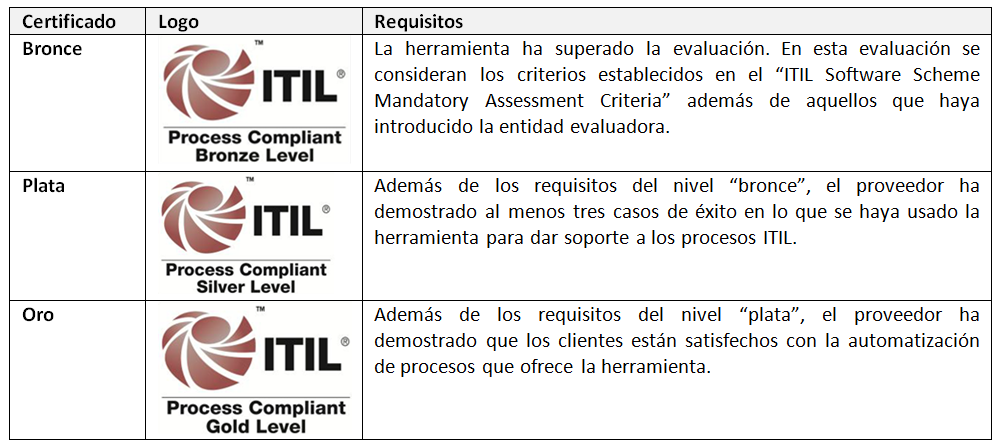

Bitcoin es una de las monedas electrónicas más populares del momento. Una diferencia fundamental respecto a la mayor parte de las divisas nacionales (euro, dólar, etc.) consiste en que, en lugar de ser dinero fiduciario (dinero cuyo valor real es mucho mayor que su coste de producción y que es emitido por los bancos centrales mediante la creación de deuda), se trata de un sistema basado en la “prueba de trabajo” que recompensa el esfuerzo de encontrar la solución a problemas criptográficos.  Por norma general, las empresas disponen de un catálogo dónde se describen los servicios que ofrecen a sus clientes. Sin embargo, no siempre se dispone de un catálogo de servicios interno que detalle los servicios que cada departamento / área presta al resto de la organización. Definir y documentar este segundo catálogo aporta múltiples ventajas que facilitan la gestión de dichos servicios.

Por norma general, las empresas disponen de un catálogo dónde se describen los servicios que ofrecen a sus clientes. Sin embargo, no siempre se dispone de un catálogo de servicios interno que detalle los servicios que cada departamento / área presta al resto de la organización. Definir y documentar este segundo catálogo aporta múltiples ventajas que facilitan la gestión de dichos servicios.