Les confieso que en un primer momento tuve ciertas reticencias y dudas de colgar lo que les cuento a continuación, por si alguien pudiera considerarlo “incitación al delito”. Por supuesto, ese no es en ningún caso el propósito de la entrada, sino el de mostrar qué es posible hacer con unos pocos datos de carácter personal hoy en día —de esos que cualquiera de nosotros proporciona alegremente a cualquiera—, por lo que tras un par de consultas previas he decidido publicarlo. Obviamente, falta decir que lo que se cuenta en esta historia es completamente ficticio, fruto de mi imaginación, y cualquier parecido con la realidad es pura coincidencia. Sirva esto como disclaimer previo, y pasemos a la entrada.

Hace cosa de un par de semanas, a las 05:51 de la mañana, sonó mi móvil, que como siempre, había dejado encendido —mala costumbre— en la mesita de noche; con el sobresalto habitual de una llamada en horas intempestivas, contesté al teléfono sin saber quién me llamaba (tenía el número pero no estaba en mi agenda) y, para mi sorpresa, parece ser que mi interlocutor se había equivocado y, sin decir nada, ni un mísero “lo siento”, decidió colgar. A mí estas faltas de educación siempre me han molestado, pero sobre todo, me resulta incomprensible que alguien te llame a esa hora, se equivoque, y no tenga el valor de pedir disculpas ni decir nada, simplemente se limite a colgar.

Si esto se hubiera producido hace unos años, cuando no había móviles y los fijos de la época no disponían de un bonito display electrónico donde aparece el número llamante, simplemente me habría fastidiado, lo habría olvidado en unos minutos, y poco más. Pero en estos días a mi interlocutor (por llamarle de alguna forma) se le olvidó un pequeño detalle: tenía su teléfono móvil, o al menos el teléfono desde el que me había llamado; así que me propuse saber quién sería esta persona.

¿Qué hacer cuando dispones únicamente de un número de teléfono móvil, sin más datos? Puedes poner un anuncio en coches estacionados en diferentes zonas de la ciudad, pegado al cristal, con un precio atractivo y ese número de teléfono. Pero eso no supone ningún reto; sí que puede ser un reto tratar de conseguir la información de esa persona; un poco de ingeniería social nunca viene mal, y por suerte o desgracia, en este país si oímos la palabra “GRATIS” damos hasta nuestra partida de nacimiento…

A partir del prefijo móvil se puede determinar con un alto nivel de probabilidad la operadora de comunicaciones a la que pertenece, con lo que una promoción de dicha operadora siempre es una buena excusa; si ha habido una migración, pues la promoción se convierte automáticamente en una oportunidad para antiguos clientes. El resumen podría ser:

— “Le llamamos de XXXX para ofrecerle, una vez cotejados sus datos, una promoción de llamadas a 0 céntimos, GRATIS, durante todo el mes de agosto, sin letra pequeña”.

— Ah, dígame.

— ¿Es usted don Luis López, de Salamanca?

— No, me parece que se ha equivocado.

— Vaya, lo siento, entonces no puede acceder a la promoción… en cualquier caso, es usted cliente de XXXX, ¿verdad?

— Sí, sí, dígame…

— ¿Dispone usted de correo electrónico?

— Claro.

— Si me lo facilita, le enviaremos un e-mail y, simplemente por responder al mismo y rellenar nuestro cuestionario, tendrá acceso exclusivo a esta promoción.

— Claro, mi correo es yyyy@hotmail.com.

— En breve recibirá el correo; una vez obtenida su respuesta, en el plazo de una semana nos pondremos en contacto con usted para confirmarle el acceso y tendrá llamadas gratis durante todo el mes de agosto.

— Ah, muchas gracias, muchas gracias…

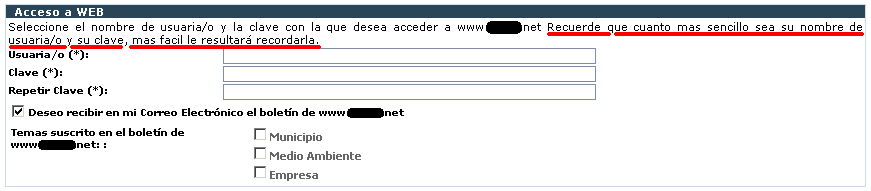

A partir de aquí, no hay más que enviar un correo al individuo en cuestión desde una dirección que parezca creíble; aunque para el 99% del personal es creíble cualquier dirección de Hotmail, mucho más elaborado es utilizar algo del tipo “registro@XXXXX.dyndns.org”, donde XXXX es obviamente el nombre de la operadora. En ese correo, con logos oficiales y formalismos que le den credibilidad, le pedimos amablemente su nombre, código postal —por aquello de la estadística— y el número de teléfono que quiere asociar a la promoción (aunque ya lo sepamos, nunca está de más). Et voilà, tenemos enseguida cómo se llama la persona y dónde vive (a lo de pedir la dirección postal, aparte de que no nos aporta nada, la gente suele ser más reacia, pero el código postal lo facilitamos sin problemas).

Con estos datos —nombre y apellidos, e-mail, teléfono y código postal— hemos recorrido buena parte del camino; depende de lo que queramos hacer con la información, esto es más que suficiente: desde poner anuncios de compraventa en prensa gratuita de la zona —hablaremos un día de la seguridad y autenticación en estos casos—, hasta técnicas más elaboradas; he aquí unos ejemplos:

— “Promoción” para averiguar si tiene hijos entre 10 y 20 años, y si es así, cualquier tarde de octubre, cuando su hijo esté en el colegio, volvemos a contactar con él para comunicarle que su hijo está retenido en el centro comercial X —cercano al domicilio— por haber sido sorprendido en pleno hurto, y le rogamos que venga a recogerlo. Ni hace falta saber el nombre del niño.

— “Promoción” para averiguar si su coche tiene más de cinco años y ofrecerle, en un concesionario de la zona que se ha adscrito a la promoción, una ganga. Debe pasar esa misma semana por dicho concesionario.

— Invitación a un Madrid-Barça, o Sevilla-Bilbao —dependiendo del código postal—, para él y dos acompañantes en zona VIP, completamente gratis, presentando su DNI en taquilla.

— Cualquier otra cosa que, como hemos dicho, incluya la palabra “GRATIS”.

Se me ocurren muchas más, pero ya se pasan de ser simples bromas a entrar en temas personales delicados, y después de todo, sólo fue una llamada a una hora intempestiva, y un poco de mala educación. Sirva esta entrada como reflejo didáctico, y ténganla en cuenta cuando se equivoquen de número una noche a las tantas de la madrugada y por supuesto, cuando alguien tenga la bondad de ofrecerles algo gratis.

Ayer salió publicada en varios medios electrónicos la noticia de una cafetera que se puede conectar a Internet y que, ¡oh sorpresa!, tiene una vulnerabilidad que permite “hackear” la cafetera, y hacerle maldades como…

Ayer salió publicada en varios medios electrónicos la noticia de una cafetera que se puede conectar a Internet y que, ¡oh sorpresa!, tiene una vulnerabilidad que permite “hackear” la cafetera, y hacerle maldades como…