Hace relativamente poco, buscando algún entretenimiento que me ayudara a salir de la rutina y estando fuertemente influenciado por mi pareja, decidí apuntarme a una actividad que ha resultado ser de lo más divertida: bailar Rock. ¡No me refiero a salir de marcha por locales! Estoy hablando de asistir a clases de baile. Acotando un poco más os diré que bailamos música swing de entre los años 1920 y 1950. Existen distintos estilos de baile relacionados con la música swing: Boogie Woogie, Lindy Hop, Rock´n´Roll, Balboa,… Las clases a las que asisto se centran principalmente en el estilo Lindy Hop.

Hace relativamente poco, buscando algún entretenimiento que me ayudara a salir de la rutina y estando fuertemente influenciado por mi pareja, decidí apuntarme a una actividad que ha resultado ser de lo más divertida: bailar Rock. ¡No me refiero a salir de marcha por locales! Estoy hablando de asistir a clases de baile. Acotando un poco más os diré que bailamos música swing de entre los años 1920 y 1950. Existen distintos estilos de baile relacionados con la música swing: Boogie Woogie, Lindy Hop, Rock´n´Roll, Balboa,… Las clases a las que asisto se centran principalmente en el estilo Lindy Hop.

Para situaros en escena y sin querer entrar en mucho detalle os diré que el Lindy Hop es un estilo de baile popularizado en Nueva York por bailarines afro-americanos en una sala de baile llamada Savoy Ballroom. El baile tenía como base el Charlestón pero incorporaba elementos de otros estilos como el “Texas Tommy“, el “Black Bottom” y el “Cakewalk“. El Lindy Hop nació cuando estos bailarines empezaron a incorporar posiciones abiertas intercalándolas con las tradicionales posiciones cerradas. En la práctica, se trata de un baile rápido, enérgico y, desde mi punto de vista, bastante divertido. El baile puede enriquecerse con una gran variedad de acrobacias que serán más o menos espectaculares en función de la experiencia y de la forma física de los bailarines.

En lo referente a las lecciones de baile puedo decir que las primeras han sido más bien “introductorias”, lo cual era previsible pues la mayoría de asistentes desconocíamos por completo el estilo de baile. No obstante, he de decir que también acuden algunas parejas experimentadas que ensayan coreografías relativamente complejas.

No, no estamos hablando de dejar esta vida ajetreada de las ciudades e irnos al campo a vivir y alimentarnos de lo que cultivamos y criamos. Tampoco hablamos de “invertir” nuestro tiempo libre en juegos de una determinada red social para aprender las labores del campo. Este post viene a explicar el proceso que hemos seguido para optimizar el rendimiento de un sistema de detección de intrusos (IDS) en redes con una tasa de tráfico alta.

No, no estamos hablando de dejar esta vida ajetreada de las ciudades e irnos al campo a vivir y alimentarnos de lo que cultivamos y criamos. Tampoco hablamos de “invertir” nuestro tiempo libre en juegos de una determinada red social para aprender las labores del campo. Este post viene a explicar el proceso que hemos seguido para optimizar el rendimiento de un sistema de detección de intrusos (IDS) en redes con una tasa de tráfico alta. Hace ya unos años que se produjo el boom de ventas de novelas históricas y ambientadas en el medievo. Quizás el máximo exponente fueron los famosos “Pilares de la Tierra” de Ken Follet que, aunque se publicó en 1989, creo que no ha habido ninguna novela posterior de este género que la haya podido destronar. De hecho recientemente también ha servido para poner “de moda” las series históricas de TV, con la adaptación producida por Ridley Scott. En 2007 la novela de Follet tuvo su continuación con “Un mundo sin fin”, novela que continúa la trama con los descendientes de los protagonistas de los Pilares.

Hace ya unos años que se produjo el boom de ventas de novelas históricas y ambientadas en el medievo. Quizás el máximo exponente fueron los famosos “Pilares de la Tierra” de Ken Follet que, aunque se publicó en 1989, creo que no ha habido ninguna novela posterior de este género que la haya podido destronar. De hecho recientemente también ha servido para poner “de moda” las series históricas de TV, con la adaptación producida por Ridley Scott. En 2007 la novela de Follet tuvo su continuación con “Un mundo sin fin”, novela que continúa la trama con los descendientes de los protagonistas de los Pilares. Para el último día de la semana, tenemos una entrada de Marcos García, Periodista digitalizado y Director estratégico de

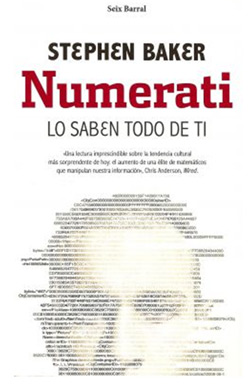

Para el último día de la semana, tenemos una entrada de Marcos García, Periodista digitalizado y Director estratégico de  Impresionante término acuñado por Stephen Baker en su libro “Los Numerati. Lo saben todo de ti“. El propio título no deja indiferente al lector.

Impresionante término acuñado por Stephen Baker en su libro “Los Numerati. Lo saben todo de ti“. El propio título no deja indiferente al lector.