Aprovechando que es viernes, se acerca la Navidad y para bien o para mal vamos desconectando poco a poco del trabajo, vamos con un par de ejemplos fáciles de cómo no hacer las cosas. Por partes.

Si viven ustedes en Valencia, verán que la Empresa Municipal de Transportes (EMT) ha sustituido las tarjetas de Bono Bús, habitualmente de cartón, por tarjetas de plástico contact less (ignoro los detalles de la tecnología), no sólo mucho más aparentes estéticamente (eso es lo de menos, en realidad), sino que entre otras cosas permiten ser recargadas con más de 10 viajes, y si se registra el soporte, aunque el soporte se pierda los viajes son recuperables (asumo que la tarjeta original deja de funcionar, porque en otro caso la picaresca daría lugar a situaciones del tipo “¿y si perdemos mi tarjeta?”). Además, para facilitar e incentivar la “migración” a los nuevos soportes, si registras el número de la tarjeta llamando al número de atención al cliente de las oficinas centrales de la EMT, el coste de la tarjeta (2 euros), se reembolsa en forma de viajes directamente en la tarjeta. Hasta aquí, bien.

El problema es que el registro de la tarjeta requiere que des el identificador del soporte, tu nombre y apellidos, tu situación laboral, los usos de la tarjeta, frecuencia de uso, líneas utilizadas, y varios datos más que no vienen para nada a cuento y que no incluyo por no incurrir en imprecisiones. Para muchas personas que no se dedican a esto de la LOPD, la percepción que les quedará tras la “conversación” es que se han solicitado/proporcionado un volumen de datos personales sin que nadie les diga para qué necesita la EMT todo eso, o incluso si es necesario que los proporcionen. Es decir, sin informar de su tratamiento, finalidad, cesiones previstas y otras tantas obligatoriedades que la persona que me atendió (y sin ninguna duda su responsable) ignoraba… aunque ya sabemos que el desconocimiento no exime del cumplimiento de la ley. En cualquier caso, dejando de lado la gravedad de la cuestión, lo que me parece preocupante es que una empresa municipal lleve a cabo este tipo de iniciativas sin las debidas garantías. Más que preocupante, indignante.

De una clara irregularidad pasemos ahora a una mala práctica en Seguridad de la Información. Se habrán fijado sin duda que es habitual que las sucursales bancarias tengan cristales en lugar de paredes, lo que incrementa la sensación de apertura y vayan a saber ustedes que otros aspectos de marketing y percepción. Esto es particularmente evidente cuando la sucursal hace esquina, y puede verse desde fuera toda la disposición de despachos y personal. El problema es que en ocasiones se ve mucho más que eso. Si la posición de mesas y despachos no ha sido cuidadosamente planificada por alguien con un poco de idea (y sentido común), puedes acabar con pantallas ubicadas de cara al cristal, papeles que pueden verse fácilmente desde la calle, etc. Si a eso le añadimos que cualquiera puede agenciarse hoy en día una cámara de video con zoom, tenemos todos los ingredientes para un robo de información corporativa, de datos de carácter personal, contraseñas, etc. Hagan volar su imaginación, seguro que la realidad supera a la ficción.

Nada más. Vayan pensando en sus propósitos para el nuevo año, que pueden ser los del año pasado si no se les ocurre nada. Nosotros nos vamos hasta el lunes. Pasen un buen fin de semana y abríguense, parece que va a hacer un poco de fresco.

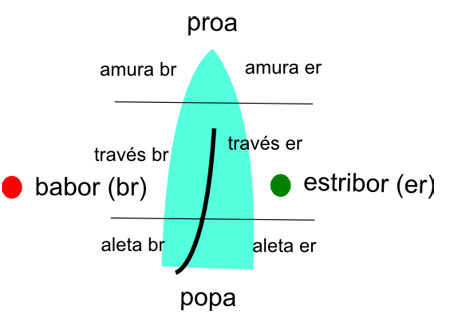

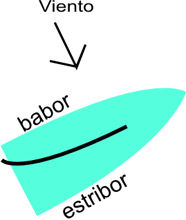

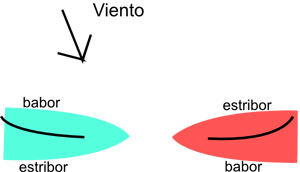

Por último, pasemos a la norma más básica: cuando dos embarcaciones navegan en rumbos opuestos, siempre tiene preferencia la embarcación que está amurada a estribor sobre la amurada a babor. En la imagen de la izquierda podemos ver como el barco rojo, amurado a estribor, tiene derecho de paso sobre el azul.

Por último, pasemos a la norma más básica: cuando dos embarcaciones navegan en rumbos opuestos, siempre tiene preferencia la embarcación que está amurada a estribor sobre la amurada a babor. En la imagen de la izquierda podemos ver como el barco rojo, amurado a estribor, tiene derecho de paso sobre el azul. En esta mi primera entrada, voy a introducir la norma BS 25999, la cual seguramente sea el tema de mi tesina de máster. Probablemente el término BS 25999 pueda resultar poco conocido, pero si hablamos de plan de continuidad de negocio seguro que el concepto les suena más. Lo que propone esta norma es tratar la continuidad de negocio como un sistema de gestión de la continuidad de negocio (SGCN), ofreciendo la posibilidad de algo que está de “moda”: CERTIFICARSE.

En esta mi primera entrada, voy a introducir la norma BS 25999, la cual seguramente sea el tema de mi tesina de máster. Probablemente el término BS 25999 pueda resultar poco conocido, pero si hablamos de plan de continuidad de negocio seguro que el concepto les suena más. Lo que propone esta norma es tratar la continuidad de negocio como un sistema de gestión de la continuidad de negocio (SGCN), ofreciendo la posibilidad de algo que está de “moda”: CERTIFICARSE. Uno de los problemas a los que nos enfrentamos en organizaciones con una complejidad de red media o alta es la gestión de los permisos que implican a elementos de comunicaciones (switches, cortafuegos, routers, etc.); me gustaría esbozar algunas de las cosas hay que tener en consideración para que la gestión sea posible.

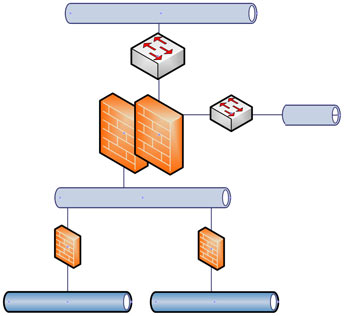

Uno de los problemas a los que nos enfrentamos en organizaciones con una complejidad de red media o alta es la gestión de los permisos que implican a elementos de comunicaciones (switches, cortafuegos, routers, etc.); me gustaría esbozar algunas de las cosas hay que tener en consideración para que la gestión sea posible.  Para la construcción de la topología de una red de caja negra se emplean herramientas como Traceroute; seguro que la conocen. Esta herramienta emplea el campo TTL o tiempo de vida de la cabecera IP para averiguar por qué dispositivos de red pasan los paquetes hasta llegar al host destino.

Para la construcción de la topología de una red de caja negra se emplean herramientas como Traceroute; seguro que la conocen. Esta herramienta emplea el campo TTL o tiempo de vida de la cabecera IP para averiguar por qué dispositivos de red pasan los paquetes hasta llegar al host destino.