En esta mi primera entrada, voy a introducir la norma BS 25999, la cual seguramente sea el tema de mi tesina de máster. Probablemente el término BS 25999 pueda resultar poco conocido, pero si hablamos de plan de continuidad de negocio seguro que el concepto les suena más. Lo que propone esta norma es tratar la continuidad de negocio como un sistema de gestión de la continuidad de negocio (SGCN), ofreciendo la posibilidad de algo que está de “moda”: CERTIFICARSE.

En esta mi primera entrada, voy a introducir la norma BS 25999, la cual seguramente sea el tema de mi tesina de máster. Probablemente el término BS 25999 pueda resultar poco conocido, pero si hablamos de plan de continuidad de negocio seguro que el concepto les suena más. Lo que propone esta norma es tratar la continuidad de negocio como un sistema de gestión de la continuidad de negocio (SGCN), ofreciendo la posibilidad de algo que está de “moda”: CERTIFICARSE.

A pesar de lo poco extendida que está, esta norma no es nueva, puesto que fue publicada en 2006 y 2007 respectivamente. Consta de dos partes:

- BS 25999-1, propone un código de buenas prácticas para la gestión de la continuidad de negocio

- BS 25999-2, propone especificaciones para la implantación SGCN

Grosso modo esta norma ofrece un marco de trabajo para desarrollar la continuidad de negocio, marcando una serie de pautas que nos permiten definir unos planes de continuidad. Estos estarán basados en estrategias de continuidad que se han seleccionado en base a la criticidad de los servicios corporativos como resultado del BIA (Business Analysis Impact). Podríamos empezar a hablar de términos como RPO y RTO, pero llenaríamos demasiadas páginas y habrá otras ocasiones mejores.

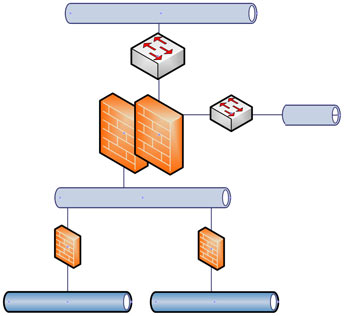

Uno de los problemas a los que nos enfrentamos en organizaciones con una complejidad de red media o alta es la gestión de los permisos que implican a elementos de comunicaciones (switches, cortafuegos, routers, etc.); me gustaría esbozar algunas de las cosas hay que tener en consideración para que la gestión sea posible.

Uno de los problemas a los que nos enfrentamos en organizaciones con una complejidad de red media o alta es la gestión de los permisos que implican a elementos de comunicaciones (switches, cortafuegos, routers, etc.); me gustaría esbozar algunas de las cosas hay que tener en consideración para que la gestión sea posible.  Para la construcción de la topología de una red de caja negra se emplean herramientas como Traceroute; seguro que la conocen. Esta herramienta emplea el campo TTL o tiempo de vida de la cabecera IP para averiguar por qué dispositivos de red pasan los paquetes hasta llegar al host destino.

Para la construcción de la topología de una red de caja negra se emplean herramientas como Traceroute; seguro que la conocen. Esta herramienta emplea el campo TTL o tiempo de vida de la cabecera IP para averiguar por qué dispositivos de red pasan los paquetes hasta llegar al host destino. Esta es una pregunta que suele surgir con frecuencia en organizaciones que ya tienen uno o más sistemas de gestión implantados, y abordan un proyecto de implantación de SGSI. ¿Integramos, o los “llevamos por separado”? Nuestra experiencia nos dice que hay enfoques muy diversos a la hora de enfrentarse a esta pregunta.

Esta es una pregunta que suele surgir con frecuencia en organizaciones que ya tienen uno o más sistemas de gestión implantados, y abordan un proyecto de implantación de SGSI. ¿Integramos, o los “llevamos por separado”? Nuestra experiencia nos dice que hay enfoques muy diversos a la hora de enfrentarse a esta pregunta. Habiendo recorrido en entradas anteriores (véase

Habiendo recorrido en entradas anteriores (véase  La documentación de una empresa es como su vida misma, ya que define generalmente su negocio. Esta es la razón por la que la retención de documentos es un factor clave para las organizaciones. Podemos definir la retención de documentos como el periodo de tiempo que un documento (ya veremos cómo definir que es un documento) debe estar ‘vivo’ o ‘accesible’ para poder ser usado; es como aquel traje que sólo nos ponemos para ir a la misa del gallo: debe estar ahí para el día que lo necesitemos.

La documentación de una empresa es como su vida misma, ya que define generalmente su negocio. Esta es la razón por la que la retención de documentos es un factor clave para las organizaciones. Podemos definir la retención de documentos como el periodo de tiempo que un documento (ya veremos cómo definir que es un documento) debe estar ‘vivo’ o ‘accesible’ para poder ser usado; es como aquel traje que sólo nos ponemos para ir a la misa del gallo: debe estar ahí para el día que lo necesitemos.