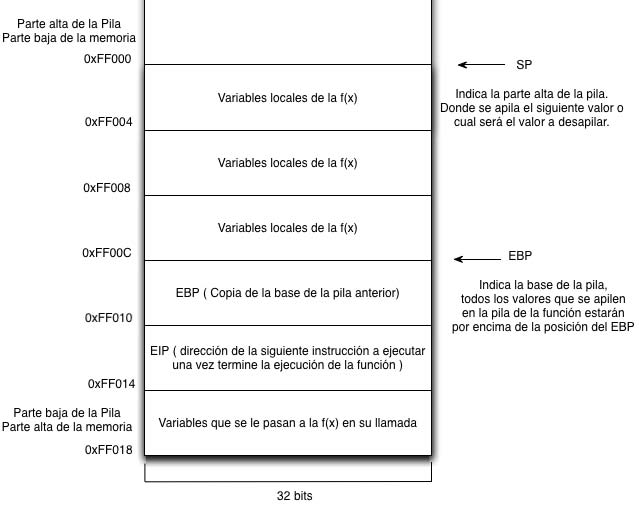

Para acabar con esta serie de entradas sobre los ataques de buffer overflow, y una vez explicadas las bases, vamos a ejecutar el programa que vimos en la entrada anterior varias veces, para ver cual es la posición del EPI (dirección de la siguiente línea a ejecutar):

user1@base:~/Desktop> for i in `seq 1 5`; do ./prueba | grep Premio; done Premio: Valor: 0x29 PosMem: 0xBFFFF04C Premio: Valor: 0x29 PosMem: 0xBFFFF04C Premio: Valor: 0x29 PosMem: 0xBFFFF04C Premio: Valor: 0x29 PosMem: 0xBFFFF04C Premio: Valor: 0x29 PosMem: 0xBFFFF04C

Seguiendo con la serie de Seguridad Sectorial, que iniciamos en junio con el post sobre

Seguiendo con la serie de Seguridad Sectorial, que iniciamos en junio con el post sobre  En mis primeros días de Erasmus en Londres, un profesor de una asignatura sobre sistemas distribuidos y seguridad nos dio a leer un curioso texto llamada “

En mis primeros días de Erasmus en Londres, un profesor de una asignatura sobre sistemas distribuidos y seguridad nos dio a leer un curioso texto llamada “

Hace un par de meses, Manuel Benet escribió

Hace un par de meses, Manuel Benet escribió  Hoy es primero de septiembre, y como les prometimos hace un mes, volvemos a la carga no sin los dedos y el ingenio algo atrofiados —oxidados— por el sol y la vida contemplativa que cuando hay suerte acompaña a las vacaciones; si la echan de menos, pueden seguir mirando la imagen de la siguiente entrada, aunque les aviso que es contraproducente. Por ello, me disculparán si comenzamos esta nueva temporada con una pequeña reflexión personal sobre el estado de la seguridad informática.

Hoy es primero de septiembre, y como les prometimos hace un mes, volvemos a la carga no sin los dedos y el ingenio algo atrofiados —oxidados— por el sol y la vida contemplativa que cuando hay suerte acompaña a las vacaciones; si la echan de menos, pueden seguir mirando la imagen de la siguiente entrada, aunque les aviso que es contraproducente. Por ello, me disculparán si comenzamos esta nueva temporada con una pequeña reflexión personal sobre el estado de la seguridad informática.