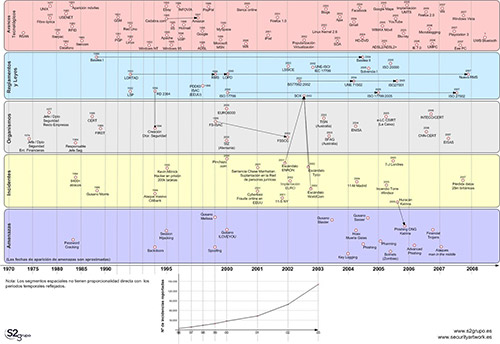

Hace unos meses, como parte del trabajo en seguridad que habitualmente realizamos, nos vimos en la obligación/necesidad de desarrollar el esquema gráfico que les muestro en la imagen inferior, cuya versión es la 1.0. Como pueden ver, en éste se relacionan entre ellos, de una manera temporal, y desde el punto de vista de la seguridad, la aparición de reglamentos y leyes, la creación de nuevos organismos y entidades, incidentes, amenazas de seguridad, y el surgimiento de avances tecnológicos. Sin duda faltará alguno, y quizá disientan en algún punto (¿Windows Vista, como amenaza o avance tecnológico?), pero lo considero una buena aproximación a la evolución del estado del arte en materia de seguridad. Tengan en cuenta, a la hora de estudiar el documento, que la escala temporal no es aritmética, y que a medida que nos movemos hacia el futuro, buena parte de los activos pasan de ser tangibles a intangibles por lo que las amenazas e incidentes varían.

Aunque en un principio pensé en incluir una marca de agua en el documento, no me gustaría que eso disuadiese a ninguno de ustedes de utilizar el documento en algún informe o presentación (por pretencioso que eso pueda sonar); de hecho, como verán las referencias a la fuente son suficientemente pequeñas para no resultar agresivas en un entorno corporativo “ajeno”. En cualquier caso, confío en que, teniendo en cuenta la licencia bajo la que se distribuye, si lo utilizan y lo modifican tendrán la cortesía de mencionar la fuente.

Por último, se agradecerán todas aquellas sugerencias y modificaciones que se les ocurran, y por mi parte, me comprometo a publicar de manera periódica (¿cada dos meses?) una actualización del documento, siempre que hayan habido cambios. Pueden descargarse el fichero, en formato PDF, de este enlace o pinchando en la imagen.

Actualización 06/03: El fichero (y parte de este post) ha cambiado ligeramente, incluyendo una leyenda con la versión y fecha del documento (1.0, 06/03/08).