Si hace un par de meses se consiguió determinar el sistema de cifrado de las tarjetas Mifare, esta vez le ha tocado el turno a los chicos de microchip en la serie de integrados criptográficos que implementan KeeLoq, dejando en evidencia las deficiencias de seguridad de algunas de las soluciones propietarias criptológicas que pretenden otorgar a sistemas RFID del uso de trasmisiones seguras.

Si hace un par de meses se consiguió determinar el sistema de cifrado de las tarjetas Mifare, esta vez le ha tocado el turno a los chicos de microchip en la serie de integrados criptográficos que implementan KeeLoq, dejando en evidencia las deficiencias de seguridad de algunas de las soluciones propietarias criptológicas que pretenden otorgar a sistemas RFID del uso de trasmisiones seguras.

Este tipo de chips son ampliamente utilizados como sistema inmobilizador o de apertura de puertas por compañías del automóvil como Chrysler, Daewoo, Fiat, General Motors, Honda, Toyota, Volvo, Volkswagen y Jaguar, así como en sistemas de acceso a garajes.

Según afirma el investigador y profesor Christof Paar de la “School of Electronics and Information Technology” un individuo situado en un rango de 100 metros al transponder puede capturar el tráfico intercambiado por el sistema para clonar la clave digital y hacerse con el control del coche o incluso denegar el acceso al propio dueño.

El sistema propietario parece que utiliza un algoritmo de encriptación no lineal, que genera la clave de 64 bits a partir de un vector de inicialización de 32 bits y un código aleatorio. Pero el problema reside en una clave maestra que la compañía fabricante introduce en sus integrados y que el profesor Paar ha descubierto mediante el analisis de la señal mediante DPA (Differential Power Analysis) y DEMA (Differential ElectroMagnetic Analysis). De esta forma, una vez determinada la clave maestra tan solo es necesario hacerse con cierto tráfico transmitido por el sistema para conseguir la clave del usuario utilizada. Puede consultar en este enlace los detalles del ataque.

Mifare es la tecnología de tarjetas inteligente sin contacto más difundida en el mundo. Utilizada como monedero electrónico, en sistemas de ticketing, peajes, parquímetros, cabinas telefónicas, sustituye a los billetes tradicionales o dinero en efectivo. Esta tecnología RFID trabaja en la frecuencia de los 13,56 MHz y presenta capacidad de lectura y escritura mediante comandos simples de incremento decremento.

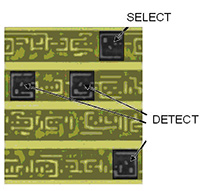

Mifare es la tecnología de tarjetas inteligente sin contacto más difundida en el mundo. Utilizada como monedero electrónico, en sistemas de ticketing, peajes, parquímetros, cabinas telefónicas, sustituye a los billetes tradicionales o dinero en efectivo. Esta tecnología RFID trabaja en la frecuencia de los 13,56 MHz y presenta capacidad de lectura y escritura mediante comandos simples de incremento decremento.  A partir de la observación de la circuiteria utilizada por el lector Mifare y capturando el trafico entre el tag y el lector han llegado a reproducir el sistema criptológico, para lo que han identificado y reconstruido a nivel de puertas lógicas (observando el conexionado del reverso del integrado) los modulos del sistema.

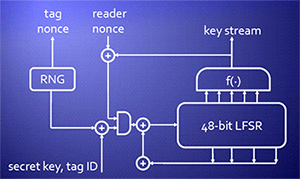

A partir de la observación de la circuiteria utilizada por el lector Mifare y capturando el trafico entre el tag y el lector han llegado a reproducir el sistema criptológico, para lo que han identificado y reconstruido a nivel de puertas lógicas (observando el conexionado del reverso del integrado) los modulos del sistema. y realizando numerosas pruebas de autenticación y observando los números generados por el RNG (Random Number Generator), fueron capaces de conseguir la clave de cifrado en menos de una semana, mediante la implementación de un grid de FPGA’s (Field Programmable Gate Array, dispositivo semiconductor que contiene bloques de lógica cuya interconexión y funcionalidad se puede programar; más en

y realizando numerosas pruebas de autenticación y observando los números generados por el RNG (Random Number Generator), fueron capaces de conseguir la clave de cifrado en menos de una semana, mediante la implementación de un grid de FPGA’s (Field Programmable Gate Array, dispositivo semiconductor que contiene bloques de lógica cuya interconexión y funcionalidad se puede programar; más en