[Actualización 29/01: Hemos decidido, para incrementar de alguna manera la participación en el blog, habitualmente escasa como pueden apreciar, abrir de manera indefinida los comentarios, de modo que ya no es necesario estar registrado para realizar un comentario sobre una entrada. Por supuesto, aquellos usuarios registrados pueden seguir comentando como usuarios registrados. Esperamos que esto les motive a dejarnos sus opiniones, que les aseguro estamos ansiosos por escuchar.]

No es mi intención trivializar el caso, todo lo contrario, y sobre todo si tenemos en cuenta su magnitud económica. Pero el caso de la Société Générale (y la que está cayendo) ha vuelto a poner encima de la mesa la necesidad cada vez mayor de implantar sistemas de monitorización de las actividades de negocio de las organizaciones, y sobre todo de aquellas que pueden poner en peligro su estabilidad financiera, como ha ocurrido en el caso que nos ocupa.

Con independencia de que la versión que se ha dado de lo ocurrido me resulta realmente difícil de creer (es decir, que una sola persona sea capaz, sin que nadie se entere, de cometer un fraude por una cantidad equivalente al 80% de los beneficios obtenidos por el BBVA el pasado ejercicio), este hecho nos pone delante de las narices la necesidad del control interno y la oportunidad de la implantación de normas equivalentes a la SOX (Sarbanes-Oxley Act) americana en el ámbito europeo; qué mejor momento que éste para exigirlo.

Con independencia de que la versión que se ha dado de lo ocurrido me resulta realmente difícil de creer (es decir, que una sola persona sea capaz, sin que nadie se entere, de cometer un fraude por una cantidad equivalente al 80% de los beneficios obtenidos por el BBVA el pasado ejercicio), este hecho nos pone delante de las narices la necesidad del control interno y la oportunidad de la implantación de normas equivalentes a la SOX (Sarbanes-Oxley Act) americana en el ámbito europeo; qué mejor momento que éste para exigirlo.

Es más, a mi modesto entender no debería tratarse de normativas sectoriales (como los acuerdos de Basilea en el sector financiero o Solvencia en el sector asegurador), sino que este tipo de regulación debería extenderse a cualquier sector de negocio, adaptándose a las características intrínsecas de cada caso. Los directivos de cualquier organización deben tener muy presente que la falta de control de factores de riesgo —ya sea un riesgo reputacional, el riesgo de una rotura de stock de un producto crítico, o el riesgo que puede estar asumiendo un comercial en una determinada operación de venta por alcanzar los objetivos de año— puede poner en peligro en un momento dado la continuidad en el mercado de su empresa, sin tener en cuenta posibles perjuicios para terceras partes (los clientes, por ejemplo) y responsabilidades de carácter penal para los implicados.

Tomen esto como una primera aproximación a temas que van cogidos de la mano: el análisis de riesgos, la monitorización de procesos y la continuidad de negocio. Aparte de eso, nada más; que les sea leve el lunes.

[N.d.E. Sin ánimo de hacer autobombo, algo a lo que como pueden ver en este blog no estamos acostumbrados (ni nos gusta, puedo añadir) “eMas” es un producto desarrollado por S2 Grupo y orientado a la monitorización de procesos y la gestión en tiempo real.]

[N.d.E. El próximo miércoles, nuestro compañero Antonio Villalón participará en el 1er Foro Latinoamericano STC a través de videoconferencia, con una ponencia en torno a la Convergencia de las Seguridades. Les seguiremos informando.]

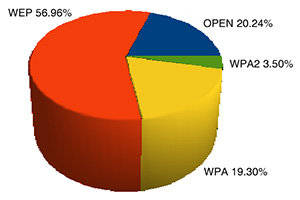

El gráfico de la izquierda establece el porcentaje de uso de cada protocolo obtenido de una muestra de 2658 puntos de acceso tomada en el escenario de pruebas, con la siguiente distribución:

El gráfico de la izquierda establece el porcentaje de uso de cada protocolo obtenido de una muestra de 2658 puntos de acceso tomada en el escenario de pruebas, con la siguiente distribución: