Es de sobra conocido que el algoritmo de seguridad inalámbrica WEP presenta numerosas vulnerabilidades que hacen que su despliegue en redes 802.11 represente una puerta abierta a cualquier atacante. Una de ellas y quizás la mas significativa es la que utiliza técnicas estadísticas y de fuerza bruta para recuperar completamente la clave de cifrado. A continuación, y en sucesivas entradas, trataremos de determinar los entresijos de estas técnicas.

La vulnerabilidad descubierta por Scott Fluhrer, Itsik Mantin y Adi Shamir, y a la que a partir de ahora nos referiremos como FMS, trata de explotar diversas carencias en el algoritmo RC4 que permiten la obtención de la clave de cifrado utilizando para ello ataques estadísticos. Con la diferencia de que este ataque supone una vulnerabilidad total del sistema de cifrado WEP, ya que no sólo es posible desencriptar un paquete de datos, sino que es posible obtener la clave permitiendo el acceso total a la red inalámbrica y a los datos que por ella circulan. Son muchos los estudios posteriores que se han realizado a partir de la investigación de Fluhrer, Mantin y Shamir (FMS, en adelante), y que mejoran su trabajo reduciendo el tiempo de recuperación de la clave. Básicamente esta vulnerabilidad se centra en el modo de operación de RC4 y sus dos módulos KSA y PNRG ya comentados en secciones anteriores. El estudio demuestra matemáticamente la existencia de un vulnerabilidad en la fase KSA del algoritmo RC4. Trataremos de evitar —dentro de lo posible— la complejidad matemática asumiendo algunos hechos que pueden ser consultados y analizados mas a fondo en el artículo de FMS.

Pasemos a definir qué es lo que hace tan vulnerable a este algoritmo de cifrado, estableciendo dos premisas claves. En primera instancia como ya sabemos, todo texto plano a trasmitir lleva como prefijo 3 bytes del vector de inicialización IV y que hacen única a la trama. Por otra parte FMS observaron mediante el estudio del tráfico de una red 802.11, que los tres primeros bytes de la trama en texto plano generalmente son los mismos: “0xAA:0xAA:0x03”. Dichos bytes son los pertenecientes a la cabecera SNAP (Subnetwort Access Protocol. Véase B. Schneier. Applied Cryptography. Protocols, Algorithms, and Source Code in C. John Wiley & Sons, Inc. 1994.) e identifican al protocolo. Dadas estas dos premisas analizaron la relación que existía entre los IVs de la cadena que conforma la entrada al algoritmo KSA y la clave maestra de cifrado, observando que ciertos IVs reflejaban información acerca de dicha clave. A estos vectores de inicialización los llamaron WeakIV o IVs débiles. Pudieron llegar a la conclusión, y esto se reserva como consulta a su articulo, de que los IVs débiles tenían la forma

donde “A” es el índice del primer byte de la clave maestra y “X” es un valor cualquiera. Así pues, para un valor de “A = 0″ estaríamos haciendo referencia al primer byte de la contraseña. Como ya comentamos anteriormente, estos 3 bytes de forma característica, son concatenados a la clave maestra formando la cadena de entrada al algoritmo KSA, por lo que una encriptación WEP de 64 bits tendría como vector de entrada la siguiente cadena:

donde los signos “?” representan la clave que tanto la estación como el Acess Point conocen. Cabe destacar que para una encriptación de 128 bits los caracteres “?” se extenderían hasta 13. Y con esto lo dejamos por hoy. Mañana entraremos a analizar el algoritmo KSA, para rematar el viernes con el último capítulo de la serie.

La solución a este problema puede encontrarse almacenando estas claves en un dispositivo que siempre llevemos con nosotros y que permita almacenar las contraseñas de manera segura, lo que implica que si alguien que no somos nosotros accede al dispositivo no pueda disponer de ellas. Entre estos dispositivos podemos encontrar Blackberrys o PDAs, que disponen de software con esta funcionalidad, entre otros. Aún así no todos los usuarios disponemos de este tipo de dispositivos, y plantearse una inversión en un “trasto” así para únicamente almacenar las contraseñas no parece del todo coherente. Entonces cabe plantearse la siguiente pregunta: ¿existe algún dispositivo que todo usuario lleve siempre consigo y en el cual almacenar las claves pueda ser rápido, cómodo y seguro? Esta pregunta hoy en día tiene respuesta: el móvil.

La solución a este problema puede encontrarse almacenando estas claves en un dispositivo que siempre llevemos con nosotros y que permita almacenar las contraseñas de manera segura, lo que implica que si alguien que no somos nosotros accede al dispositivo no pueda disponer de ellas. Entre estos dispositivos podemos encontrar Blackberrys o PDAs, que disponen de software con esta funcionalidad, entre otros. Aún así no todos los usuarios disponemos de este tipo de dispositivos, y plantearse una inversión en un “trasto” así para únicamente almacenar las contraseñas no parece del todo coherente. Entonces cabe plantearse la siguiente pregunta: ¿existe algún dispositivo que todo usuario lleve siempre consigo y en el cual almacenar las claves pueda ser rápido, cómodo y seguro? Esta pregunta hoy en día tiene respuesta: el móvil.  No obstante, las tecnologías inalámbricas presentan algunos riesgos inherentes a su medio físico de transmisión, es decir, el aire, lo cual incorpora un factor de riesgo tanto en cuanto a eficiencia como a seguridad.

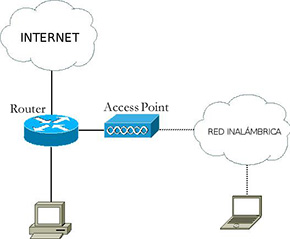

No obstante, las tecnologías inalámbricas presentan algunos riesgos inherentes a su medio físico de transmisión, es decir, el aire, lo cual incorpora un factor de riesgo tanto en cuanto a eficiencia como a seguridad. Una de las vulnerabilidades existentes en la tecnología Wifi es la posibilidad de suplantar puntos de acceso. Según el protocolo, varios puntos de accesos que presenten en mismo SSID corresponden a una misma red, por lo que cada dispositivo inalámbrico escoge de entre todos los puntos de acceso sobre los que tiene visibilidad el recibe con mayor potencia, lo cual a priori le permitirá disfrutar de una mejor calidad de señal.

Una de las vulnerabilidades existentes en la tecnología Wifi es la posibilidad de suplantar puntos de acceso. Según el protocolo, varios puntos de accesos que presenten en mismo SSID corresponden a una misma red, por lo que cada dispositivo inalámbrico escoge de entre todos los puntos de acceso sobre los que tiene visibilidad el recibe con mayor potencia, lo cual a priori le permitirá disfrutar de una mejor calidad de señal. Por poner un ejemplo de una situación en la que no es suficiente con que haya un cartel que prohibe una acción, ¿cuánta gente no respeta la señal de prohibición en autopistas de circular como máximo a 120 km/h? A causa de ello se han tomado una serie de medidas (multas, sanciones penales, etc.) para concienciar al conductor de que debe respetar las normas de circulación, dado que las consecuencias en este caso son fatales. Todas estas situaciones, que reflejan cómo es el comportamiento natural de nuestra sociedad, pueden ser trasladadas al campo de la informática: en la gran mayoría de ocasiones no es suficiente únicamente con advertir del peligro al usuario sino que es necesario tomar las medidas pertinentes. Por lo tanto, en última instancia uno se debe plantear, como en el caso del cartel del metro, si es suficiente con la presencia de éste ó por el contrario deben establecerse medidas para que el cumplimiento sea efectivo.

Por poner un ejemplo de una situación en la que no es suficiente con que haya un cartel que prohibe una acción, ¿cuánta gente no respeta la señal de prohibición en autopistas de circular como máximo a 120 km/h? A causa de ello se han tomado una serie de medidas (multas, sanciones penales, etc.) para concienciar al conductor de que debe respetar las normas de circulación, dado que las consecuencias en este caso son fatales. Todas estas situaciones, que reflejan cómo es el comportamiento natural de nuestra sociedad, pueden ser trasladadas al campo de la informática: en la gran mayoría de ocasiones no es suficiente únicamente con advertir del peligro al usuario sino que es necesario tomar las medidas pertinentes. Por lo tanto, en última instancia uno se debe plantear, como en el caso del cartel del metro, si es suficiente con la presencia de éste ó por el contrario deben establecerse medidas para que el cumplimiento sea efectivo.