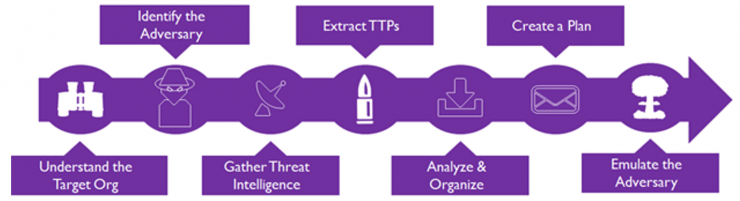

Tras haber hecho una introducción y exposición somera de la metodología Purple Team y enumerado las fases que la componen en la primera parte de esta serie, en esta segunda voy a entrar en más detalles sobre cómo se integra la inteligencia de amenazas (Cyber Threat Intelligence o CTI) en todo el proceso de emulación adversarial, y por ende, en los ejercicios o programas Purple Team.

Lo primero: entender la organización objetivo

Tanto si se está realizando CTI como consultor externo como si se forma parte de la organización, es importante contar con la mayor información posible sobre la organización.

Para ello, el equipo de CTI debe llevar a cabo un intenso y extenso ejercicio de obtención de información, de la misma forma que la obtendría un agente de amenazas enemigo. Además de esto, la información debe enriquecerse con la obtenida mediante entrevistas y consultas al personal de la organización.

El objetivo es identificar la superficie de ataque de las personas, procesos, tecnologías y sistemas que forman parte de la huella digital de la organización para crear una visión preliminar de la exposición desde la perspectiva del atacante, y contribuir así al descubrimiento de posibles escenarios de ataque que se incluirán en el informe de CTI.