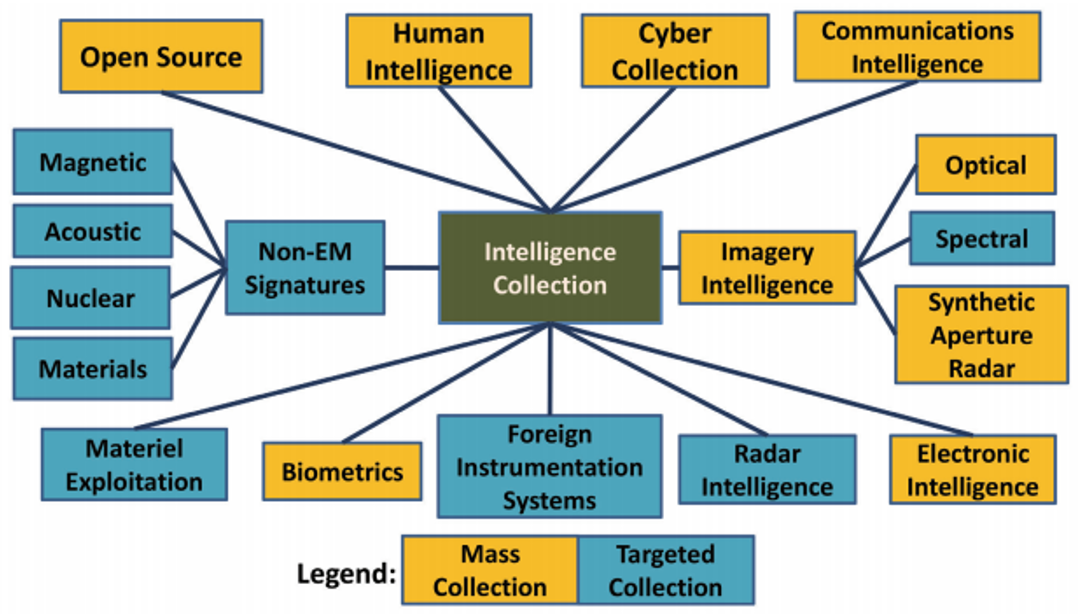

Tras echar un breve vistazo a la fase de obtención, HUMINT y OSINT, llegamos en esta entrada a la tercera y cuarta fase del ciclo de inteligencia.

Tras la obtención de la información, llegaría el momento de la elaboración de inteligencia, donde toda esa información se convierte como tal en un producto de inteligencia. Comentábamos en la quinta entrada sobre la disciplina OSINT, como un desbordamiento de información, sin análisis, no tiene ningún valor.

Durante la elaboración de la inteligencia, se debe procesar toda la información obtenida de una manera asumible para el analista de inteligencia. Se deben evaluar las diferentes fuentes atendiendo a aquellas con mayor credibilidad y discernir (dejando a un lado los sesgos cognitivos del analista) aquellas informaciones no relevantes para las NI (Necesidades de Inteligencia). Durante el análisis, pueden surgir nuevas necesidades que lleven a cabo una planificación y obtención de nueva información para ampliar o continuar en diferentes direcciones, es por ello que constantemente se habla de un ciclo.

[Read more…]