Vamos con la segunda parte del artículo sobre el portal cautivo Zsun Wifi Card Reader (ver 1ªparte).

Necesitamos que nuestra aplicación PHP sea la fachada de nuestra red Wifi pero también necesitamos acceder a OpenWRT para administrarlo debidamente. Esto podemos hacerlo si ejecutamos LuCI (la interfaz web de OpenWRT) en un puerto alternativo. Instalaremos Lighttpd y PHP para alojar nuestro portal, y moveremos uHTTP y LuCI en el puerto 8080. Hay que comentar que Lighttpd es capaz de manejar certificados SSL y reescrituras de URL para que podamos configurar nuestro portal cautivo. [Read more…]

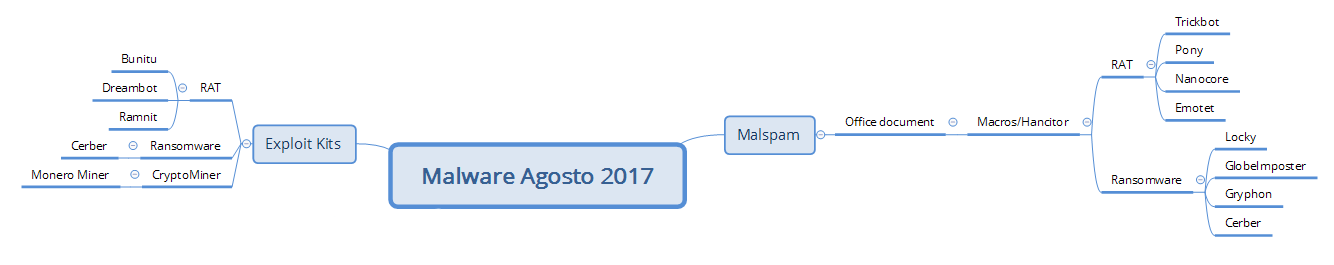

El uso generalizado de dispositivos conectados a la red, como carros (automóviles), equipos médicos, controladores industriales (PLC), electrodomésticos, etc., ha traído consigo un panorama nuevo y extremadamente vulnerable.

El uso generalizado de dispositivos conectados a la red, como carros (automóviles), equipos médicos, controladores industriales (PLC), electrodomésticos, etc., ha traído consigo un panorama nuevo y extremadamente vulnerable.