Siempre he tenido una excelente opinión de los informes de Gartner. Principalmente porque han dado en el clavo cuando han evaluado productos o servicios que yo conocía bien.

Este pasado junio han presentado en su evento de Maryland las “Top 10 Technologies for Information Security” de 2016. Voy a comentarlas en este post:

1. – Cloud access security brokers (CASB)

El uso de servicios IT en la nube es imparable; tanto por su rapidez de despliegue, como por la reducción de costes. Esto, en general, supone un dolor de cabeza para los responsables de seguridad que pierden visibilidad y control. Para ello se implantan sistemas que permitan forzar políticas, monitorizar comportamientos y gestionar riesgos, de acuerdo a las necesidades del CISO.

[Read more…]

Las Jornadas de Seguridad Informática MorterueloCon se celebrarán este año en el campus de Cuenca, presentando su tercera edición en los días 12 y 13 de febrero, totalmente gratuitas gracias a nuestros patrocinadores.

Las Jornadas de Seguridad Informática MorterueloCon se celebrarán este año en el campus de Cuenca, presentando su tercera edición en los días 12 y 13 de febrero, totalmente gratuitas gracias a nuestros patrocinadores.

Nosotros hemos sido muy buenos y nos hemos portado muy bien, o eso creemos. Sin embargo, en el mundo de la ciberseguridad hay otros que se han portado muy mal y según los pronósticos de los expertos, este año que comienza se portarán aún peor. Por eso os pedimos estos regalos para poder hacer frente a las principales amenazas y tendencias que veremos en 2016:

Nosotros hemos sido muy buenos y nos hemos portado muy bien, o eso creemos. Sin embargo, en el mundo de la ciberseguridad hay otros que se han portado muy mal y según los pronósticos de los expertos, este año que comienza se portarán aún peor. Por eso os pedimos estos regalos para poder hacer frente a las principales amenazas y tendencias que veremos en 2016: Los días 1, 2 y 3 de octubre tuvo lugar en Albacete la 5ª edición de la Convención Navaja Negra, que congregó a unos 650 asistentes entre los que se encontraban tanto expertos como aficionados, estudiantes y profesionales, todos ellos con un denominador común, su pasión por la seguridad informática.

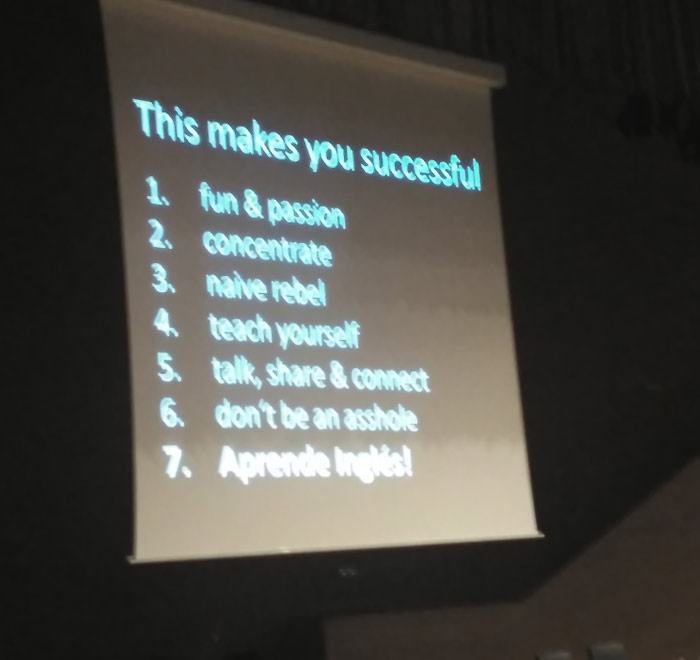

Los días 1, 2 y 3 de octubre tuvo lugar en Albacete la 5ª edición de la Convención Navaja Negra, que congregó a unos 650 asistentes entre los que se encontraban tanto expertos como aficionados, estudiantes y profesionales, todos ellos con un denominador común, su pasión por la seguridad informática.