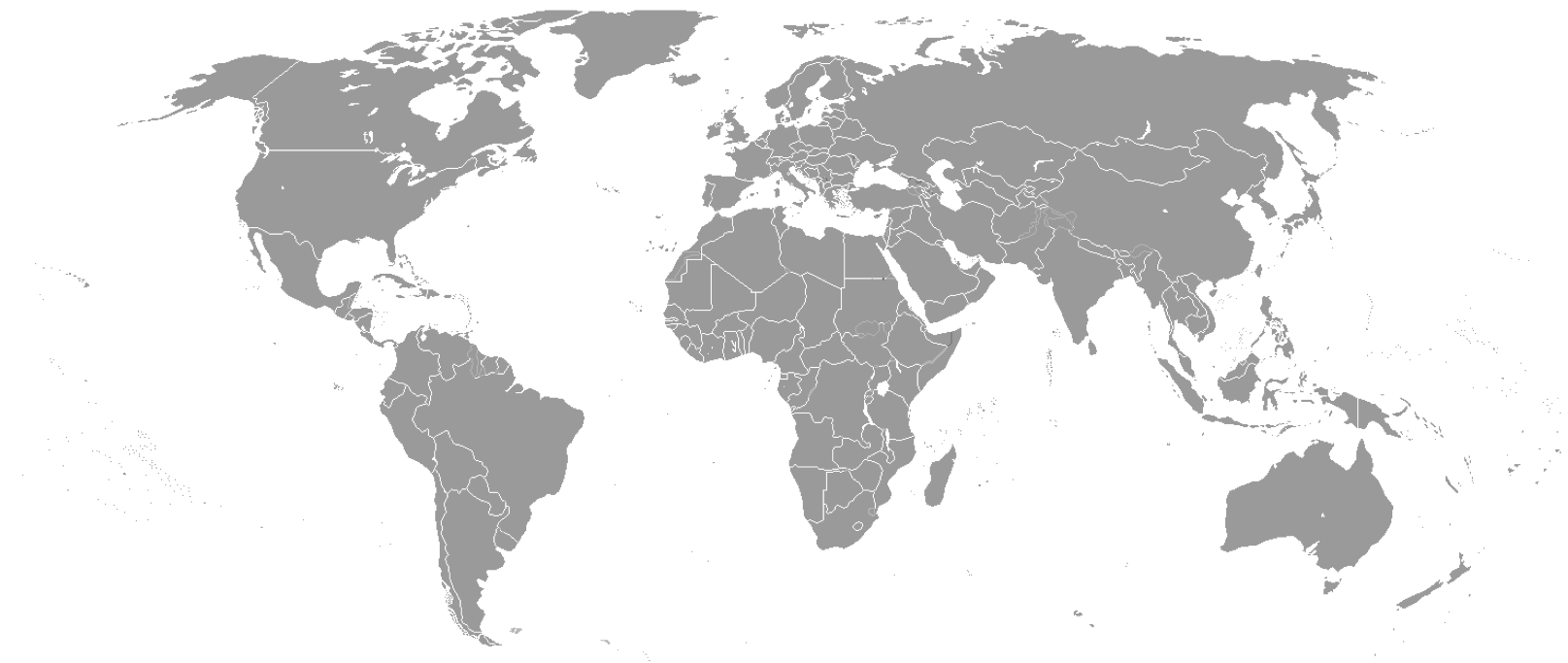

Cualquier país del mundo es un objetivo potencial del espionaje ruso —o no ruso—. A modo de ejemplo, la infiltración en América ha sido históricamente alta, no solo en Estados Unidos, país de prioridad máxima para la inteligencia rusa, sino también en toda América Latina.

No obstante, el mantenimiento de un gran ecosistema de inteligencia no es barato —aunque seguro que gracias a las particularidades y relaciones de los servicios rusos, no es tan caro como lo sería en otras circunstancias—, por lo que como sucede en cualquier país los rusos deben priorizar sus actividades e intereses habituales, dejando para ocasiones especiales aquellos objetivos temporales: por ejemplo, Oriente Medio y Oriente Próximo (Siria, Irán…) pueden considerarse en la lista de estos objetivos temporales, por motivos tanto de seguridad —contraterrorismo— como económicos —clientes o proveedores de bienes básicos para Rusia—.

Adicionalmente a éstos, países como Australia o Nueva Zelanda, desarrollados tecnológicamente y cercanos a Occidente —no desde el punto de vista físico, por supuesto— son también objetivo de Rusia por diferentes motivos, como el espionaje industrial. Resaltamos en gris los países objetivo del espionaje ruso:

Las relaciones del Kremlin (por extensión, de sus servicios de inteligencia) con el crimen organizado “clásico”, con las mafias rusas, es un hecho más o menos probado; sin ir más lejos, en documentos filtrados por WikiLeaks el fiscal español José Grinda vincula directamente a la mafia rusa con los servicios de inteligencia del país.

Las relaciones del Kremlin (por extensión, de sus servicios de inteligencia) con el crimen organizado “clásico”, con las mafias rusas, es un hecho más o menos probado; sin ir más lejos, en documentos filtrados por WikiLeaks el fiscal español José Grinda vincula directamente a la mafia rusa con los servicios de inteligencia del país. El concepto de hacker patriótico puede entenderse como el atacante, en el ámbito ciber, cuyas actividades apoyan de una u otra forma a su país en un conflicto real, dirigidas contra el enemigo del estado ([1]). Junto a China, Rusia ha sido quizás uno de los países que más ha potenciado a estos colectivos, activos desde hace años en conflictos como el de Kosovo (1999), Estonia (2007) o Georgia (2008); en España, si ha existido algo similar alguna vez y en cualquier caso no state sponsored, podría ligarse a pequeñas acciones en la red contra el entorno etarra tras el asesinato de Miguel Ángel Blanco (1997), quizás a caballo entre el hacktivismo y los patriotic hacker (esto daría para un interesante debate), pero en cualquier caso muy alejado de las actividades de grupos patrióticos en otros conflictos o países.

El concepto de hacker patriótico puede entenderse como el atacante, en el ámbito ciber, cuyas actividades apoyan de una u otra forma a su país en un conflicto real, dirigidas contra el enemigo del estado ([1]). Junto a China, Rusia ha sido quizás uno de los países que más ha potenciado a estos colectivos, activos desde hace años en conflictos como el de Kosovo (1999), Estonia (2007) o Georgia (2008); en España, si ha existido algo similar alguna vez y en cualquier caso no state sponsored, podría ligarse a pequeñas acciones en la red contra el entorno etarra tras el asesinato de Miguel Ángel Blanco (1997), quizás a caballo entre el hacktivismo y los patriotic hacker (esto daría para un interesante debate), pero en cualquier caso muy alejado de las actividades de grupos patrióticos en otros conflictos o países.

No podemos concebir la comunidad de inteligencia rusa, descrita en esta serie, como un conjunto de servicios dependientes del poder político o militar; el grado de penetración de estos servicios en toda la sociedad rusa es muy elevado, tanto oficial como extraoficialmente. No es ningún secreto que antiguos oficiales del KGB o del FSB ocupan puestos de responsabilidad en la política o las grandes empresas del país; como curiosidad, en 2006 se publicó que el 78% de los mil políticos más importantes del país habían trabajado para los servicios secretos rusos ([1]). Tanto es así que estos perfiles tienen un nombre propio: siloviki, término que viene a significar personas en el poder. Y no es ningún secreto quién es el siloviki más conocido: Vladimir Putin, Presidente de la Federación Rusa, quien fue agente del KGB en la época soviética y posteriormente Director del FSB.

No podemos concebir la comunidad de inteligencia rusa, descrita en esta serie, como un conjunto de servicios dependientes del poder político o militar; el grado de penetración de estos servicios en toda la sociedad rusa es muy elevado, tanto oficial como extraoficialmente. No es ningún secreto que antiguos oficiales del KGB o del FSB ocupan puestos de responsabilidad en la política o las grandes empresas del país; como curiosidad, en 2006 se publicó que el 78% de los mil políticos más importantes del país habían trabajado para los servicios secretos rusos ([1]). Tanto es así que estos perfiles tienen un nombre propio: siloviki, término que viene a significar personas en el poder. Y no es ningún secreto quién es el siloviki más conocido: Vladimir Putin, Presidente de la Federación Rusa, quien fue agente del KGB en la época soviética y posteriormente Director del FSB. Hemos hablado hasta el momento de los principales servicios que conforman la comunidad de inteligencia rusa en su ámbito ciber y seguiremos describiendo en sucesivos posts el resto del complejo ecosistema ruso pero, ¿dónde quedan las APT supuestamente rusas? Grupos conocidos por todos, como APT28 (FancyBear, Sofacy…) o APT29 (CozyBear, The Dukes…), deben estar, de alguna forma, relacionados con esta comunidad… si no son parte de la misma, ¿verdad?

Hemos hablado hasta el momento de los principales servicios que conforman la comunidad de inteligencia rusa en su ámbito ciber y seguiremos describiendo en sucesivos posts el resto del complejo ecosistema ruso pero, ¿dónde quedan las APT supuestamente rusas? Grupos conocidos por todos, como APT28 (FancyBear, Sofacy…) o APT29 (CozyBear, The Dukes…), deben estar, de alguna forma, relacionados con esta comunidad… si no son parte de la misma, ¿verdad? El único de los grandes servicios rusos que, como ya hemos indicado, no es un heredero directo del KGB es el GRU (Glavnoye Razvedyvatelnoye Upravlenie), unidad militar 44388, cuyo objetivo es proporcionar inteligencia al Ministerio de Defensa, a la cúpula militar y a las fuerzas armadas rusas en su conjunto. Este servicio está dedicado a la inteligencia militar, desde la estratégica a la operativa, trabajando no sólo en un sentido exclusivo de defensa, sino abarcando también otros aspectos como la política o la economía ligadas al ámbito militar, y en especial la inteligencia exterior –en ocasiones junto al SVR-; desde el año 1996, tiene encomendada la misión de adquirir incluso información relativa a ecología y medio ambiente. Para ejecutar estas tareas, el GRU dispone de todo tipo de capacidades, desde IMINT hasta HUMINT, pasando por OSINT y, por supuesto, SIGINT, capacidades que le dotan de un ámbito de actuación e influencia internacional y que permiten al GRU “actuar en cualquier punto del mundo donde pudiera surgir la necesidad”, según declaraciones del General Valentin Vladimirovich Korabelnikov, en una entrevista concedida en 2006, cuando era Director del GRU.

El único de los grandes servicios rusos que, como ya hemos indicado, no es un heredero directo del KGB es el GRU (Glavnoye Razvedyvatelnoye Upravlenie), unidad militar 44388, cuyo objetivo es proporcionar inteligencia al Ministerio de Defensa, a la cúpula militar y a las fuerzas armadas rusas en su conjunto. Este servicio está dedicado a la inteligencia militar, desde la estratégica a la operativa, trabajando no sólo en un sentido exclusivo de defensa, sino abarcando también otros aspectos como la política o la economía ligadas al ámbito militar, y en especial la inteligencia exterior –en ocasiones junto al SVR-; desde el año 1996, tiene encomendada la misión de adquirir incluso información relativa a ecología y medio ambiente. Para ejecutar estas tareas, el GRU dispone de todo tipo de capacidades, desde IMINT hasta HUMINT, pasando por OSINT y, por supuesto, SIGINT, capacidades que le dotan de un ámbito de actuación e influencia internacional y que permiten al GRU “actuar en cualquier punto del mundo donde pudiera surgir la necesidad”, según declaraciones del General Valentin Vladimirovich Korabelnikov, en una entrevista concedida en 2006, cuando era Director del GRU. Otro de los herederos de la FAPSI es el FSO (Federal’naya Sluzhba Okhrani), identificado en [1] como la unidad militar 32152 y dirigido desde mayo de este año por el General de División Dmitry Kochnev (su antecesor, Evgeny Murov, era General de Ejército, dos grados superior, y esto en los servicios rusos es muy importante). Murov consiguió para el Servicio atribuciones de la FAPSI muy importantes: con más de 20.000 efectivos en la actualidad (supuestamente, ya que es información clasificada, y diversas fuentes hablan de más de 50.000), el FSO heredó y amplió la Novena Dirección del KGB, con responsabilidad en la protección de “bienes” gubernamentales, en el sentido más amplio de la palabra. Por ejemplo, el Servicio de Seguridad Presidencial, el SBP -los guardaespaldas de Putin- o el control del famoso maletín nuclear ruso dependen del FSO, al igual que la explotación de una red segura para la transmisión de resultados electorales,

Otro de los herederos de la FAPSI es el FSO (Federal’naya Sluzhba Okhrani), identificado en [1] como la unidad militar 32152 y dirigido desde mayo de este año por el General de División Dmitry Kochnev (su antecesor, Evgeny Murov, era General de Ejército, dos grados superior, y esto en los servicios rusos es muy importante). Murov consiguió para el Servicio atribuciones de la FAPSI muy importantes: con más de 20.000 efectivos en la actualidad (supuestamente, ya que es información clasificada, y diversas fuentes hablan de más de 50.000), el FSO heredó y amplió la Novena Dirección del KGB, con responsabilidad en la protección de “bienes” gubernamentales, en el sentido más amplio de la palabra. Por ejemplo, el Servicio de Seguridad Presidencial, el SBP -los guardaespaldas de Putin- o el control del famoso maletín nuclear ruso dependen del FSO, al igual que la explotación de una red segura para la transmisión de resultados electorales,