Este post es el segundo (ver el primero) de una serie del colaborador David Marugán Rodríguez sobre cuestiones de seguridad que van más allá de lo que muchos conocemos. No podemos añadir más que lo que dice en la bio de su twitter @radiohacking: Security Consultant. Mundo Hacker Team. Spanish HAM radio operator EA4 / SWL since 80’s and RTL-SDR devices enthusiast y agradecer su colaboración con estos artículos tan fascinantes.

No es difícil imaginar la cara que pondrían los espectadores de la WGN-TV en Chicago aquella noche de noviembre de 1987, cuando vieron como en sus pantallas se interrumpía la programación habitual (noticias deportivas) en horario de máxima audiencia, para dar paso a unas bizarras imágenes de un personaje caracterizado como el protagonista de la famosa serie de la época Max Headroom. Hablamos seguramente del más famoso incidente de intrusión en señales de TV en la historia: el conocido como “incidente Max Headroom”, del que mucho se ha escrito a lo largo de los años, y cuya investigación nunca logró atar todos los cabos, ni siquiera se pudo detener o identificar a los responsables últimos de este caso de secuestro de la señal de TV.

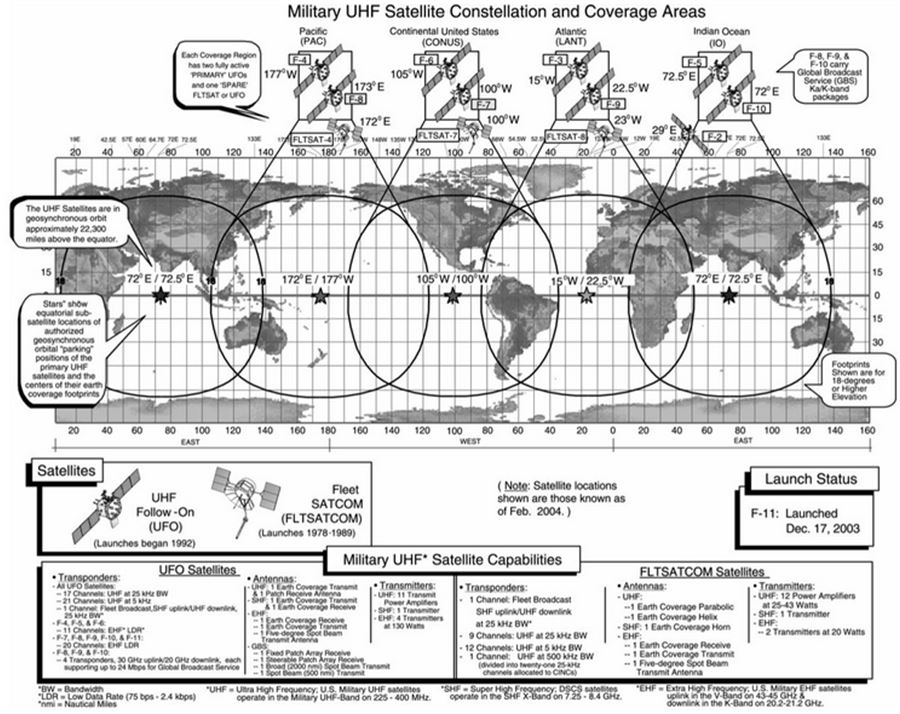

Figura 1. Esquema constelación militar FLTSATCOM

Figura 1. Esquema constelación militar FLTSATCOM

Los días 14 y 15 de octubre va a tener lugar en la Escuela Técnica Superior de Ingeniería Informática de la Universidad Politécnica de Valencia el evento Techfest, enmarcado en la Semana de Graduaciones 2015.

Los días 14 y 15 de octubre va a tener lugar en la Escuela Técnica Superior de Ingeniería Informática de la Universidad Politécnica de Valencia el evento Techfest, enmarcado en la Semana de Graduaciones 2015.  Hoy les traemos una entrada de uno de nuestros colaboradores habituales, Francisco Benet, sobre ingeniería social. Esperamos que les guste.

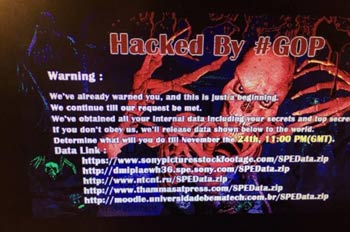

Hoy les traemos una entrada de uno de nuestros colaboradores habituales, Francisco Benet, sobre ingeniería social. Esperamos que les guste. La nueva intrusión de la red interna de Sony no pasará a la historia por las técnicas utilizadas por los atacantes, ni por la dificultad en su ejecución, ni por el volumen de datos expuestos.

La nueva intrusión de la red interna de Sony no pasará a la historia por las técnicas utilizadas por los atacantes, ni por la dificultad en su ejecución, ni por el volumen de datos expuestos.