(Entrada escrita en colaboración con Eva López)

Algo raro lleva ocurriendo en la oficina desde hace unas semanas. Poco a poco me iba dando cuenta de que faltaban algunos compañeros y hoy han aumentando mis preocupaciones al ver que faltan algunos más. El misterio ha sido resuelto en el momento en el que me he fijado en el calendario: ¡ya estamos en agosto! Los compañeros “desaparecidos” están disfrutando de unas merecidas vacaciones. Y es que como todos los años por estas fechas, unos días arriba unos días abajo, llegan las deseadas vacaciones de verano y en Security Art Work también nos vamos a tomar nuestro merecido descanso.

Aunque nosotros nos vamos a ausentar treinta días que esperamos que se hagan eternos (no es por ustedes, es por lo de que sean vacaciones), si en algún momento nos echan de menos, este blog tiene ya más de 1100 entradas que pueden consultar cuando se aburran. Además, si en estos meses han estado de viaje por las nubes, durante el “último curso” hemos hablado de muchas cosas, pero una de las que más impacto tuvo fue el experimento de Damià en el que lanzó un ping a todas las direcciones de Internet.

Para cualquiera que haya estudiado una carrera universitaria de informática o algún programa educativo similar es evidente que en sus contenidos no se tratan, en la mayor parte de los casos, las tecnologías específicas de fabricantes como Microsoft, CISCO, HP, EMC2 etc. Asimismo, por lo general la formación en materia de seguridad suele brillar por su ausencia, tanto en el ámbito de la gestión (SGSIs, Análisis de riesgos, etc.) como en la parte más técnica (pentesting, análisis forense, etc.). En definitiva, que una vez acabada la fase eminentemente académica y ya de pleno en el mundo laboral, puede ser interesante ampliar los conocimientos, algo que puede hacerse a través de la experiencia a lo largo de los años, autoformación y buenos profesionales en los que apoyarse, a través de formación reglada (esto ya lo vimos

Para cualquiera que haya estudiado una carrera universitaria de informática o algún programa educativo similar es evidente que en sus contenidos no se tratan, en la mayor parte de los casos, las tecnologías específicas de fabricantes como Microsoft, CISCO, HP, EMC2 etc. Asimismo, por lo general la formación en materia de seguridad suele brillar por su ausencia, tanto en el ámbito de la gestión (SGSIs, Análisis de riesgos, etc.) como en la parte más técnica (pentesting, análisis forense, etc.). En definitiva, que una vez acabada la fase eminentemente académica y ya de pleno en el mundo laboral, puede ser interesante ampliar los conocimientos, algo que puede hacerse a través de la experiencia a lo largo de los años, autoformación y buenos profesionales en los que apoyarse, a través de formación reglada (esto ya lo vimos  Security Art Work comenzó hace poco más de seis años por iniciativa del que escribe estas palabras, lo que hace que le tenga un especial cariño. Como sabrán, una de las políticas no escritas de Security Art Work siempre ha sido la ausencia de publicidad propia o ajena; Security Art Work fue creado para compartir conocimiento, no como una plataforma para hacer publicidad.

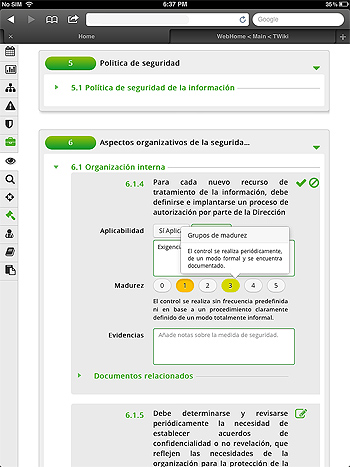

Security Art Work comenzó hace poco más de seis años por iniciativa del que escribe estas palabras, lo que hace que le tenga un especial cariño. Como sabrán, una de las políticas no escritas de Security Art Work siempre ha sido la ausencia de publicidad propia o ajena; Security Art Work fue creado para compartir conocimiento, no como una plataforma para hacer publicidad.  Hace aproximadamente un año, comencé a trabajar en una herramienta que mejorase la implantación y mantenimiento de un SGSI y diese respuesta a diversos problemas a los que en el pasado me he tenido que enfrentar. Esta idea inicial creció y con esfuerzo ha acabado convirtiéndose en una realidad, lo que nos lleva de nuevo hasta el día de hoy. Me siento especialmente orgulloso de presentar tiké® en público: la herramienta de S2 Grupo para la gestión de referentes normativos y legales. No sólo por mi papel en su nacimiento o como responsable funcional, sino sobre todo por todo el trabajo que nos ha costado llegar hasta aquí y que no me cabe duda de que ha valido la pena.

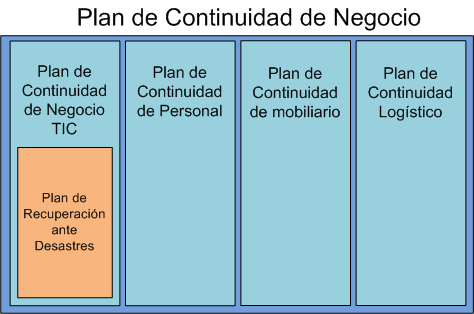

Hace aproximadamente un año, comencé a trabajar en una herramienta que mejorase la implantación y mantenimiento de un SGSI y diese respuesta a diversos problemas a los que en el pasado me he tenido que enfrentar. Esta idea inicial creció y con esfuerzo ha acabado convirtiéndose en una realidad, lo que nos lleva de nuevo hasta el día de hoy. Me siento especialmente orgulloso de presentar tiké® en público: la herramienta de S2 Grupo para la gestión de referentes normativos y legales. No sólo por mi papel en su nacimiento o como responsable funcional, sino sobre todo por todo el trabajo que nos ha costado llegar hasta aquí y que no me cabe duda de que ha valido la pena.  En el segundo nivel tenemos el Plan de Continuidad TIC o el Plan de Contingencia TIC (que llamaremos PCTIC), que no es otra cosa que el Plan de Continuidad de Negocio específico de los Sistemas de Información. Es decir, es sólo uno de los múltiples planes que veíamos anteriormente y con frecuencia el que se implementa, ya sea por la dependencia que existe en las empresas de los sistemas de información, por el coste, o por cualquiera otras razones. En este caso, mientras que un PCN evalúa todos los elementos implicados en una potencial contingencia desde múltiples perspectivas, un PCTIC se limita al ámbito tecnológico (a lo sumo, podría extenderse a la disponibilidad del personal técnico).

En el segundo nivel tenemos el Plan de Continuidad TIC o el Plan de Contingencia TIC (que llamaremos PCTIC), que no es otra cosa que el Plan de Continuidad de Negocio específico de los Sistemas de Información. Es decir, es sólo uno de los múltiples planes que veíamos anteriormente y con frecuencia el que se implementa, ya sea por la dependencia que existe en las empresas de los sistemas de información, por el coste, o por cualquiera otras razones. En este caso, mientras que un PCN evalúa todos los elementos implicados en una potencial contingencia desde múltiples perspectivas, un PCTIC se limita al ámbito tecnológico (a lo sumo, podría extenderse a la disponibilidad del personal técnico).