Entradas de la serie:

=> Primera parte

=> Segunda parte

=> Tercera parte

=> Cuarta parte

=> Quinta parte

En el artículo anterior vimos cómo el MINAF había evitado por los pelos un ataque de ransomware, pero nos quedaban muchísimas preguntas por resolver. En primer lugar, averiguar la identidad del grupo de ransomware que había afectado al MINAF.

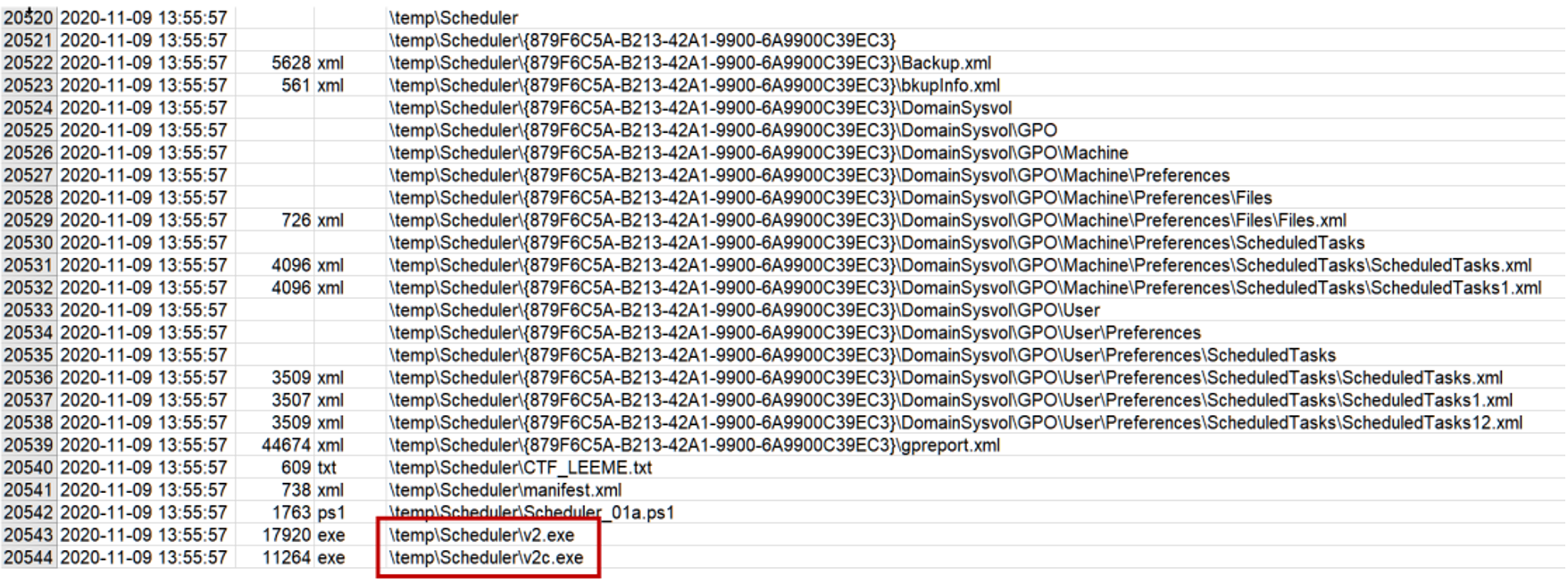

Para ello Ángela convierte la MFT del DC con mftdump.exe y realiza una búsqueda rápida de los ficheros v2.exe y v2c.exe, que parecían a priori los encargados de desplegar el ransomware. Da en el clavo porque encuentra los ficheros en la carpeta c:\temp\scheduler:

Rápidamente calcula sus hashes:

5994df288813a7d9588299c301a8de13479e3ffb630c49308335f20515ffdf57 v2c.exe

b2a304e508415d96f417ed50d26e0b987b7cbd9a77bb345ea48e803b5a7afb49 v2.exe

ffa8722a09829acd7ef8743688947f6ccb58d2ef v2c.exe

7320b34c07206fcaf1319d6ce9bef2b29648a151 v2.exe

eddc0e293b0f0ee90bab106f073a41c9 v2c.exe

91438699bed008be9405995f0a158254 v2.exe

Lo siguiente es comprobar si son conocidos. VirusTotal le da una respuesta rápida:

[Read more…]