Si un ladrón nos robara la tarjeta de crédito, y sin contar con ningún tipo de información adicional (como nuestra fecha de nacimiento o la de nuestros familiares, nuestro número de teléfono, DNI, etc.), ¿qué números PIN debería probar en el cajero más próximo para tener la mayor probabilidad de quedarse con nuestro dinero?

En general, “se sabe” que ciertas contraseñas son escogidas con más frecuencia que otras, y por supuesto los números PIN no son una excepción. Recientemente, la gente de DataGenetics ha publicado PIN number analysis, que echa un poco de luz “cuantitativa” sobre este tema.

Básicamente, se han dedicado a recopilar fugas de información de entidades bancarias, reuniendo una muestra con la friolera de 3,4 millones de PIN reales de 4 cifras. Los resultados coinciden, por desgracia, con la creencia común; el más frecuente el “1234”, seguido por el “1111” y el “0000”:

| PIN | Frecuencia | |

|---|---|---|

| #1 | 1234 | 10,713% |

| #2 | 1111 | 6,016% |

| #3 | 0000 | 1,881% |

| #4 | 1212 | 1,197% |

| #5 | 7777 | 0,745% |

| #6 | 1004 | 0,616% |

| #7 | 2000 | 0,613% |

| #8 | 4444 | 0,526% |

| #9 | 2222 | 0,516% |

| #10 | 6969 | 0,512% |

| #11 | 9999 | 0,451% |

| #12 | 3333 | 0,419% |

| #13 | 5555 | 0,395% |

| #14 | 6666 | 0,391% |

| #15 | 1122 | 0,366% |

| #16 | 1313 | 0,304% |

| #17 | 8888 | 0,303% |

| #18 | 4321 | 0,293% |

| #19 | 2001 | 0,290% |

| #20 | 1010 | 0,285% |

(Fuente: PIN number analysis)

Probando el PIN “1234” sobre una tarjeta de crédito robada de entre la muestra, el ladrón del que hablábamos tendría un 10,713% de probabilidades de acertar a priori: aproximadamente 1 de cada 10 veces. Como los anteriores 20 números más frecuentes suponen un 26,832% del total, probándolos todos la probabilidad de acierto sería mayor que 1 de cada 4 veces.

Otras curiosidades: números que son más fáciles de escribir en un teclado telefónico (el empleado en los cajeros), como el “2580”, son más frecuentes (al ser más fáciles de escribir, también son más fáciles de recordar); los números pares son más frecuentes que los impares; números que empiezan por “19” son más frecuentes que los prefijados por cualquier otro par de números (¿años de nacimiento?); escaleras ascendientes (como “2345”) o descendientes (como “4321”) son más frecuentes que lo que deberían serlo por puro azar, así como repeticiones de pares (“1212”, “2828”), o números empezados por “1” o “0”. Os recomendamos encarecidamente la lectura completa del artículo, donde pueden encontrarse más curiosidades, resultados estadísticos, gráficas, etc.

¿Hasta qué punto los resultados muestrales serían extrapolables a la población de los números PIN de los usuarios de tarjetas de crédito de España? ¿Figura vuestro PIN en el top 20? ¿Y entre los números menos frecuentes? ;-)

Al margen de estas probabilidades “a priori”, cada día colgamos más y más información personal en las redes sociales e Internet en general, y a menudo es fácil obtener la fecha de nacimiento de una persona (o la de sus familiares), su dirección postal, número de móvil, o DNI, a partir de tan sólo su nombre completo, que suele figurar en la propia tarjeta de crédito.

Enlaces

- PIN number analysis, el artículo original de DataGenetics

- Analysis of bank PIN numbers, comentarios al artículo en Hacker News

- License Plate y Password Strength, tiras cómicas de xkcd

Una de las tareas comunes que deben aplicarse a un servidor que va a pasar a producción es fortalecer la seguridad que lleva por defecto el sistema. A esto se le llama bastionar o securizar. Como son muchos aspectos los que hay que tener en cuenta para llevar a cabo esta labor, he querido hacer un recopilatorio de las principales tareas de bastionado en Linux.

Una de las tareas comunes que deben aplicarse a un servidor que va a pasar a producción es fortalecer la seguridad que lleva por defecto el sistema. A esto se le llama bastionar o securizar. Como son muchos aspectos los que hay que tener en cuenta para llevar a cabo esta labor, he querido hacer un recopilatorio de las principales tareas de bastionado en Linux.

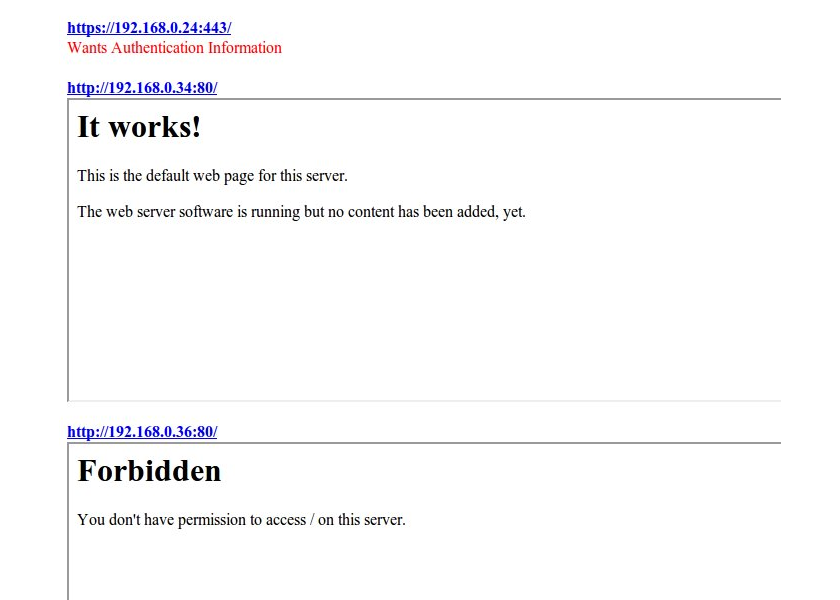

Hoy me gustaría presentaros un módulo de Metasploit que he descubierto hace poco tiempo. Se llama Page collector y ha sido desarrollado por Spencer McIntyre. El módulo en concreto nos ayuda a descubrir páginas web de un rango de ips y nos las muestra de forma gráfica. Vamos a plantear un posible escenario en el nos resultaría útil este módulo: Estamos realizando un pentest de una red corporativa que tiene un rango 192.168.0.0/24 y nos interesa conocer rápidamente, si existen interfaces de administración (phpMyAdmin, páginas de login por defecto, consolas JBoss…).

Hoy me gustaría presentaros un módulo de Metasploit que he descubierto hace poco tiempo. Se llama Page collector y ha sido desarrollado por Spencer McIntyre. El módulo en concreto nos ayuda a descubrir páginas web de un rango de ips y nos las muestra de forma gráfica. Vamos a plantear un posible escenario en el nos resultaría útil este módulo: Estamos realizando un pentest de una red corporativa que tiene un rango 192.168.0.0/24 y nos interesa conocer rápidamente, si existen interfaces de administración (phpMyAdmin, páginas de login por defecto, consolas JBoss…).