Recientemente, hemos detectado una nueva tendencia en los ataques a servidores web IIS. Los ataques intentan explotar una vieja vulnerabilidad de 2004 en los servidores web de Microsoft. Es habitual que malwares antiguos todavía sigan funcionando años después de su gran apogeo, ya que muchas máquinas no se actualizan correctamente y siguen siendo vulnerables.

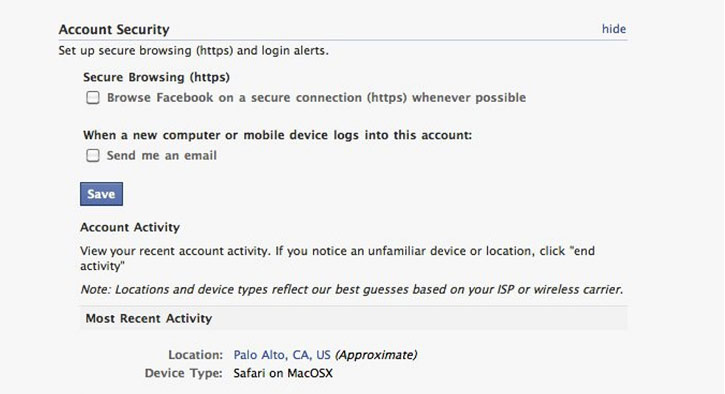

Lo que ya no es tan común es que años después haya un aumento tan elevado de ataques, siendo estos de distintos orígenes. Como ejemplo, sirva esta captura de nuestro sistema de posicionamiento de ataques en tiempo real:

Como se aprecia en la imagen, los ataques provienen de todo el mundo (en el caso de la imagen; USA, India, Japón, Rusia, Taiwan… ) y en un breve espacio de tiempo. En concreto, los ataques que se reciben son al puerto 80, donde se obtienen peticiones del tipo:

Host: XXX.XXX.XXX.XXX

Authorization: Negotiate YIIQegYGKwYBBQUCoIIQbjCCEGqhghBmI4IQYgOCBAEAQUFBQUFBQUFBQUFBQUFBQUFBQUFBQU…

Después de una rápida investigación, lo mas probable es que se esté intentando explotar la vulnerabilidad de ASN.1 detallada en MS04-007 y en SANS.edu. El ataque realiza lo siguiente:

1º) Ejecuta el exploit.

2º) Si tiene éxito, abre un servidor ftp en el puerto 21.

3º) Una vez abierto el puerto, se descarga el malware con una orden como la siguiente:

4º) Ejecuta el malware, se infecta y vuelve a realizar el mismo ataque para propagarse a otros sistemas.

Hemos identificado que en el conjunto de los equipos infectados, efectivamente disponen del servicio ftp sirviendo el malware:

Por último, para aquellos lectores que usen SNORT, aquí tenéis una de las firmas que detecta el ataque:

Recomendamos su inmediato despliegue en sistemas IDS e IPS.