No sé si conocen el concepto de “Security Theater”, y permítanme que no traduzca la expresión. La idea, acuñada por Bruce Schneier, viene a representar la presencia de medidas de seguridad que aportan poca o nula protección, pero por contra son publicitadas ostensiblemente dando una falsa sensación de seguridad. De ahí la combinación de “seguridad” con “teatro”. Por ejemplo, hace unos días Bruce Schneier puso en su blog un caso que estoy seguro de que se repite en otros lugares: nadie vigila las 178 cámaras de seguridad de San Francisco, y en varios casos en los que diversos crímenes se realizaron frente a ellas, estaban incorrectamente orientadas. Por si esto no fuese suficiente, al parecer la visión “nocturna” es de ínfima calidad, lo que resta validez a las grabaciones. Por supuesto, como todo, este concepto tiene un efecto positivo, y uno negativo.

Empecemos por el segundo. En el caso mencionado, el ciudadano mira, y más allá de consideraciones de privacidad, ve las cámaras que le observan y en cierto modo, se siente seguro, protegido. Sin embargo, su sensación es simplemente una ilusión. Y eso le puede llevar a realizar acciones y correr riesgos que de otro modo no correría; no cambiarse de acera al cruzarse con alguien “sospechoso”, por ejemplo. Otro efecto negativo de estas instalaciones, sobre todo a partir del 11S, es la limitación de la libertad de las personas, sobre todo al otro lado del charco; con toda probabilidad muchas de las medidas de seguridad que se aplican en los aeropuertos contra ataques terroristas son inútiles, a causa de la complejidad y tamaño de éste, pero sirven como excusa para coartar la libertar y privacidad de las personas, y generar una falsa sensación de miedo en la persona; que esta consecuencia sea intencionada o un producto de la incompetencia administrativa es algo que no voy a entrar a considerar.

Como aspectos positivos, los security theaters tienen la facultad de actuar, siempre que el criminal no conozca la realidad de las medidas de seguridad, como algo parecido a los espantapájaros: al generar esta falsa sensación de seguridad, impiden que los criminales se sientan seguros para llevar a cabo sus planes. Siguiendo con el ejemplo anterior, la presencia de una cámara de vigilancia puede disuadir al delincuente de atracar a alguien. Otro ejemplo, más allá de la seguridad personal, son los sistemas antirrobo que hay a las puertas de muchas tiendas pequeñas; la mayoría hemos visto alguna vez el sistema de alarma sonando mientras alguien sale de la tienda, pero la mayor parte de las veces, no sucede nada. No hay guardas de seguridad, ningún dependiente sale a mirar, nada; la persona se gira, hace una mueca extraña de sorpresa o sonrojo, y sigue su camino sin que nadie le diga nada o le detenga. A pesar de ello, pueden apostar a que mucha gente que se siente tentada a realizar pequeños hurtos abandona la idea a causa de estos sistemas.

En la misma línea, hoy leía en El Economista que el Departamento de Homeland Security (DHS) de los EEUU está desarrollando un nuevo sistema de seguridad a implantar en los aeropuertos, que se basa en estudiar a distancia todos los indicadores corporales de una persona para conseguir “adivinar” si tiene intención de atentar o no; había leído antes sobre esto, pero no recuerdo donde. Hace poco, un niño de siete años y su familia pasaron un mal trago por la simple cuestión de llamarse éste igual que un paquistaní deportado (Javail Iqbal) por los EEUU [elmundo.es]. Y el mes pasado, salió a la luz que el aeropuerto de Phoenix pasaba 4,5 horas totalmente desatendido en materia de seguridad (ver también el comentario de Bruce Schneier, que entra además en otras consideraciones). Así que pienso que hay cuestiones más importantes a considerar —y solucionar— que este tipo de tecnologías invasivas y casi de ciencia ficción.

Aunque por supuesto, en un cierto sentido paranoico, una cuestión adicional a considerar en algunos de estos security theaters que les comentaba es quién y porqué, o en otras palabras, el coste y empresa encargada de la tecnología, y la razón política o económica detrás de ella.

La verdad es que hay veces que nos pasa poco respecto de lo que nos podría llegar a pasar. En el fondo el ser humano tiene un cupo de suerte razonable, aunque siempre nos parezca poca. No son pocas las organizaciones que gastan sumas importantes de dinero en productos y servicios que incrementan, aparentemente de forma proporcional, la disponibilidad de la información, la confidencialidad y su integridad en el perímetro interior de las organizaciones. Muchos gestores TIC centran sus políticas de seguridad en la protección puertas adentro pero ¿es realmente efectiva, en los tiempos que corren, una política de seguridad que solo contemple el perímetro físico interior de nuestra organización?

La verdad es que hay veces que nos pasa poco respecto de lo que nos podría llegar a pasar. En el fondo el ser humano tiene un cupo de suerte razonable, aunque siempre nos parezca poca. No son pocas las organizaciones que gastan sumas importantes de dinero en productos y servicios que incrementan, aparentemente de forma proporcional, la disponibilidad de la información, la confidencialidad y su integridad en el perímetro interior de las organizaciones. Muchos gestores TIC centran sus políticas de seguridad en la protección puertas adentro pero ¿es realmente efectiva, en los tiempos que corren, una política de seguridad que solo contemple el perímetro físico interior de nuestra organización? El hecho cierto es que esta situación se repite constantemente, y no sólo con los hogares de directivos y de personal técnico con privilegios suficientes para tumbar las infraestructuras de su empresa. Las fronteras han caído (ver la entrada

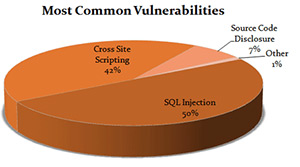

El hecho cierto es que esta situación se repite constantemente, y no sólo con los hogares de directivos y de personal técnico con privilegios suficientes para tumbar las infraestructuras de su empresa. Las fronteras han caído (ver la entrada  Esta entrada (y otras que le seguirán) viene a mostrar uno de los ataques más habituales hoy en día en este tipo de aplicaciones: el ataque de inyección SQL, por el que adquiere especial importancia el tratamiento de la información que fluye entre el aplicativo visible al usuario que la muestra (lo que podríamos llamar el frontend) y la base de datos que la almacena y gestiona (lo que vendría a ser el backend).

Esta entrada (y otras que le seguirán) viene a mostrar uno de los ataques más habituales hoy en día en este tipo de aplicaciones: el ataque de inyección SQL, por el que adquiere especial importancia el tratamiento de la información que fluye entre el aplicativo visible al usuario que la muestra (lo que podríamos llamar el frontend) y la base de datos que la almacena y gestiona (lo que vendría a ser el backend).