Un día cualquiera, te levantas, te lavas la cara y te dispones, como todas las mañanas, a ir al “tajo”. Cuando llegas observas que tu bonita oficina, está en llamas. Dios, te preguntas: ¿Sigo dormido? ¿O de verdad ha funcionado ese deseo estúpido que pedí en San Juan mientras como un cangurito saltaba las olas?

Pero señores, como de algún sitio hemos de sacar ese dinerillo para hacernos con esos objetos tan indispensables en nuestras vidas como PowerBalls, Gadgets lanzamisiles o tazas USB, es necesario que las contingencias o situaciones de emergencia estén previstas, si no se quiere sufrir pérdidas importantes en el negocio. Desastres naturales, operacionales, o humanos son sólo algunos de los aspectos que un buen gestor de continuidad debe prever. Es por eso que surge la necesidad de planificar, en cierta manera, una solución que nos aporte un mínimo nivel de operatividad en nuestros negocios. De esta necesidad surge el concepto de Continuidad de Negocio y Recuperación ante desastres. Ambos conceptos pueden parecer similares pero detrás de ellos se esconden propósitos muy diferentes. Mientras que el primero estaría orientado a los procesos de negocio que la empresa maneja, el otro estaría dirigido a la recuperación de los servicios de TI. Ambos conceptos podrían ser cubiertos mediante lo que sería un plan de contingencias. Pero, ¿de qué consta este plan? Pues bien, básicamente de un fabuloso Plan de Continuidad de Negocio (PCN) y de un magnífico Plan de Recuperación ante Desastres (PRD). Aunque ambos proyectos pueden ser emprendidos de forma independiente, en la mayoría de los casos se opta por una solución integral.

Muy bien pues, ya estamos motivados, sabemos lo que queremos y vamos comenzar con el plan, pero… ¿Qué ocurre con el jefe? Es fundamental que obtengamos apoyo total por parte de la gerencia de la empresa o en otro caso todo el proyecto no servirá más que de falca en la mesa de reuniones.

Obtenido el beneplácito del todopoderoso, debemos comenzar a estudiar al paciente. El análisis y comprensión del negocio es el primer escalón de la larga escalera de la continuidad. Empleados clave, logística utilizada, unidades de negocio que se manejan, herramientas de trabajo utilizadas, conforman el comienzo del PCN. Por otra parte, condiciones del entorno, equipos, servidores, herramientas de respaldo y backup, elementos de comunicación y estaciones de trabajo, formarían la estructura del PRD. Muy bien, ya hemos realizado una cantidad de trabajo considerable, y ahora le toca el turno a analizar el impacto que una contingencia tendría en nuestro negocio. Criticidad de operaciones (estableciendo tiempos máximos de recuperación o RTO’s), equipos y servicios, así como una identificación de los posibles riesgos a tener en cuenta.

El siguiente paso es pues, el Análisis de Riesgos. Es entonces cuando nos preocupamos de cómo administrar estos riesgos y su posible mitigación si una eliminación total no es posible. Superado con éxito lo realizado hasta el momento, estamos dispuestos a evaluar las diferentes estrategias a seguir para ofrecer una garantía de continuidad y recuperación. No cabe decir que todo lo dicho hasta el momento debe estar claramente documentado.

Estamos dispuestos en este momento a generar un plan que se ciña a la estrategia elegida. Personal responsable de aplicar el plan, procedimientos a seguir. Cabe destacar el hecho de que existan varios planes, dependiendo de la magnitud del negocio, donde se recojan soluciones a las diferentes líneas de negocio.

Es fundamental que tanto el PRD como el PCN sean probados como mínimo una vez al año. Así pues, estas pruebas conceden al personal la asimilación de un aspecto clave en el éxito del BCM, la conciencia de BCM. Hemos hecho las maletas, puesto en marcha el plan estratégicamente preparado, todo ha funcionado a la perfección (menos ese cd de Windows que no lee), pero ahora ¿cómo volvemos a casa? Efectivamente necesitamos un nuevo plan que nos estructure como realizamos ese proceso de vuelta a casa.

En fin, como mi buen amigo Charly decía, “Las llonganas no son lombrices” es por eso que no hay que confundir Plan de Continuidad de Negocio, con Plan de Recuperación ante Desastres.

(Para mucha más información, ver PAS56, BS 25999, Revista Hackin9 edición Marzo 2007, y The Business Continuity Institute)

Hace poco tiempo, identificando el dominio protegible para iniciar una auditoría de seguridad, un colega, Ingeniero Industrial, me mostraba orgulloso un típico panel de control de los sistemas de seguridad de un lugar de pública concurrencia, y orgulloso proclamaba y explicaba la impresionante funcionalidad del sistema que estaba acabando de montar. Mi colega tenía razón, aquello era un sistema de control industrial impresionante y realmente avanzado. Hacía el final de su exposición, sus explicaciones en cuanto a la forma en la que se estaba montando empezaron a preocuparme. Me quedé pensativo cuando acabó afirmando que todo lo que estábamos viendo era accesible desde un navegador e incluso, la semana siguiente, desde “China”, podría acceder a modificar la parametrización del sistema, ver el estado de los detectores de humo, de las alarmas contra incendios o comprobar la temperatura de los fancoils. O, añadí yo convenientemente, para disparar la alarma de evacuación por incendio en medio un acto público con el centro abarrotado de gente.

Hace poco tiempo, identificando el dominio protegible para iniciar una auditoría de seguridad, un colega, Ingeniero Industrial, me mostraba orgulloso un típico panel de control de los sistemas de seguridad de un lugar de pública concurrencia, y orgulloso proclamaba y explicaba la impresionante funcionalidad del sistema que estaba acabando de montar. Mi colega tenía razón, aquello era un sistema de control industrial impresionante y realmente avanzado. Hacía el final de su exposición, sus explicaciones en cuanto a la forma en la que se estaba montando empezaron a preocuparme. Me quedé pensativo cuando acabó afirmando que todo lo que estábamos viendo era accesible desde un navegador e incluso, la semana siguiente, desde “China”, podría acceder a modificar la parametrización del sistema, ver el estado de los detectores de humo, de las alarmas contra incendios o comprobar la temperatura de los fancoils. O, añadí yo convenientemente, para disparar la alarma de evacuación por incendio en medio un acto público con el centro abarrotado de gente.

Hace un par de semanas, contraté para mi dominio personal (“.org”) un nuevo servicio que me ofrecía

Hace un par de semanas, contraté para mi dominio personal (“.org”) un nuevo servicio que me ofrecía  Hace un par de días recibí una carta del banco donde tengo domiciliada la hipoteca, ofreciéndome un nuevo servicio. No sé que harán ustedes, pero les confieso que yo no suelo hacer mucho caso a estas ofertas. Bueno, en realidad, ni mucho ni poco; van directamente a la papelera, como virtualmente el resto de la publicidad que recibo. Sin embargo en este caso una cosa me llamó la atención: la firma del director al final de la carta. Sí, ya sé que esto es también habitual y no supone ninguna novedad, pero déjenme explicarles.

Hace un par de días recibí una carta del banco donde tengo domiciliada la hipoteca, ofreciéndome un nuevo servicio. No sé que harán ustedes, pero les confieso que yo no suelo hacer mucho caso a estas ofertas. Bueno, en realidad, ni mucho ni poco; van directamente a la papelera, como virtualmente el resto de la publicidad que recibo. Sin embargo en este caso una cosa me llamó la atención: la firma del director al final de la carta. Sí, ya sé que esto es también habitual y no supone ninguna novedad, pero déjenme explicarles. Según leo en

Según leo en  Esto no es un problema de fiabilidad o credibilidad de los blogs. No. Más bien, es un ataque de seguridad semántica en toda regla («(…) acciones que implican la adulteración de la información en cuanto a su interpretación por parte de sus destinatarios (…)»). Y que nadie se equivoque; no se trata de una acción casual e inocente, sino más al contrario, intencionada y -no me cabe duda- perfectamente calculada. Alguien ha ganado dinero con esto (y alguien lo ha perdido).

Esto no es un problema de fiabilidad o credibilidad de los blogs. No. Más bien, es un ataque de seguridad semántica en toda regla («(…) acciones que implican la adulteración de la información en cuanto a su interpretación por parte de sus destinatarios (…)»). Y que nadie se equivoque; no se trata de una acción casual e inocente, sino más al contrario, intencionada y -no me cabe duda- perfectamente calculada. Alguien ha ganado dinero con esto (y alguien lo ha perdido). Hace unos días, buscando información en Internet, me topé con una herramienta llamada

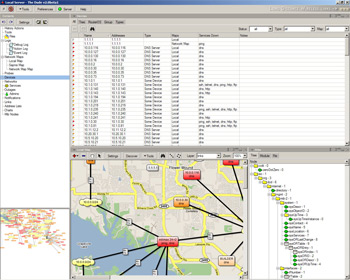

Hace unos días, buscando información en Internet, me topé con una herramienta llamada