Las referencias a CERT o CSIRT dentro del mundo de la seguridad informática son frecuentes. Todo (o casi todo) el mundo dentro de este ámbito sabe lo que son y cuál es su función.

Sin embargo, en el tiempo que pasé estudiando Ingeniería Industrial jamás, ni una sola vez, escuché ninguna de estas palabras. Y parece razonable que así sea. Al fin y al cabo los “Equipos de Respuesta ante Incidencias de Seguridad Informática” (que eso es lo que son los CERT/CSIRT por si algún lector anda despistado) son, a todas luces, cosa de los informáticos, no de los industriales. Su nombre no da lugar a dudas: “Seguridad Informática”.

No obstante, un día, el que aquí escribe se encontró con otro de esos maravillosos acrónimos que tanto gustan en el mundo TI: ICS-CERT. Y… ¡un momento! Parece que los industriales ya no podemos escurrir el bulto. Porque los ICS son (por sus siglas en inglés) los Sistemas de Control Industrial. Y eso nos toca de lleno. Para aquellos que en este momento no sepan muy bien de qué estoy hablando o que estén preguntándose qué pintan los Sistemas de Control Industrial en un blog de seguridad informática les recomiendo encarecidamente que echen un vistazo a la sección de Ciberseguridad Industrial de esta bitácora.

El ICS-CERT opera dentro del National Cybersecurity and Integration Center (NCCIC) que es una división del Departamento de Seguridad Nacional de los EEUU. Como ocurre con los CERT clásicos, este organismo se encarga de, entre otras cosas, gestionar la publicación de vulnerabilidades y de recopilar las soluciones que los fabricantes dan para las mismas pero, en este caso, en el área de los sistemas de control industrial.

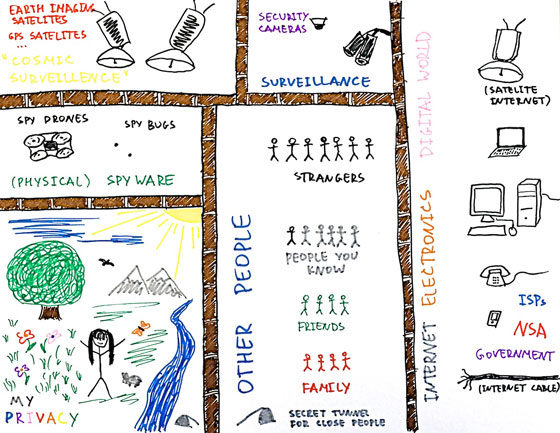

Dice el dicho que ‘la confianza da asco‘. Esta frase, que se aplica normalmente en tono distendido para describir una característica propia de las relaciones humanas, cobra hoy especial significación en el mundo digital. Y es que la confianza ya no se limita a las relaciones interpersonales, sino que amplía su ámbito de aplicación a las relaciones persona-máquina e incluso máquina-máquina.

Dice el dicho que ‘la confianza da asco‘. Esta frase, que se aplica normalmente en tono distendido para describir una característica propia de las relaciones humanas, cobra hoy especial significación en el mundo digital. Y es que la confianza ya no se limita a las relaciones interpersonales, sino que amplía su ámbito de aplicación a las relaciones persona-máquina e incluso máquina-máquina.