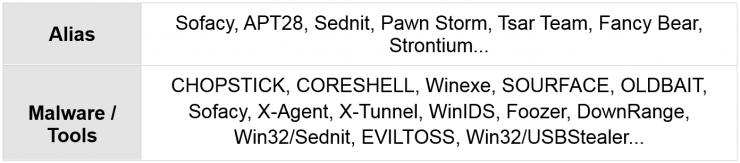

Continuamos con nuestros artículos sobre ciberguerra, ampliando información sobre un grupo de supuesta procedencia rusa del que ya hablamos en la primera entrada de la saga, Sofacy, conocido también por varios alias como vemos en la tabla a continuación:

Alineado con intereses rusos, y activo al menos desde el 2004-2007, Sofacy es un grupo de ciberespionaje que centra su actividad principalmente en operaciones de ataques dirigidos (APT) a objetivos gubernamentales, militares y organismos de seguridad, especialmente aquellos que sean de interés para Rusia: gobiernos y defensa de Europa del Este, la región del Cáucaso, OTAN, contratistas de defensa estadounidenses, SAIC, etc.

Un comunicado de la página principal de

Un comunicado de la página principal de  No dejamos de ver películas en las que un hacker con un portátil es capaz de desactivar las alarmas de una casa para que sus compañeros pueden entrar a robar sin ser detectados. Parece de broma, pero, ¿lo es? ¿Hasta que punto es real esto?

No dejamos de ver películas en las que un hacker con un portátil es capaz de desactivar las alarmas de una casa para que sus compañeros pueden entrar a robar sin ser detectados. Parece de broma, pero, ¿lo es? ¿Hasta que punto es real esto?

Nosotros hemos sido muy buenos y nos hemos portado muy bien, o eso creemos. Sin embargo, en el mundo de la ciberseguridad hay otros que se han portado muy mal y según los pronósticos de los expertos, este año que comienza se portarán aún peor. Por eso os pedimos estos regalos para poder hacer frente a las principales amenazas y tendencias que veremos en 2016:

Nosotros hemos sido muy buenos y nos hemos portado muy bien, o eso creemos. Sin embargo, en el mundo de la ciberseguridad hay otros que se han portado muy mal y según los pronósticos de los expertos, este año que comienza se portarán aún peor. Por eso os pedimos estos regalos para poder hacer frente a las principales amenazas y tendencias que veremos en 2016: