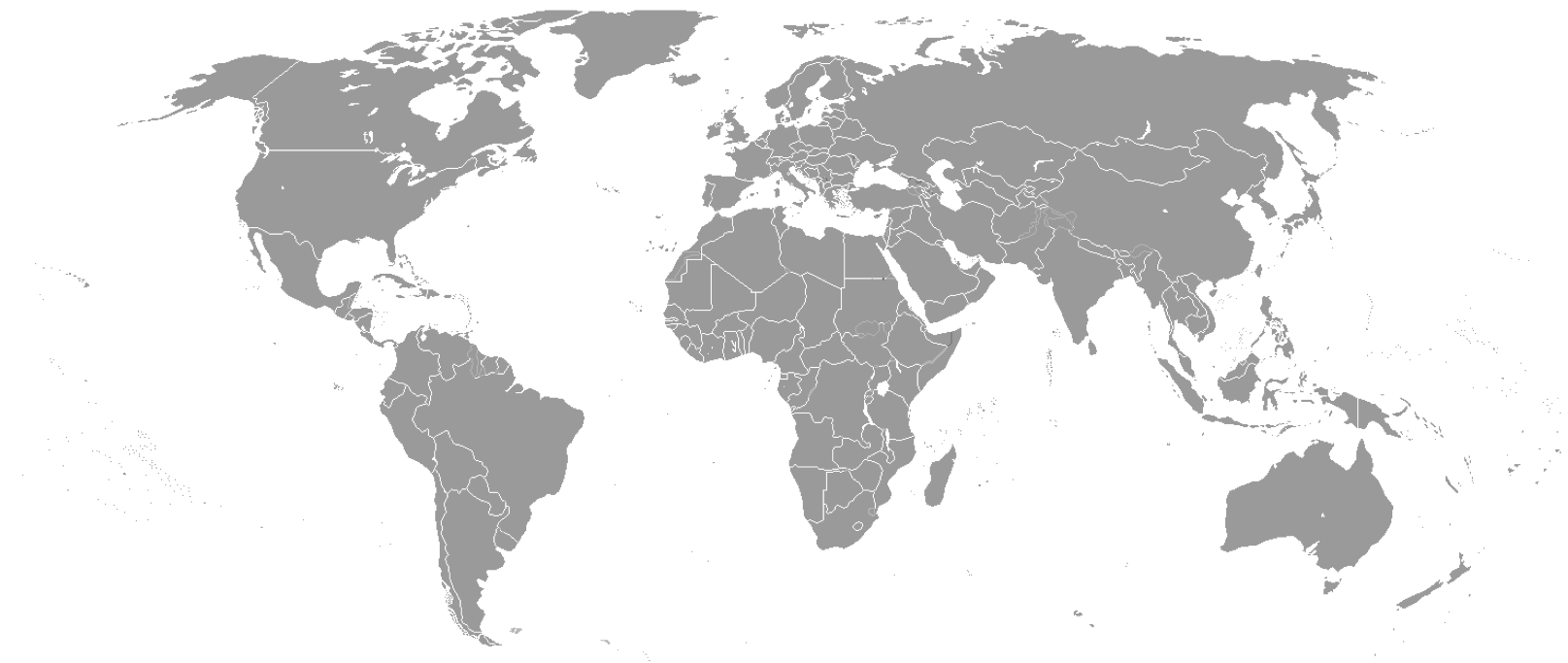

Cualquier país del mundo es un objetivo potencial del espionaje ruso —o no ruso—. A modo de ejemplo, la infiltración en América ha sido históricamente alta, no solo en Estados Unidos, país de prioridad máxima para la inteligencia rusa, sino también en toda América Latina.

No obstante, el mantenimiento de un gran ecosistema de inteligencia no es barato —aunque seguro que gracias a las particularidades y relaciones de los servicios rusos, no es tan caro como lo sería en otras circunstancias—, por lo que como sucede en cualquier país los rusos deben priorizar sus actividades e intereses habituales, dejando para ocasiones especiales aquellos objetivos temporales: por ejemplo, Oriente Medio y Oriente Próximo (Siria, Irán…) pueden considerarse en la lista de estos objetivos temporales, por motivos tanto de seguridad —contraterrorismo— como económicos —clientes o proveedores de bienes básicos para Rusia—.

Adicionalmente a éstos, países como Australia o Nueva Zelanda, desarrollados tecnológicamente y cercanos a Occidente —no desde el punto de vista físico, por supuesto— son también objetivo de Rusia por diferentes motivos, como el espionaje industrial. Resaltamos en gris los países objetivo del espionaje ruso:

Las relaciones del Kremlin (por extensión, de sus servicios de inteligencia) con el crimen organizado “clásico”, con las mafias rusas, es un hecho más o menos probado; sin ir más lejos, en documentos filtrados por WikiLeaks el fiscal español José Grinda vincula directamente a la mafia rusa con los servicios de inteligencia del país.

Las relaciones del Kremlin (por extensión, de sus servicios de inteligencia) con el crimen organizado “clásico”, con las mafias rusas, es un hecho más o menos probado; sin ir más lejos, en documentos filtrados por WikiLeaks el fiscal español José Grinda vincula directamente a la mafia rusa con los servicios de inteligencia del país. Existen multitud de comodidades relacionadas con el uso de Internet en nuestro día a día, pero también debemos ir asimilando que cuando algo se puede conectar a la red, es susceptible de ser hackeado.

Existen multitud de comodidades relacionadas con el uso de Internet en nuestro día a día, pero también debemos ir asimilando que cuando algo se puede conectar a la red, es susceptible de ser hackeado. El uso generalizado de dispositivos conectados a la red, como carros (automóviles), equipos médicos, controladores industriales (PLC), electrodomésticos, etc., ha traído consigo un panorama nuevo y extremadamente vulnerable.

El uso generalizado de dispositivos conectados a la red, como carros (automóviles), equipos médicos, controladores industriales (PLC), electrodomésticos, etc., ha traído consigo un panorama nuevo y extremadamente vulnerable.