En un mundo altamente hiperconectado, la tecnología avanza con una rapidez sin precedentes, que obliga tanto a policía como investigadores a innovar constantemente. Los ataques resultan ser cada vez más agresivos, al igual que la propia ciberdelincuencia evoluciona a un ritmo que puede resultar muy difícil seguir.

La guerra digital ha llegado para quedarse, y las nostálgicas persecuciones de película entre delincuentes y policías por las calles de la ciudad se han trasladado al ciberespacio. Esto hace que “los buenos” deban ser creativos a la hora de perseguir el crimen y establecer nuevos métodos de investigación.

Por todo ello, las trampas tecnológicas son ahora una realidad, especialmente dirigidas a identificar y capturar a miembros del crimen organizado, cibercriminales y terroristas, convirtiéndose esto en una nueva táctica de represión muy presente en la actualidad.

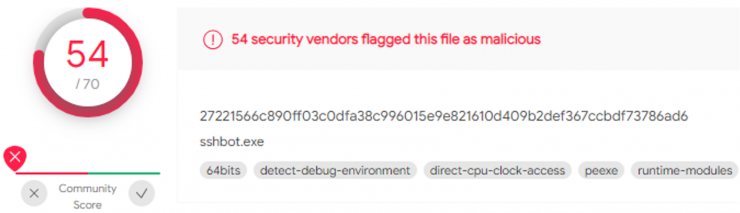

La Operación Escudo de Troya ejemplifica bien esta nueva modalidad de lucha contra el crimen en la red. Esta ofensiva policial ha contado con la colaboración de más de una decena de países, donde miembros de las fuerzas del orden se han infiltrado en bandas delictivas que operan online. Así, aquellos individuos interceptados resultaron ser usuarios de una aplicación concreta de comunicaciones cifradas, la cual había sido pinchada por el FBI, interceptando así todos los mensajes que los cibercriminales circulaban a través de la aplicación.

[Read more…]