Según leo en Enrique Dans, ayer hubo una pequeña conmoción en la blogosfera -y sectores más tangibles, como verán- a causa de una información falsa distribuida por Engadget [más, aquí]. Para aquellos que no lo conozcan, Engadget, bitácora dedicada a los “chismes” [gadgets], es uno de los primeros blogs mundiales en volumen de tráfico, levemente inferior al que recibe elmundo.es [OJDInteractiva y Engadget]. No obstante, si tenemos en cuenta la cantidad de contenidos servidos por ambos sitios, Engadget llega a asustar.

Según leo en Enrique Dans, ayer hubo una pequeña conmoción en la blogosfera -y sectores más tangibles, como verán- a causa de una información falsa distribuida por Engadget [más, aquí]. Para aquellos que no lo conozcan, Engadget, bitácora dedicada a los “chismes” [gadgets], es uno de los primeros blogs mundiales en volumen de tráfico, levemente inferior al que recibe elmundo.es [OJDInteractiva y Engadget]. No obstante, si tenemos en cuenta la cantidad de contenidos servidos por ambos sitios, Engadget llega a asustar.

Brevemente, ayer alguien hizo llegar a los empleados de Apple un correo electrónico fraudulento que aparentemente parecía proceder de fuentes oficiales de la compañía; en éste se anunciaba que el esperado iPhone y el sistema operativo Mac OS X Leopard se iban a retrasar… un año más. Este correo fue filtrado a Engadget y poco después de su publicación, la cotización de Apple cayó un 4%, lo que es, en los niveles en los que se mueve esta empresa, mucho, muchísimo dinero. Si quieren más información, pueden visitar algunos de los enlaces arriba incluídos, que la cuentan de primera mano. El caso es que muchos medios de la blogosfera, fieles a su ombliguismo, debatían hoy en torno a la fiabilidad de los blogs y la necesidad de contrastar las opiniones.

Personalmente, por muy de acuerdo que esté con la necesidad de contrastar las noticias, tanto en prensa escrita como en prensa digital, este enfoque es incorrecto; es narcisista y egocéntrico, típico de los blogs. Porque el hecho es que Engadget recibió el “chivatazo” de una fuente totalmente fiable, que era un colaborador interno -un empleado- de Apple. No había absolutamente ninguna duda de que la filtración procedía de Apple, así que en realidad a quién se la colaron no fue a Engadget, fue a Apple. Sí, a Apple. Una empresa que sabe jugar como nadie con la ansiedad y expectación que producen sus productos, que dosifica de manera calculada cada detalle que publica, dejó que una información falsa le afectase de esta forma.

Esto no es un problema de fiabilidad o credibilidad de los blogs. No. Más bien, es un ataque de seguridad semántica en toda regla («(…) acciones que implican la adulteración de la información en cuanto a su interpretación por parte de sus destinatarios (…)»). Y que nadie se equivoque; no se trata de una acción casual e inocente, sino más al contrario, intencionada y -no me cabe duda- perfectamente calculada. Alguien ha ganado dinero con esto (y alguien lo ha perdido).

Esto no es un problema de fiabilidad o credibilidad de los blogs. No. Más bien, es un ataque de seguridad semántica en toda regla («(…) acciones que implican la adulteración de la información en cuanto a su interpretación por parte de sus destinatarios (…)»). Y que nadie se equivoque; no se trata de una acción casual e inocente, sino más al contrario, intencionada y -no me cabe duda- perfectamente calculada. Alguien ha ganado dinero con esto (y alguien lo ha perdido).

Para acabar, lo que se puede aprender de este incidente es la inmediatez, fuerza e influencia que pueden llegar a tener tanto los medios online como Internet en su conjunto, y la necesidad de contar con herramientas que eviten problemas similares y los detecten cuando se producen, tales como una adecuada formación del personal, sistemas de autenticación de material interno, sensores/escáners de contenido online, y como apunta Enrique Dans, un blog corporativo -convenientemente publicitado y actualizado- donde desmentir -o confirmar silenciosamente- rumores.

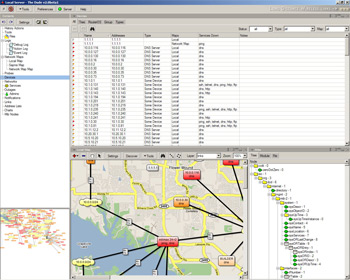

Hace unos días, buscando información en Internet, me topé con una herramienta llamada

Hace unos días, buscando información en Internet, me topé con una herramienta llamada