Como pudimos observar en la primera parte de esta introducción publicada hace un par de días, la tecnología RFID plantea nuevas oportunidades de mejorar la eficiencia de los sistemas de uso diario además de añadir comodidad. Pero dichas mejoras conllevan nuevos riesgos para la seguridad por ataques o caídas del servicio, riesgos para la privacidad como acceso ilegitimo a información sensible, y otros riesgos derivados de la exposición a las radiaciones. Dichos riesgos se comentarán un poco mas en profundidad a continuación. Todos los participantes de esta tecnología tienen la responsabilidad de prevenir estos riesgos, desde los responsables de desplegar la tecnología hasta los organismos o los propios usuarios.

Los riesgos para la seguridad son los derivados de acciones que pueden deteriorar, interrumpir o sacar provecho de forma maliciosa del servicio. Podemos citar diversos ataques:

- La forma mas sencilla de ataque a un sistema RFID es evitar la comunicación entre lector y etiqueta, lo que se consigue introduciendo la etiqueta en una “jaula de Faraday” (en este blog se explicó el efecto Faraday en este post) creando un campo electromagnético que interfiera con el que ha creado el lector. Este ataque puede ser considerando, en otro entorno completamente diferente, como un sistema de protección. Por ejemplo, existen fundas especiales para el pasaporte electrónico que crean una “jaula de Faraday” evitando lecturas no autorizadas de su información.

- Otro tipo de ataque sería la suplantación, que consiste en enviar información falsa que parece ser válida. De esta manera se podrían obtener productos caros con etiquetas suplantadas de productos mas económicos.

- Un tercer ataque detectado es la inserción de comandos ejecutables en la memoria de datos de la etiqueta, que podrían inhabilitar lectores y otros elementos permitiendo algún tipo de fraude o una DoS.

- Por otro lado, si saturamos el sistema enviándole de forma masiva mas datos de los que es capaz de procesar, o somos capaces de anular la comunicación de radiofrecuencia emitiendo ruido potente estaríamos frente a un ataque de denegación de servicio.

Aparte de éstos, también se pueden dar ataques como inyectar código SQL hacia el soporte físico que lee la tarjeta, ataques por inyección de malware o ataques Man in the Middle capaz de vulnerar la confianza mutua en los procesos de comunicación y reemplazar una de las entidades. También se pueden inutilizar las etiquetas sometiéndolas a un fuerte campo electromagnético si disponemos por ejemplo de una antena altamente direccional. Todos estos ataques pueden ser parcial o totalmente mitigados aumentando la capacidad de memoria y procesamiento de las etiquetas, permitiendo de esta manera implementar mecanismos avanzados de seguridad y cifrado.

Para evitar estos riesgos, se recomienda usar etiquetas de sólo lectura o no escribir los datos directamente en ellas, incluir únicamente un código en la etiqueta y el resto de información en una BBDD con mas seguridad, e incluir métodos de autenticación previos al borrado o desactivación de las etiquetas, y para realizar la comunicación entre lector y etiqueta.

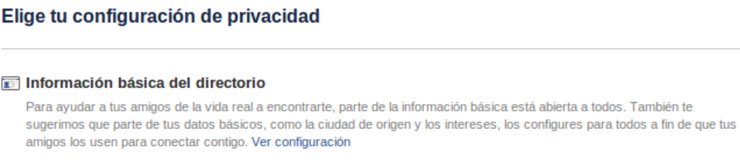

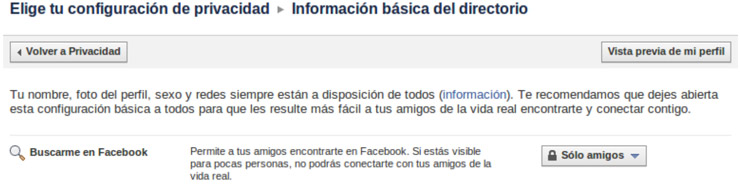

Hablemos ahora de los riesgos para la privacidad de los usuarios. En éstos, se usan ataques con técnicas similares a las anteriormente mencionadas pero en los que se accede a la información personal. Este tipo de ataques van desde accesos no permitidos a las etiquetas con datos personales, hasta el rastreo de las acciones o gustos de las personas: accesos a recintos, hábitos, transportes…etc.

Las medidas para evitar los riesgos para la privacidad son una tarea primordial para las organizaciones, y requieren de una adecuada planificación del sistema de información. Al respecto, la Comisión Europea ha aprobado una Recomendación sobre Privacidad en Comunicaciones RFID denominada “On the implementation of privacy and data protection principles in applications supported by radio-frequency identification SEC (2009) 3200 final“, en la que se establecen recomendaciones y buenas practicas para implementar comunicaciones RFID.

Decir también que la Ley orgánica 15/1999 de 13 de diciembre de Protección de Datos de Carácter Personal (LOPD) es directamente aplicable a la tecnología RFID y con ello cada uno de los principios, derechos y obligaciones que regula. Por tanto los desarrolladores de este tipo de productos tiene que tener en cuenta entre otras cosas que:

- Debe realizarse un juicio previo sobre si realmente es necesario usar tecnología RFID, definir las funcionalidades claramente y adoptarse revisiones en relación con la cancelación posterior de los datos personales recopilados cuando no sean necesarios.

- Los usuarios deberán ser informados de la existencia del tratamiento que se le da a sus datos personales.

- Debe garantizarse la seguridad de todos los recursos relacionados con los tratamientos de datos personales vinculados a la tecnología RFID (hardware, software, organizativos…). La implantación de este tipo de tecnologías en territorio español debe respetar las normas del Real decreto 1720/2007.

Por último y no menos importante, deberá tenerse en cuenta el futuro desarrollo de la Directiva 2009/136/CE7 que indica la necesidad de velar por la protección de los derechos fundamentales, y en particular del derecho fundamental a la protección de datos, cuando las etiquetas RFID estén conectadas a redes públicas de comunicaciones electrónicas o usen servicios de comunicaciones electrónicas como infraestructura básica. En este caso, deberán aplicarse las disposiciones pertinentes de la Directiva 2002/58/CE (Directiva sobre la privacidad y las comunicaciones electrónicas), incluidas las relativas a seguridad, datos de tráfico y de localización, y a la confidencialidad.

Cómo recomendaciones finales para los usuarios, para evitar este acceso indeseado a la información existen diversos sistemas:

- Utilización de etiquetas watchdog. Estas etiquetas informan de intentos de lectura y escritura que se hagan en su área de actuación.

- Aislamiento. Evitando la lectura de las etiquetas salvo en los momentos que se desee. Para ello, sólo hay que introducir la etiqueta en una funda de material metálico o plástico, que haga la función de “jaula de Faraday” comentada anteriormente.

- Firewall RFID. Estos dispositivos crean una zona segura alrededor del usuario mediante la emisión de ondas que anulan la efectividad de RFID. Se denominan también inhibidores de radio- frecuencia. Esta solución es aplicable a entornos de máxima seguridad, no compatible con situaciones en las que ciertas lecturas deben ser permitidas y otras no.

- La inutilización de las etiquetas una vez se haya realizado la transacción, destruyéndola físicamente, o mediante el comando KILL.

Con esto, finaliza la breve y básica introducción a RFID; si quieren indagar más en el tema, pueden seguir con la Guía sobre seguridad y privacidad de la tecnología RFID que ha publicado INTECO, y con los múltiples recursos que ofrece la red sobre esta tecnología tan interesante como potencialmente peligrosa.

Según el DRAE, la disuasión es la “acción y efecto de disuadir”, y disuadir significa “inducir, mover a alguien con razones a mudar de dictamen o a desistir de un propósito”; básicamente, la disuasión consiste en convencer a alguien, de una u otra forma, para que cambie su manera de actuar. Cuando hablamos de seguridad, las medidas de disuasión son las que tratan de “convencer” a alguien hostil para que cese su actitud -al menos ante nosotros-; en muchos casos, son el efecto colateral de salvaguardas reales, pero en ocasiones se utilizan de forma pura, sin ningún otro mecanismo de seguridad real más allá de la intención de “convencer” a un delincuente de que nos deje tranquilos…

Según el DRAE, la disuasión es la “acción y efecto de disuadir”, y disuadir significa “inducir, mover a alguien con razones a mudar de dictamen o a desistir de un propósito”; básicamente, la disuasión consiste en convencer a alguien, de una u otra forma, para que cambie su manera de actuar. Cuando hablamos de seguridad, las medidas de disuasión son las que tratan de “convencer” a alguien hostil para que cese su actitud -al menos ante nosotros-; en muchos casos, son el efecto colateral de salvaguardas reales, pero en ocasiones se utilizan de forma pura, sin ningún otro mecanismo de seguridad real más allá de la intención de “convencer” a un delincuente de que nos deje tranquilos…