Hace poco tiempo, identificando el dominio protegible para iniciar una auditoría de seguridad, un colega, Ingeniero Industrial, me mostraba orgulloso un típico panel de control de los sistemas de seguridad de un lugar de pública concurrencia, y orgulloso proclamaba y explicaba la impresionante funcionalidad del sistema que estaba acabando de montar. Mi colega tenía razón, aquello era un sistema de control industrial impresionante y realmente avanzado. Hacía el final de su exposición, sus explicaciones en cuanto a la forma en la que se estaba montando empezaron a preocuparme. Me quedé pensativo cuando acabó afirmando que todo lo que estábamos viendo era accesible desde un navegador e incluso, la semana siguiente, desde “China”, podría acceder a modificar la parametrización del sistema, ver el estado de los detectores de humo, de las alarmas contra incendios o comprobar la temperatura de los fancoils. O, añadí yo convenientemente, para disparar la alarma de evacuación por incendio en medio un acto público con el centro abarrotado de gente.

Hace poco tiempo, identificando el dominio protegible para iniciar una auditoría de seguridad, un colega, Ingeniero Industrial, me mostraba orgulloso un típico panel de control de los sistemas de seguridad de un lugar de pública concurrencia, y orgulloso proclamaba y explicaba la impresionante funcionalidad del sistema que estaba acabando de montar. Mi colega tenía razón, aquello era un sistema de control industrial impresionante y realmente avanzado. Hacía el final de su exposición, sus explicaciones en cuanto a la forma en la que se estaba montando empezaron a preocuparme. Me quedé pensativo cuando acabó afirmando que todo lo que estábamos viendo era accesible desde un navegador e incluso, la semana siguiente, desde “China”, podría acceder a modificar la parametrización del sistema, ver el estado de los detectores de humo, de las alarmas contra incendios o comprobar la temperatura de los fancoils. O, añadí yo convenientemente, para disparar la alarma de evacuación por incendio en medio un acto público con el centro abarrotado de gente.

Y es que la misma vía de acceso podría ser utilizada tanto para el acceso de un técnico en labores de mantenimiento como para el de un saboteador haciendo uso de alguna vulnerabilidad conocida con un exploit publicado. ¿Se pueden ustedes imaginar lo que supondría una intrusión en un sistema de este tipo por parte de un sujeto con dudosas intenciones durante un acto público?, ¿qué significaría la activación del sistema de alarma contra incendios en un lugar como este?, ¿pánico? …

Los sistemas SCADA (Supervisory Control and Data Adquisition), protagonistas de los anteriores escenarios son, para que nos entendamos, sistemas de control de instalaciones industriales. Con este tipo de sistemas se controla el funcionamiento de una línea de producción cerámica, la producción de detergente en Procter&Gamble, una central nuclear o eléctrica e incluso el funcionamiento de un barco o los sistemas de seguridad de grandes centros de pública concurrencia. Hasta hace algunos años estos sistemas de control industrial (SCADAs) y los sistemas de control TIC vivían desconectados, en redes separadas e incluso incompatibles por las peculiaridades de cada entorno, pero hoy en día, esa “convergencia y globalización” de la que tanto hablamos ha eliminado las fronteras.

Esto ha llevado a su popularización, y que cada vez controlen un mayor número de instalaciones, dejando al mismo tiempo de ser sistemas propietarios y “opacos”, y convirtiéndose en sistemas vulnerables montados sobre sistemas Windows con el Internet Information Server sirviendo el interfaz de administración. Esta ampliación de las posibilidades de acceso al sistema de control, y por consiguiente a los sensores y actuadores de la red de control industrial a través de aplicaciones web comunes hacen vulnerables estos sistemas frente a un atacante interno o externo, de igual modo que cualquier otro aplicativo web, pero con la sutil diferencia de conllevar consecuencias en el “mundo real”. Hay que tener en cuenta que en estos primeros tiempos de convergencia -estamos aún en el principio, pero no tardarán en ver cómo las fronteras que les comentaba se desvanecen- todos los trabajos de desarrollo se centrarán en la obtención de funcionalidad olvidando en algunos casos las facetas relacionadas con la seguridad.

Todo esto en si mismo no tendría por qué preocuparnos salvo por el hecho de que no parece, y se lo digo a ustedes desde la experiencia, que casi nadie se esté preocupando por este tipo de asuntos en nuestro país. Por mi parte, pienso que desde luego es un tema que tiene que dar mucho que hablar en general y del que estoy seguro que hablaremos en el futuro.

Hace un par de semanas, contraté para mi dominio personal (“.org”) un nuevo servicio que me ofrecía

Hace un par de semanas, contraté para mi dominio personal (“.org”) un nuevo servicio que me ofrecía  Hace un par de días recibí una carta del banco donde tengo domiciliada la hipoteca, ofreciéndome un nuevo servicio. No sé que harán ustedes, pero les confieso que yo no suelo hacer mucho caso a estas ofertas. Bueno, en realidad, ni mucho ni poco; van directamente a la papelera, como virtualmente el resto de la publicidad que recibo. Sin embargo en este caso una cosa me llamó la atención: la firma del director al final de la carta. Sí, ya sé que esto es también habitual y no supone ninguna novedad, pero déjenme explicarles.

Hace un par de días recibí una carta del banco donde tengo domiciliada la hipoteca, ofreciéndome un nuevo servicio. No sé que harán ustedes, pero les confieso que yo no suelo hacer mucho caso a estas ofertas. Bueno, en realidad, ni mucho ni poco; van directamente a la papelera, como virtualmente el resto de la publicidad que recibo. Sin embargo en este caso una cosa me llamó la atención: la firma del director al final de la carta. Sí, ya sé que esto es también habitual y no supone ninguna novedad, pero déjenme explicarles. Según leo en

Según leo en  Esto no es un problema de fiabilidad o credibilidad de los blogs. No. Más bien, es un ataque de seguridad semántica en toda regla («(…) acciones que implican la adulteración de la información en cuanto a su interpretación por parte de sus destinatarios (…)»). Y que nadie se equivoque; no se trata de una acción casual e inocente, sino más al contrario, intencionada y -no me cabe duda- perfectamente calculada. Alguien ha ganado dinero con esto (y alguien lo ha perdido).

Esto no es un problema de fiabilidad o credibilidad de los blogs. No. Más bien, es un ataque de seguridad semántica en toda regla («(…) acciones que implican la adulteración de la información en cuanto a su interpretación por parte de sus destinatarios (…)»). Y que nadie se equivoque; no se trata de una acción casual e inocente, sino más al contrario, intencionada y -no me cabe duda- perfectamente calculada. Alguien ha ganado dinero con esto (y alguien lo ha perdido). Hace unos días, buscando información en Internet, me topé con una herramienta llamada

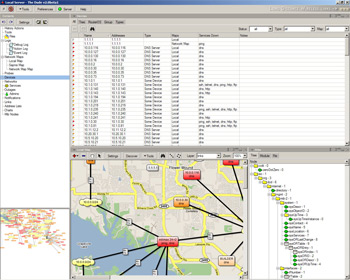

Hace unos días, buscando información en Internet, me topé con una herramienta llamada