He hablado más de una vez a favor de la LOPD, incluso, como el otro día, cuando se trata de defender las nada despreciables multas que su incumplimiento conlleva. Considero que, más allá de consideraciones profesionales, la LOPD es una ley necesaria y aunque por supuesto susceptible de ser mejorada, bastante correcta.

Lo que me parece indignante es que una simple búsqueda en Google proporcione listados de admitidos a concursos públicos de todo tipo de organismos (públicos), y no sólo nombres, apellidos y DNI, sino además, la correspondiente información de admitidos en el cupo de discapacitados, que como saben es un dato especialmente protegido, porque además en las bases se suele indicar el porcentaje mínimo de minusvalía que se requiere para entrar en éste. Entiendo que esta información debe estar disponible para que los interesados comprueben sus calificaciones, si han sido admitidos o no, y el porqué no en este último caso. Entiendo que por una simple cuestión de transparencia, estos listados deben estar accesibles a todos los afectados.

Pero en mi humilde opinión, y al margen de que exista alguna instrucción emitida por la AEPD al respecto, cuando a cualquier pequeña empresa se le exige en ocasiones la aplicación de medidas casi imposibles para poder cumplir con los requisitos de la LOPD y (sobre todo) el RMS, y “habida cuenta del estado de la tecnología” y los recursos casi ilimitados de que dispone la administración, que se produzcan este tipo de actuaciones en el sector público resulta casi burlesco.

(Pueden ustedes buscar con una combinación de las palabras clave “listado”, “admitidos” y “discapacidad” si tienen curiosidad…)

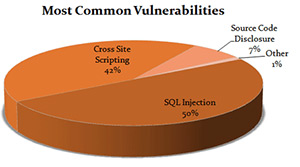

Esta entrada (y otras que le seguirán) viene a mostrar uno de los ataques más habituales hoy en día en este tipo de aplicaciones: el ataque de inyección SQL, por el que adquiere especial importancia el tratamiento de la información que fluye entre el aplicativo visible al usuario que la muestra (lo que podríamos llamar el frontend) y la base de datos que la almacena y gestiona (lo que vendría a ser el backend).

Esta entrada (y otras que le seguirán) viene a mostrar uno de los ataques más habituales hoy en día en este tipo de aplicaciones: el ataque de inyección SQL, por el que adquiere especial importancia el tratamiento de la información que fluye entre el aplicativo visible al usuario que la muestra (lo que podríamos llamar el frontend) y la base de datos que la almacena y gestiona (lo que vendría a ser el backend). En los últimos tiempos hemos encontrado un nuevo culpable para casi todo. Igual que la informática ha sido en las últimas décadas culpable de que los vuelos se retrasen, de que se pierdan las maletas, de que salga mal la cuenta del restaurante e incluso de que nos operen de apendicitis cuando lo que nos duele es un ojo, desde hace ya unos años otro culpable por excelencia de lo que acontece diariamente en el mundo es “el cambio climático”. No creo que sea un problema con el que hacer demasiadas bromas. El asunto es serio. Pero también lo son los problemas relacionados con la seguridad y a menudo tenemos que escuchar muchos comentarios irónicos al respecto.

En los últimos tiempos hemos encontrado un nuevo culpable para casi todo. Igual que la informática ha sido en las últimas décadas culpable de que los vuelos se retrasen, de que se pierdan las maletas, de que salga mal la cuenta del restaurante e incluso de que nos operen de apendicitis cuando lo que nos duele es un ojo, desde hace ya unos años otro culpable por excelencia de lo que acontece diariamente en el mundo es “el cambio climático”. No creo que sea un problema con el que hacer demasiadas bromas. El asunto es serio. Pero también lo son los problemas relacionados con la seguridad y a menudo tenemos que escuchar muchos comentarios irónicos al respecto.