Desde hace unos meses se están publicando una serie de vulnerabilidades que afectan a los navegadores web más utilizados, Internet Explorer, Firefox, etc., convirtiéndose en un vector de ataque nuevo de gran peligrosidad para cualquier usuario u organización. En el siguiente video pueden ver un ejemplo donde se explota una vulnerabilidad que afecta a Internet Explorer y Adobe Acrobat Reader:

[Vía raffon.net. Versión de mayor calidad (wmv) aquí]

Después de ver el video, ¿no se les ponen los pelos de punta? Espero que sí, porque si es así han comprendido la peligrosidad de este tipo de vulnerabilidades. ¿Cuántas veces hemos descargado un pdf de alguna página web y lo hemos ejecutado (abierto) en nuestra máquina? Cientas, miles, millones (quizá no tantas)…

Con esta acción tan corriente podrá alojarse en nuestra máquina un troyano, virus, malware, spyware, keylogger, o cualquier otro especímen de esta variada fauna. ¿Se imaginan lo fácil que podría ser para un atacante enviarse a una cuenta de correo todas las contraseñas tecleadas por usted mediante un simple keylogger y obtener acceso a datos privilegiados? Y todo eso simplemente consiguiendo que se baje un pdf y lo abra en su máquina…

Si al llegar a este punto, tienen una leve sensación de inseguridad, no se preocupen, no es cuestión de ser alarmistas, sólo prudentes; con unas pautas sencillas es posible reducir (que no eliminar) sensiblemente el riesgo que corremos debido a este tipo concreto de vulnerabilidades (claro que todo depende de la aversión al riesgo que cada uno tenga):

1.- Tener el sistema operativo actualizado, con los últimos parches de seguridad que ofrezca el fabricante aplicados. A causa de que suele existir cierto retraso en la publicación de parches oficiales por parte de los fabricantes desde que una vulnerabilidad se hace pública hasta que ésta se “consuma”, este punto no es garantía “de estar a salvo” al 100%. En el caso concreto de Microsoft Windows la latencia en publicar parches suele ser considerable, por lo que pueden haber periodos en los que que pese a disponer de todas las actualizaciones seguimos siendo vulnerables.

2.- Tener las aplicaciones actualizadas (Adobe Reader, Máquina Virtual de Java, etc), haciendo especial énfasis en aquellas aplicaciones integradas en los navegadores.

3.- Asegurarnos de que las fuentes desde donde nos descargamos contenidos sean lo más fiables posibles.

4.- Tener el antivirus instalado y actualizado.

Todas estas medidas son preventivas, pero siempre puede escaparse a nuestro control por distintos motivos, por lo que les aconsejo que tengan mucho cuidado y hagan especial hincapié en la tercera medida, ya que como en muchas otras cosas, el factor humano es el más importante. Nada más. Ya saben, “naveguen con libertad, y precaución”

Las conclusiones sacadas de estos estudios (que no explicito de forma premeditada, disculpen los lectores la falta de pulcritud científica) otorgan unos niveles de seguridad en grandes, medianas y pequeñas empresas que, no es que disten de lo percibido en el dia a dia, es que parece que vengan de ese planeta con vida extraterrestre que aún siguen buscando los astrofísicos (y que gracias a estos estudios, ya sabemos que existe y dispone de un nivel tecnológico muy superior al nuestro).

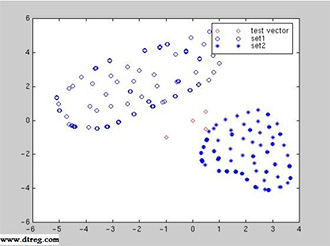

Las conclusiones sacadas de estos estudios (que no explicito de forma premeditada, disculpen los lectores la falta de pulcritud científica) otorgan unos niveles de seguridad en grandes, medianas y pequeñas empresas que, no es que disten de lo percibido en el dia a dia, es que parece que vengan de ese planeta con vida extraterrestre que aún siguen buscando los astrofísicos (y que gracias a estos estudios, ya sabemos que existe y dispone de un nivel tecnológico muy superior al nuestro). En general, podemos aproximar la problemática de detección heurística de software malicioso a un sistema de reconocimiento automático de patrones, similar al empleado por los sistemas antispam. De esta manera, dado un elemento a analizar, se extraerían N características a considerar, con sus valores correspondientes, definiendo por tanto para este elemento un punto en un espacio N-dimensional de elementos analizados. Si la heurística seleccionada fuera lo suficientemente adecuada, observariamos agrupaciones de elementos en este espacio, tal y como se puede apreciar en la gráfica.

En general, podemos aproximar la problemática de detección heurística de software malicioso a un sistema de reconocimiento automático de patrones, similar al empleado por los sistemas antispam. De esta manera, dado un elemento a analizar, se extraerían N características a considerar, con sus valores correspondientes, definiendo por tanto para este elemento un punto en un espacio N-dimensional de elementos analizados. Si la heurística seleccionada fuera lo suficientemente adecuada, observariamos agrupaciones de elementos en este espacio, tal y como se puede apreciar en la gráfica. Reconozco que soy “de la vieja escuela”, que me gusta “tocar papel” cuando tengo que revisar un informe o leer un documento mínimamente extenso (y tengo que reconocer que esto me provoca un conflicto con mi conciencia medioambiental, pero eso es otro tema…). Ese gusto por el papel hace que periódicamente —siguiendo la política de mesas limpias implantada en mi organización— tenga que hacer limpieza, y destruir adecuadamente la documentación obsoleta.

Reconozco que soy “de la vieja escuela”, que me gusta “tocar papel” cuando tengo que revisar un informe o leer un documento mínimamente extenso (y tengo que reconocer que esto me provoca un conflicto con mi conciencia medioambiental, pero eso es otro tema…). Ese gusto por el papel hace que periódicamente —siguiendo la política de mesas limpias implantada en mi organización— tenga que hacer limpieza, y destruir adecuadamente la documentación obsoleta. Leía hace unas semanas

Leía hace unas semanas