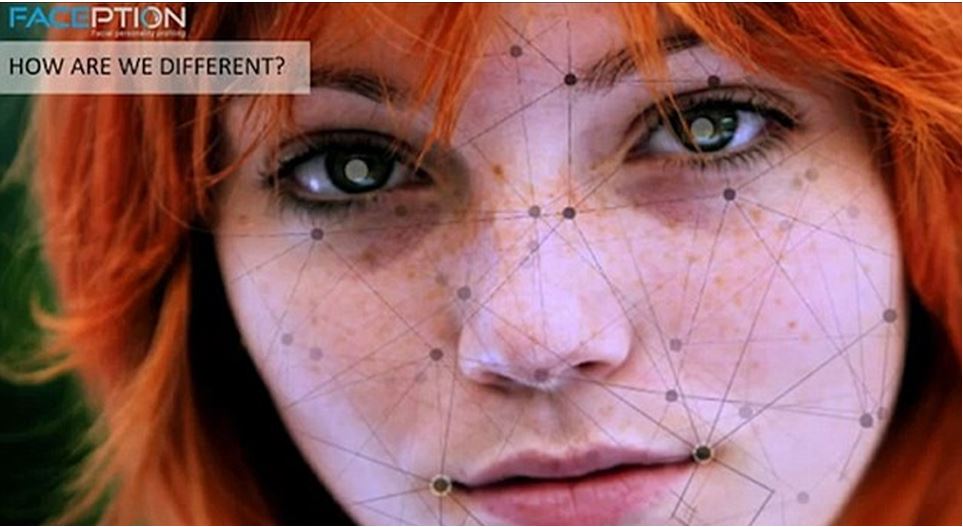

En el artículo anterior de esta serie se habló sobre el reconocimiento facial y algunas de sus aplicaciones, con la intención de mostrar la cantidad de información que puede contener una imagen y las conclusiones (más o menos fundamentadas) que algunos particulares podrían extraer analizando nuestro rostro.

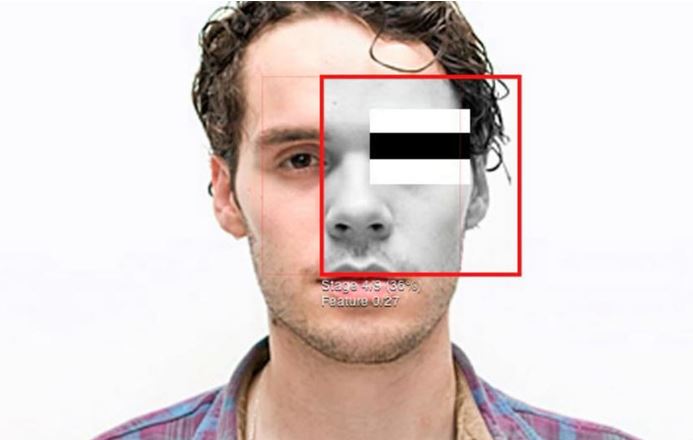

También se explicó cómo en 2001 aparece el algoritmo Viola-Jones. Un sistema barato, escalable, preciso y en tiempo real que permite integrar el reconocimiento facial en dispositivos ligeros, suponiendo la democratización de la visión artificial y su llegada al gran público, integrándola en todo tipo de cámaras. Es a día de hoy uno de los sistemas más extendidos en software de procesamiento de imagen como OpenCV.

Figura 1: Adam Harvey, Algoritmo Viola-Jones evaluando una región facial clave durante un reconocimiento facial, Vimeo. CV Dazzle: Collaboration with DIS -> Look #1 (before). Imagen tomada de: https://vimeo.com/34545340 [Accedido el 16/02/2017]

día de hoy, no creo que sea necesario mencionar qué es el protocolo SSH (Secure Socket Shell) ya que sería realmente complicado vivir actualmente sin él. Por ello, se considera SSH a nivel global como la “mega” herramienta indispensable para cualquier labor de administración. Entre las ventajas de su uso podemos encontrar: acceso seguro a máquinas remotas, acceso a servicios en otras máquinas mediante la creación de túneles directos o reversos, creación de proxy socks, creación de canales seguros para la encapsulación de trafico de aplicaciones no seguras… etc.

día de hoy, no creo que sea necesario mencionar qué es el protocolo SSH (Secure Socket Shell) ya que sería realmente complicado vivir actualmente sin él. Por ello, se considera SSH a nivel global como la “mega” herramienta indispensable para cualquier labor de administración. Entre las ventajas de su uso podemos encontrar: acceso seguro a máquinas remotas, acceso a servicios en otras máquinas mediante la creación de túneles directos o reversos, creación de proxy socks, creación de canales seguros para la encapsulación de trafico de aplicaciones no seguras… etc.

En la actualidad, el tráfico http cada vez es menos visible para un analista de seguridad ya que ahora, en muchos casos, los servidores web obligan a usar https y por lo tanto, dejamos de tener mucha visibilidad.

En la actualidad, el tráfico http cada vez es menos visible para un analista de seguridad ya que ahora, en muchos casos, los servidores web obligan a usar https y por lo tanto, dejamos de tener mucha visibilidad.