La semana pasada tuvo lugar en Estocolmo, la 4ª conferencia europea sobre investigación en seguridad, Security Research Conference (SRC’09).

La semana pasada tuvo lugar en Estocolmo, la 4ª conferencia europea sobre investigación en seguridad, Security Research Conference (SRC’09).

El nivel de participación fue francamente alto, más de 500 inscripciones, lo que pone de manifiesto el interés generalizado que despiertan todos los temas relativos a la seguridad dentro y fuera de nuestras fronteras. La delegación española estaba compuesta por 49 personas de empresas, universidades y organismos públicos.

Aunque como es habitual en estos eventos el nivel de profundidad alcanzado en las exposiciones de los ponentes no puede ser mucho, sí nos permite hacernos una idea de los campos en los que se está investigando y desarrollando iniciativas a nivel europeo poniendo de manifiesto las áreas de interés de los distintos actores o stakeholders (ciudadanos, administración, empresas, etc…)

Siguiendo las recomendaciones que en su día realizó la ESRAB, “European Security Research Advisory Board“ en su informe “Meeting the Challenge: The European Security Research Agenda”, en esta cuarta edición de la conferencia tuvimos la oportunidad de asistir a la presentación de proyectos enmarcados en el ámbito de las cuatro principales áreas de trabajo o misiones que identificó el informe que les indicaba, y que son la base de la Call 3 de Seguridad del 7º Programa Marco:

- Seguridad de los ciudadanos

- Seguridad de las infraestructuras críticas y “utilities”

- Seguridad de las fronteras y vigilancia inteligente

- Gestión de crisis

Todos los avances presentados, como consecuencia de los proyectos de investigación y desarrollo apoyados por la Comisión, contribuyen, en definitiva, a mejorar y desarrollar capacidades que salvaguardan la seguridad a través del desarrollo de tecnologías y conocimiento en estas áreas.

Tuvimos también la oportunidad de conocer, de primera mano, las conclusiones del informe que va a publicar en las próximas semanas la entidad que recogió el testigo de ESRAB hace un par de años: la ESRIF, “European Security Research & Innovation Forum“, de las que ya existe un resumen ejecutivo y que podrán consultarse en su sitio web en breve. Asistimos además al anuncio de la creación de la ESRIA, “European Security Research and Innovation Agenda”, organizada en torno a cinco grandes clusters que abarcan desde el ciclo clásico de la seguridad (prevención, protección, detección, respuesta y recuperación) hasta la securización de identidades, accesos y movimientos de personas y mercancías, pasando por la seguridad de los activos críticos o la identificación de diferentes medios de ataque.

A las puertas del cierre de la Call 3 relativa a Seguridad del 7º Programa Marco, las conferencias fueron también punto de encuentro para el desarrollo de las propuestas. En definitiva, mucha información concentrada en poco tiempo, pero que nos permite analizar el pulso del mercado de la seguridad global en Europa, y conocer las líneas estratégicas hacia las que se van a dirigir los proyectos en los próximos años.

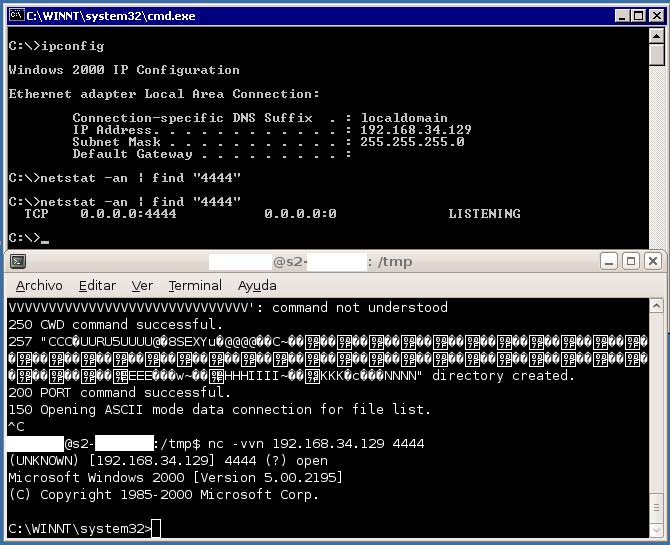

Vaya por delante que cualquier parecido de lo que les voy a contar con la realidad es pura coincidencia. Vamos, que se trata de una situación hipotética, que no se trata de un caso “tengo un amigo que”. Vamos con ello.

Vaya por delante que cualquier parecido de lo que les voy a contar con la realidad es pura coincidencia. Vamos, que se trata de una situación hipotética, que no se trata de un caso “tengo un amigo que”. Vamos con ello. En nuestro trabajo habitual, a menudo nos hemos encontrado con información muy útil sobre aplicaciones de backups, tales como problemas solucionados, scripts de uso, consejos de optimización, trucos, etc.

En nuestro trabajo habitual, a menudo nos hemos encontrado con información muy útil sobre aplicaciones de backups, tales como problemas solucionados, scripts de uso, consejos de optimización, trucos, etc.

“No News is Good News“. Todos hemos oído en alguna ocasión esta frase, un poco pesimista, si pensamos que implica que es más probable recibir malas que buenas noticias. Sin embargo, como directivo de una empresa, opino que lo peor es no enterarse de lo que está sucediendo. Como dice mi socio: “Ojos que no ven… batacazo que te pegas”.

“No News is Good News“. Todos hemos oído en alguna ocasión esta frase, un poco pesimista, si pensamos que implica que es más probable recibir malas que buenas noticias. Sin embargo, como directivo de una empresa, opino que lo peor es no enterarse de lo que está sucediendo. Como dice mi socio: “Ojos que no ven… batacazo que te pegas”.