Este post pretende ser la primera entrada de lo que será una serie relacionada con el futuro Esquema Nacional de Seguridad.

Este post pretende ser la primera entrada de lo que será una serie relacionada con el futuro Esquema Nacional de Seguridad.

La idea con esta serie es informar sobre el Esquema Nacional de Seguridad: su origen, a quién afecta tanto directa como indirectamente, los puntos destacables, y cómo afectan estos aspectos a los diferentes actores involucrados. A lo largo de las distintas entradas profundizaremos más en los puntos del Esquema Nacional de Seguridad que entendamos más relevantes, siempre con la idea de que se produzca información útil y eminentemente práctica. Como introducción, en esta primera entrada hablaremos del origen del Esquema Nacional de Seguridad, para lo que se hace imprescindible hablar de la Ley 11/2007. Si desean echarle un vistazo al primer borrador, del pasado 15 de julio, lo tienen disponible desde la página del Consejo Superior de Administración Electrónica.

Origen del Esquema Nacional de Seguridad. La Ley 11/2007

Como muchos de nuestros lectores ya conocerán, este próximo Diciembre entra en vigor la Ley 11/2007. De manera muy resumida podemos decir que esta ley viene a dar derechos a los ciudadanos para comunicar electrónicamente con las Administraciones Públicas (en adelante AAPP). Por ejemplo, obtener un certificado de empadronamiento o gestionar mis cuentas con Hacienda deberá ser factible y sencillo desde Internet. Los ejemplos son innumerables, y todos aportan beneficios para el ciudadano.

Vemos pues que, en un plano teórico esta ley, en su esencia, ayudará a que paulatinamente las AAPP sean cada vez más agiles y eficientes, lo que repercutirá en que los ciudadanos nos beneficiemos de esta eficiencia. Hasta aquí la teoría: la eficiencia al asalto de las AAPP.

La realidad es algo diferente a lo que el plano teórico pretende, principalmente porque los recursos son los que son. Aún así, es de esperar que con el paso de los meses (o más bien los años en algunos casos, esperemos que no muchos) las AAPP terminen encontrado los recursos, al mismo tiempo que los ciudadanos comenzamos a hacer uso de los derechos que esta ley nos otorga. Es decir, a medio-largo plazo esta ley (de nuevo, en su esencia) será muy positiva para todos; no cabe duda de ello. Los ciudadanos podremos gestionar de forma diligente las tramitaciones que necesitemos realizar, y al mismo tiempo las AAPP podrán atender las peticiones ciudadanas ejercidas electrónicamente de forma mucho más eficiente (adiós a las ventanillas y a los “vuelva usted mañana”).

Llegados a este punto, ya tenemos una ley que, en el medio plazo, entendemos como muy positiva para todos, en tanto en cuanto nos permite gestionar con las AAPP desde el sofá de casa. ¿Perfecto? Aun no.

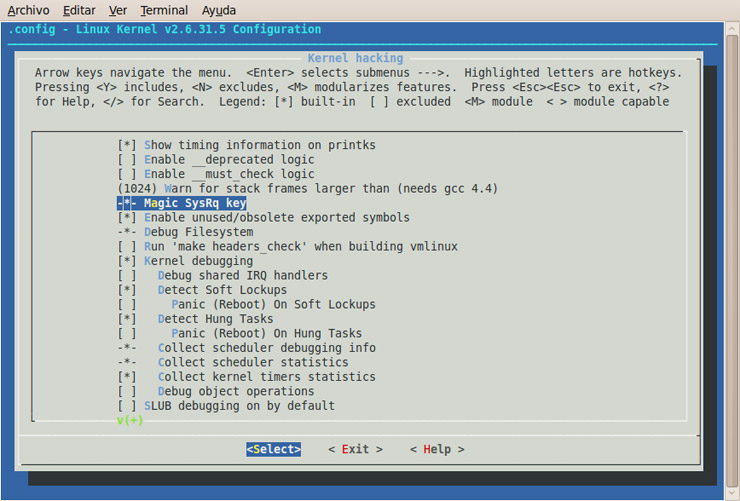

Existe una implicación más en lo que a esta ley se refiere, que es la base del Esquema Nacional de Seguridad. El hecho de que los principales servicios que ofrece una organización como la AP —la mayor organización del Estado Español— sean de carácter electrónico hará que la dependencia de las tecnologías de la información y las comunicaciones sea significativamente mayor que hoy en día, hasta el punto de que esa dependencia sea simplemente absoluta.

Es decir: sin TIC, no habrá Administración Pública.

En ese futurible bastante cercano (años, no decenios) se deberá tener presente, al mismo nivel que la funcionalidad, la seguridad con la que se presten dichos servicios, requisito imprescindible que debe nacer con la propia funcionalidad y no abordarse a posteriori como un agregado más. Sin esta seguridad no lograremos que el ciudadano sienta la confianza necesaria para utilizar su DNI electrónico, para dar de alta sus datos en el Ministerio de turno, introducir pines, etc. Sin confianza, no hay relación electrónica posible y esta confianza debe venir dada por la Seguridad en mayúsculas, con la securización holística de los activos que dan soporte a los servicios definidos por la Ley 11/2007.

Este es el origen del Esquema Nacional de Seguridad: Securizar los activos que la AP necesita para funcionar ahora y en el futuro, establecer un marco de referencia al que mirar cuando la AP quiera dar contenido al verbo securizar. De esta manera la propia Ley 11/2007 define en su artículo 42.2 el Esquema Nacional de Seguridad:

Antes de terminar, una aclaración: cuando decimos Seguridad en mayúsculas, cuando utilizamos el inexistente verbo securizar, estamos hablando de muchas cosas: estamos hablando de responsabilidad, de globalidad, de gestión, de políticas, de controles, etc. En definitiva, estamos hablando de lo que las normas internacionales dicen de Seguridad.

En futuras entradas de esta serie comentaremos a quién afecta el Esquema Nacional de Seguridad, así como sus principales contenidos. Los detalles y las opiniones los desgranaremos más adelante.

Para hoy, tenemos un par de breves cuestiones relacionadas tangencialmente con la Seguridad de la Información.

Para hoy, tenemos un par de breves cuestiones relacionadas tangencialmente con la Seguridad de la Información.  Con poco que hayan seguido este blog, sabrán que no hacemos un uso comercial de éste, primero porque no nos gusta, segundo porque existe contenido mucho más interesante, tercero porque no es ese el propósito de un blog, y por último porque eso supondría ahogarlo irremediablemente. Dicho esto, no obstante, en este caso nos disculparán si hacemos una excepción, que en mi opinión está justificada.

Con poco que hayan seguido este blog, sabrán que no hacemos un uso comercial de éste, primero porque no nos gusta, segundo porque existe contenido mucho más interesante, tercero porque no es ese el propósito de un blog, y por último porque eso supondría ahogarlo irremediablemente. Dicho esto, no obstante, en este caso nos disculparán si hacemos una excepción, que en mi opinión está justificada.  Sin duda estaremos todos de acuerdo en que el sector eléctrico en su conjunto, la integridad de sus instalaciones, la disponibilidad del suministro… son elementos básicos para garantizar la supervivencia de muchos servicios profesionales y el bienestar de la sociedad en general (¿alguien imagina pasar unos días sin luz eléctrica en cualquier gran ciudad?). Por todo esto, está sometido a una serie de amenazas que en caso de materializarse causarían un elevado impacto en nuestra sociedad, de ahí que esté considerado Infraestructura Crítica Nacional.

Sin duda estaremos todos de acuerdo en que el sector eléctrico en su conjunto, la integridad de sus instalaciones, la disponibilidad del suministro… son elementos básicos para garantizar la supervivencia de muchos servicios profesionales y el bienestar de la sociedad en general (¿alguien imagina pasar unos días sin luz eléctrica en cualquier gran ciudad?). Por todo esto, está sometido a una serie de amenazas que en caso de materializarse causarían un elevado impacto en nuestra sociedad, de ahí que esté considerado Infraestructura Crítica Nacional. No sé si recuerdan la entrada titulada “

No sé si recuerdan la entrada titulada “ Como todos los veranos, este año se ha celebrado la

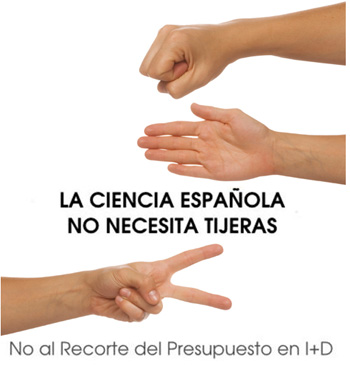

Como todos los veranos, este año se ha celebrado la  No voy a hablar de la importancia de la I+D para el futuro de un país, ni de que los sectores que aportan más valor añadido y, por tanto, generan puestos de trabajo de mayor nivel son aquellos que requieren profesionales cualificados, formados en ambientes impregnados de ciencia (que no es otra cosa que curiosidad organizada con método), ni de que los sectores tradicionales que, por no ser sostenibles, han provocado que nuestra crisis sea peor que la de otros países de nuestro entorno, son, precisamente, los que absorben la mano de obra menos cualificada.

No voy a hablar de la importancia de la I+D para el futuro de un país, ni de que los sectores que aportan más valor añadido y, por tanto, generan puestos de trabajo de mayor nivel son aquellos que requieren profesionales cualificados, formados en ambientes impregnados de ciencia (que no es otra cosa que curiosidad organizada con método), ni de que los sectores tradicionales que, por no ser sostenibles, han provocado que nuestra crisis sea peor que la de otros países de nuestro entorno, son, precisamente, los que absorben la mano de obra menos cualificada.