No deja de sorprenderme la confianza o la poco preocupación por la veracidad que tiene mucha gente sobre la información que circula en la red. Recientemente ha llegado a mi correo electrónico un mensaje con una presentación que contiene algunos cálculos sobre un hipotético reparto del dinero puesto en circulación por los gobiernos para tratar de paliar la crisis. Me resulta sorprendente que a la gente le llegue el correo, lo lea y ni siquiera se pare a pensar si su contenido es correcto, reenviándolo a continuación a su lista de amigos, conocidos, compañeros… Y no me refiero a una valoración subjetiva sobre la intencionalidad del mismo y sobre si uno puede estar de acuerdo o no con las medidas tomadas para combatir la crisis, me refiero más bien a algo tan elemental como realizar una división.

Idiota del mes

Sin ánimo de querer inagurar una nueva sección, la de “Idiota del mes”, aquí a su izquierda les presento a D. Sol Trujillo, CEO de Telstra y flamante poseedor, hasta que se la robaron —no está claro si a él o a un asistente suyo— hace unas horas (asumo que no la perdió ni se la dejó en un taxi, ni que se la vendió a la competencia de Microsoft, porque eso —sobre todo esto último— sería mucho peor), de un prototipo de HTC Touch Diamond2 (o Pro2, no está claro) con un prototipo de Windows Mobile 6.5. Tal y como lo expresa ALT1040, “un teléfono que aún no se vende con un sistema operativo que aún no está disponible en el mercado“. Para que se hagan una idea de la importancia del bicho en cuestión (aunque seguramente ya se la hacen), en el último Mobile World Congress no se dejó que nadie tocase el dispositivo para no exponer más información de la necesaria de su funcionamiento. Y ahora va este hombre y lo pierde.

Sin ánimo de querer inagurar una nueva sección, la de “Idiota del mes”, aquí a su izquierda les presento a D. Sol Trujillo, CEO de Telstra y flamante poseedor, hasta que se la robaron —no está claro si a él o a un asistente suyo— hace unas horas (asumo que no la perdió ni se la dejó en un taxi, ni que se la vendió a la competencia de Microsoft, porque eso —sobre todo esto último— sería mucho peor), de un prototipo de HTC Touch Diamond2 (o Pro2, no está claro) con un prototipo de Windows Mobile 6.5. Tal y como lo expresa ALT1040, “un teléfono que aún no se vende con un sistema operativo que aún no está disponible en el mercado“. Para que se hagan una idea de la importancia del bicho en cuestión (aunque seguramente ya se la hacen), en el último Mobile World Congress no se dejó que nadie tocase el dispositivo para no exponer más información de la necesaria de su funcionamiento. Y ahora va este hombre y lo pierde.

Claro que a pesar de ello, Microsoft dice que está tranquilo. Tranquilo como un flan, imagino, ¿qué otra cosa van a decir? Rezando estarán para que lo haya robado un “simple” carterista por casualidad y no alguien de la competencia.

Por cierto, ¿se imaginan a alguien comprando este trasto en un chiringuito cualquiera de Barcelona por 50 euros?

PD: Si a alguien le preocupa lo de “idiota”, estoy seguro de que eso es lo más suave que le han dicho en las últimas horas…

Para este jueves, la encuesta de la semana es la siguiente:

Y el resultado de la anterior es la siguiente:

¿Qué hay de nuevo, Facebook?

Cada vez que uno plantea en público, ya sea en este u otros blogs, dudas y cuestiones sobre las políticas de privacidad (y afines) de las compañías 2.0 “habituales”, tiene que hacer un esfuerzo por no acabar invadido por una terrible sensación de paranoia; ¿soy yo, o son ellos? ¿es normal tener dudas razonables, o soy simplemente un desconfiado? Ahora verán porque se lo pregunto. Les cuento.

Facebook cambió hace un par de semanas sus Términos de uso, que actualmente recogen esta interesante cláusula:

(a) use, copy, publish, stream, store, retain, publicly perform or display, transmit, scan, reformat, modify, edit, frame, translate, excerpt, adapt, create derivative works and distribute (through multiple tiers), any User Content you

(i) Post on or in connection with the Facebook Service or the promotion thereof subject only to your configuraciones de privacidad or

(ii) enable a user to Post, including by offering a Share Link on your website and

(b) to use your name, likeness and image for any purpose, including commercial or advertising,

each of (a) and (b) on or in connection with the Facebook Service or the promotion thereof. […]

1st Security Blogger Summit 2009

El pasado 3 de Febrero se celebró en Madrid el 1st Security Blogger Summit 2009, organizado por Panda Security con el objetivo de reunir a expertos en nuevas tecnologías y seguridad informática, periodistas y bloggers para tratar a modo de debate temas como las últimas tendencias en Seguridad Informática, o el Cibercrimen y las medidas tomadas por el gobierno para combatir a este.

El debate comenzó con una breve intervención de Bruce Schneier, en la que intentó reflejar cómo el estado actual de la seguridad informática se puede evaluar en base a factores estrictamente económicos, y afirmando que dichos factores económicos están dando como resultado productos que ofrecen unos niveles de seguridad muy bajos, pero que sin embargo los aceptamos y los compramos.

Tras la intervención del señor Schneier la línea argumental del debate se estructuró en torno a las siguientes tres preguntas:

1ª ¿Estamos mejor que hace unos años?

2ª ¿Qué se puede hacer para mejorar la seguridad?

3ª Predicciones

Cada uno de los expertos reunidos por Panda Security en este acto argumentó sus respuestas. Es difícil extraer una conclusión de lo dicho, puesto que las respuestas fueron muy dispersas y, en ocasiones, el debate generado por alguna de ellas se alejó bastante de la idea inicial planteada en la pregunta.

Por tanto, y dado que este es un blog de opinión, voy a dar mis propias respuestas a estas preguntas.

¿Estamos mejor que hace unos años?

Mi respuesta a esta pregunta es muy clara: Ni si, ni no, ni todo lo contrario :)

Las nuevas tecnologías de la información crecen de manera exponencial, al igual que la importancia que dichas tecnologías adquieren en el desarrollo de nuestras actividades profesionales e incluso personales. Esta dependencia cada vez más acusada de los sistemas de la información hace que el mantener éstos a salvo, seguros, sea una tarea de importancia crítica. Si a esto le sumamos el incremento y sobre todo la profesionalización de los “malos” de esta película (o black hats), que han encontrado en la guerra de la información una manera de ganarse la vida, podemos pensar que nos encontramos en una situación peor que años anteriores. Sin embargo, y para que no sean todo malas noticias, también podemos hablar del crecimiento y mayor especialización de los profesionales dedicados a la Seguridad de la Información (o white hats), de una mayor preocupación de las Fuerzas de Seguridad del Estado y del desarrollo de legislación al respecto que equilibran la balanza.

¿Qué se puede hacer para mejorar la seguridad?

La seguridad es una sensación. Todas las medidas de protección que tomamos tienen como objetivo el incrementar esa sensación. Uno de los mayores riesgos con los que nos encontramos hoy en día es “la falsa sensación de seguridad”; tanto organizaciones como particulares se sienten seguros por el hecho de haber tomado alguna medida de protección, o por pensar “eso no me puede pasar a mí”. Sin embargo esa falsa sensación de seguridad les (nos) hace, si cabe, más vulnerables.

Para mejorar la seguridad es necesario conseguir que tanto organizaciones como particulares sean conscientes de en qué situación se encuentran y a que riesgos se enfrentan. Además, de nada servirá conocer la situación en que se encuentran en un momento dado, si dentro de unas horas, una semana, un mes, esta situación va a ser muy distinta. Es necesario saber en qué situación nos encontramos en cada momento y para eso es necesaria la Monitorización en tiempo real. En resumen, mejorar la seguridad pasa ineludiblemente por conocer cuál es nuestro nivel real de seguridad.

Predicciones

Ni yo ni nadie disponemos de una bola de cristal que nos indique hacia dónde va a tender las Seguridad de la Información en un futuro, pero sí que podemos hacer hipótesis y conjeturas, que además son gratis.

Como ya comente antes, la mayor profesionalización de los “malos” me hace pensar que los actos delictivos en materia de seguridad de la información cada vez tendrán mayor repercusión, los veremos aparecer en los medios de comunicación con mayor frecuencia y causarán un mayor impacto social.

No obstante, no cabe duda de que esto no va frenar el desarrollo de la Sociedad de la Información, que avanza como una bola de nieve ladera abajo haciéndose cada vez más y más grande. Durante todo ese recorrido, a un lado seguirá habiendo “malos” que intenten aprovecharse de ella y al otro “buenos” que intentaremos que no lo consigan. Pero lo que es seguro es que la bola avanzará y todos nosotros con ella.

Para este jueves, la pregunta de la encuesta de la semana va muy en línea de lo ya dicho:

Y el resultado de la anterior es la siguiente:

De charlas va el tema

A continuación les muestro las presentaciones de dos charlas realizadas por Antonio Villalón, la primera de ellas ayer mismo en la jornada “La Seguridad y Fiabilidad Informática Factor Clave para el Crecimiento de las Empresas” organizada por el Instituto Tecnológico de Informática de la Universidad Politécnica de Valencia, y la segunda el pasado 18 de diciembre, en el ciclo de charlas técnicas del chapter ISACA de Valencia. Espero que les resulten interesantes. En cualquier caso, buen fin de semana a todos.

Security Art Work

Como sabrán si visitan blogs de manera asidua, cualquier blog que se precie está obligado a dedicar una parte de sus entradas a mirarse el ombligo, o si quieren llamarlo así, a publicar “metaentradas”, cuya única finalidad es hablar del propio blog. Puesto que en los casi 2 años que llevamos de vida apenas nos hemos dado palmaditas en la espalda, y aprovechando la actualización e instalación del WordPress y diversos plugins, he creído conveniente aprovechar esta entrada para que Security Art Work hable de sí mismo.

En cifras, desde el pasado 25 de abril de 2007 llevamos publicadas un total de 220 entradas, sin contar la presente, que han recibido un total de 284 comentarios, es decir una media de 1.29 comentarios por entrada, valor que, todo sea dicho, es francamente mejorable. Si nos vamos a las estadísticas, aunque durante su comienzo los números fueron bastante modestos, lo cierto es que durante los últimos meses Security Art Work ha experimentado un apreciado incremento de suscriptores y visitantes, especialmente a raíz de la aparición en portada de menéame de la entrada sobre la rotura de WPA/WPA2 anunciada por Elcomsoft; tampoco crean que estamos hablando de un aumento impresionante, tal y como verán en las gráficas de debajo.

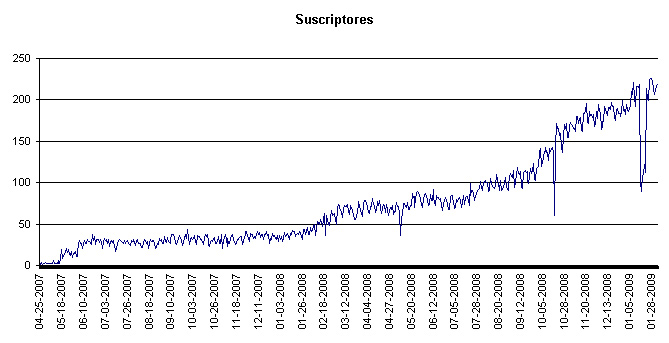

A partir de los datos de Feedburner (i.e. Google), la gráfica de suscriptores es la siguiente (la caída a mediados de enero fue provocada por un error de Google en la migración de feeds a sus sistemas):

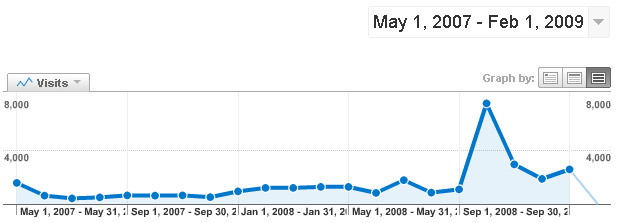

Mientras que esta es la gráfica de visitas, sacada de Google Analytics:

Esos son los números de Security Art Work. Como editor y principal colaborador del blog, mi opinión es que el margen de mejora tanto de visitantes/lectores, incluso manteniendo las cifras en una escala “modesta”, es todavía inmenso, y lo mismo puede decirse de la frecuencia de publicación del blog; cada tres días aproximadamente ha habido una nueva entrada, y aunque puede verse como el vaso medio lleno, me permitirán que me quede con el vaso medio vacío. Al fin y al cabo, ya saben que como dijo Antonio Mingote, un pesimista no es otra cosa que un optimista bien informado.

Para acabar, les dejo con una encuesta, que actualizaré cada jueves y a la que podrán acceder a través de la entrada en cuestión y a través de la columna de la derecha. Naturalmente, tras esta breve pausa retomamos nuestra programación habitual, más y mejor si cabe.

Sistemas Windows: Caídas e inicios de servidor

Los administradores de sistemas necesitamos tener constancia en todo momento de: los períodos de tiempo entre caídas de servidor, así como determinar cuando se ha producido una caída o un apagado ordenado de un sistema. En los sistemas Windows, toda esta información se almacena en el Visor de Sucesos, lo cual supone de gran ayuda para entornos no monitorizados. El problema que surge es la escasa “manejabilidad” de este registros de eventos y su extracción de información, por lo que con objeto de facilitar su tratamiento voy a dar información muy básica sobre este sistema, y cómo extraer información de una manera sencilla.

Cada tipo determinado de información viene marcada por un número de Identificador de evento, que indica un tipo distinto de acción en el servidor. Por ejemplo, respecto a las caídas e inicios de servidor podemos observar tres eventos tipo:

Evento 6006, que refleja que se detiene el Registro de sucesos. Esto indica por regla general un cierre ordenado del sistema, aunque evidentemente podría detenerse únicamente el servicio de registro de sucesos:

Tipo de suceso: Información

Origen del suceso: EventLog

Categoría del suceso: Ninguno

Id. suceso: 6006

Fecha: dd/mm/aaaa

Hora: hh:mm:ss

Usuario: No disponible

Equipo: MISERVIDOR

Descripción:

Se ha detenido el servicio de Registro de sucesos.

Evento 6009, que refleja que el servidor ha sido iniciado.

Tipo de suceso: Información

Origen del suceso: EventLog

Categoría del suceso: Ninguno

Id. suceso: 6009

Fecha: dd/mm/aaaa

Hora: hh:mm:ss

Usuario: No disponible

Equipo: MISERVIDOR

Descripción:

Microsoft (R) Windows (R) 5.02. 3790 Service Pack 2 Multiprocessor Free.Evento 6008. Este evento nos avisa de cuando se produjo una caída inesperada de sistema, lo cual nos proporciona información para poder determinar que otros sucesos ocurrieron entorno a ese hora/día y determinar las causas de la caída del sistema.

Tipo de suceso: Error

Origen del suceso: EventLog

Categoría del suceso: Ninguno

Id. suceso: 6008

Fecha: dd/mm/aaaa

Hora: hh:mm:ss

Usuario: No disponible

Equipo: MISERVIDOR

Descripción:

El cierre anterior del sistema a las hh:mm:ss del dd/mm/aaaa resultó inesperado.Una vez sabemos dónde tenemos que buscar la información, queda la cuestión de cómo estructurarla. Aunque se pueden aplicar filtros en el Visor de sucesos para la búsqueda de información, a continuación planteo una forma más automatizada para la obtención de dicha información, y a través de la que podremos exportar la información. Para ello utilizaremos lenguaje VBS.

El siguiente script (que obviamente, y como disclaimer previo, deberán utilizar bajo su propia responsabilidad y de cuyos posibles efectos perjudiciales no asumimos responsabilidad alguna) se encarga de realizar un volcado de la información a un fichero .txt. Si bien es cierto que la información volcada al fichero es pequeña, en esta entrada simplemente trato de abrir la puerta a las posibilidades que nos ofrece el hecho de automatizar procesos de obtención de información. El resto se deja como ejercicio para el lector interesado (o necesitado).

REM Definimos la máquina (en este caso local)

strComputer = "."

Set objWMIService = GetObject("winmgmts:" _

& "{impersonationLevel=impersonate}!\\" & strComputer & "\root\cimv2")

REM Creamos fichero para añadir texto

Const ForAppending = 8

Set objFSO = CreateObject("Scripting.FileSystemObject")

Set objTextFile = objFSO.OpenTextFile ("c:\informe.txt", ForAppending, True)

REM Recolectamos los eventos de Sistema con EventID: 6009)

Set colLoggedEvents = objWMIService.ExecQuery _

("Select * from Win32_NTLogEvent Where Logfile = 'System' and " _

& "EventCode = '6009'")

REM Introducimos en el fichero cada una de las lineas obtenidas

For Each objEvent in colLoggedEvents

objTextFile.WriteLine(objEvent.EventCode & vbTab _

& objEvent.TimeWritten & vbTab & _

objEvent.Message)

Next

Al ejecutar el anterior script, en el fichero “informe.txt” tendremos los eventos registrados en el Visor de Sucesos para el evento 6009, Inicio de servidor. Modificando los valores del EventID, dependiendo del tipo de evento que deseemos buscar, o el nombre de la máquina (ya que con un usuario privilegiado en el dominio podriamos acceder a máquinas remotas) obtendremos informes completos sobre las caídas y reinicios de los sistemas de nuestra red, que podremos exportar y tratar de manera más automatizada que visualizando el visor de sucesos.

El resto de aplicaciones y posibilidades se dejan como ejercicio.

Seguridad y riesgos en las TIC (IV): Proceso de Administración del Riesgo

Retomando la serie introductoria de “Seguridad y Riesgos en las TIC” (uno, dos, y tres), que habíamos dejado temporalmente aparcada, en esta última entrada entraremos a considerar el proceso de Administración del Riesgo, para acabar con unas breves conclusiones. Dicho esto, vamos con la cuarta parte de esta serie.

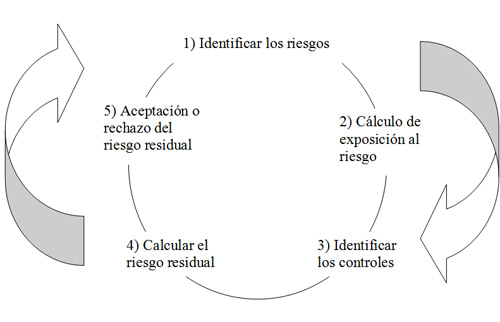

El proceso de administración de riesgos es un proceso continuo, dado que es necesario evaluar de manera periódica si los riesgos identificados y la exposición de la organización a éstos, calculada en etapas anteriores, se mantiene vigente. La dinámica en la cual se encuentran inmersas las organizaciones actualmente, requiere que ante cada nuevo cambio, se realice en etapas tempranas un análisis de riesgo del proyecto así como su impacto futuro en la estructura de riesgos de la organización.

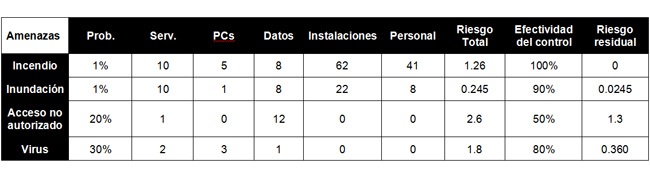

A continuación se presenta una matriz simplificada, donde en cada fila se presenta una amenaza identificada, y en las columnas se indica, en primer orden la probabilidad de que esa amenaza actúe, y en las columnas siguientes, para cada uno de los activos a proteger cuál es el importe de la pérdida media estimada que ocasionaría esa amenaza en ese activo. La suma de los datos precedentes permiten calcular la columna “Riesgo total”, a la cual se le aplica la efectividad del control actuante, para obtener el riesgo residual.

Como verán en la tabla, y por poner algunos ejemplos, la amenaza de inundación puede ser mitigada ubicando el Centro de Cálculo en un piso elevado, o por razones de seguridad bajo tierra. Por otra parte, los accesos no autorizados vía Internet pueden ser mitigados con un cortafuegos (barrera de control de accesos desde fuera y hacia fuera) correctamente configurado.

Acabamos de mencionar la presencia de controles, pero, ¿qué es un control? Un control es una medida técnica, organizativa, legal o de cualquier otro tipo que mitiga el riesgo intrínseco del escenario de riesgo, reduciéndolo y generando lo que denominamos riesgo residual, que es el riesgo que obtenemos tras la valoración de la efectividad de los controles. Puede decirse que existe una relación biunívoca entre riesgo y control, por la cual se establece que el coste de un control no debe nunca superar el coste de la materialización del escenario de riesgo. Esto no obstante tiene el problema de poder cuantificar adecuadamente el coste de una amenaza, ya que más allá de costes económicos directos, es necesario considerar costes indirectos, tales como reputabilidad o pérdida de productividad.

Los distintos controles que hemos indicado pueden ser agrupados, sobre la base de los objetivos primarios que quieren satisfacer, en tres categorías no excluyentes: aquellos integrantes del sistema de control interno, aquellos referidos a brindar seguridad y aquellos destinados a brindar calidad de las operaciones. El control interno busca asegurar la eficiencia y eficacia de las operaciones, el cumplimiento de leyes, normas y regulaciones, y la confiabilidad de la información (básicamente aquella publicable). La Seguridad busca asegurar la disponibilidad, confidencialidad e integridad de las operaciones, mientras que la gestión de calidad busca asegurar la adecuada calidad, entrega y coste de las operaciones.

Esto ha sido únicamente una introducción muy básica a los riesgos en el entorno TIC. Existe numerosa documentación sobre el tema, así como diversas metodologías: OWASP, MAGERIT II, CRAMM o la relativamente reciente norma ISO/IEC 27005:2008, cada una con su enfoque y su propia aproximación. Más allá de otros artículos que previsiblemente escribiremos sobre el tema, les dejo que indaguen sobre ellas y descubran sus virtudes y defectos. Sea como sea, no se debe olvidar nunca que los riesgos están presentes en el quehacer diario, aún cuando no se puedan o no se quieran identificar. Por ello, independientemente de la metodología y las herramientas utilizadas para la administración de los riesgos, la administración del riesgo informático debe ser una actividad llevada a cabo, del mismo modo que la implementación y funcionamiento de los sistemas de información. La única manera que evitar un riesgo es eliminar la, o las actividades que lo generan, pero debido a que algunas actividades no pueden ser eliminadas, eso nos obliga a un proceso continuo de administración del riesgo de las TIC.

Normativas

Cuando una persona o empresa decide abrir un negocio en una cierta ubicación, lo primero que debe hacer para estar en una situación legal es solicitar las licencias/permisos correspondientes para comenzar a funcionar y trabajar, así como cumplir ciertas normativas, que en algunos casos supone la elaboración de proyectos o memorias. Muchas veces, esto conlleva una serie de pagos de tasas, destinadas al ayuntamiento, a los servicios territoriales, etc. Ni que hablar tiene de la contratación de empresas externas para la gestión y tramitación de licencias, para reformas en caso de ser necesario y similares, lo que además genera un gran coste económico para la empresa.

Sin embargo, las empresas, por pequeñas que sean, realizan todos estos trámites obligatorios con el fin de conseguir los “papeles” que autoricen la apertura de su nuevo local. Al fin y al cabo, estaríamos hablando de cumplir con la normativa vigente.

No obstante, existe otra normativa que deben cumplir obligatoriamente la práctica totalidad de esas empresas, que como supondrán es la LOPD. Desde el punto de vista de la seguridad, no pretendo infravalorar las normativas pertenecientes a otros ámbitos distintos a la seguridad de la información, que estoy seguro contribuyen a proteger la integridad de las personas que ocupan un local, como puede ser el Reglamento Electrótécnico para Baja Tensión. Tampoco es mi intención promover que el ayuntamiento de una determinada localidad solicite el cumplimiento de la LOPD para otorgar una licencia de actividad de un local, lo que supondría un desembolso económico aún mayor para la empresa (en caso de que subcontrate el servicio).

Sin embargo, y esto sí que es algo que creo necesario, aún son muchas las empresas que desconocen la LOPD —o la conocen “de oídas”, con ideas preconcebidas, erróneas y confusas— precisamente por falta de iniciativas de los organismos públicos —entre ellos la AEPD, a pesar de la jornada de ayer—, que deberían promover mediante publicidad y propaganda el cumplimiento de una Ley obligatoria para todas las empresas (no importa su tamaño) que traten datos de carácter personal.

Por último, comentarles que la AEPD ha publicado recientemente una Guía sobre Videovigilancia, que explica y cubre la mayor parte de las dudas de un sistema que cada vez encontramos en más lugares públicos y privados, y que con toda seguridad le resultará útil a muchos de ustedes.

Por último, comentarles que la AEPD ha publicado recientemente una Guía sobre Videovigilancia, que explica y cubre la mayor parte de las dudas de un sistema que cada vez encontramos en más lugares públicos y privados, y que con toda seguridad le resultará útil a muchos de ustedes.

Espero que este documento sirva para que la tienda de ropa de debajo de mi casa sustituya el cartel que reza “¡Sonría, le estamos grabando!” por un cartel más… “normalizado”.

CSIRT-CV

Como todos los que leemos habitualmente este blog sabemos, en los últimos años han aparecido en el panorama nacional diferentes centros de respuesta ante incidentes de seguridad informática (CSIRT, Computer Security Incident Response Team); seguramente los más conocidos son CCN-CERT e INTECO-CERT, ambos ya operativos y que se unen a los clásicos esCERT e IrisCERT, creados éstos a mediados de la década de los 90. A todos estos centros se unen otros equipos de grandes empresas, como La Caixa (e-LC CSIRT) o de administraciones autonómicas, como la andaluza, la catalana y la valenciana.

Dentro de este ámbito, el autonómico, en la Comunidad Valenciana está operativo desde hace meses CSIRT-CV, el Centro de Seguridad TIC de la Comunidad Valenciana; como se indica en su propia página, se trata de un centro contemplado en el Plan Estratégico de Comunicaciones Avanzadas de la Generalitat (AVANTIC) que tiene como objetivo la prevención, detección, asesoramiento, seguimiento y coordinación necesarios para hacer frente a incidentes de seguridad informática.

El funcionamiento del centro, plenamente operativo en estos momentos, se rige por tres grandes líneas de actuación:

- Prestación de servicios de información, como los servicios de alertas sobre nuevas amenazas y vulnerabilidades.

- Prestación de servicios de soporte y coordinación para la resolución de incidentes.

- Realización de labores de investigación, formación y divulgación de seguridad de la información.

A través de la página web del centro, de sus foros, y de sus boletines periódicos y extraordinarios se puede acceder a todos estos servicios, principalmente orientados a Generalitat Valenciana, pero extensibles a ciudadanos de toda la comunidad. Desde el reporte de incidencias de seguridad, a la suscripción a alertas de los fabricantes más habituales (Cisco, Sun Microsystems, Oracle…), pasando por el acceso a documentación relativa a seguridad desde diferentes puntos de vista. También es importante la colaboración del centro con empresas privadas, administraciones, FFCCSE, grupos de interés… relacionadas con seguridad, colaboración e intercambio de información que hoy en día se hace imprescindible siempre que hablamos de seguridad.

Evidentemente, se trata de un primer paso -fundamental- hacia un centro de seguridad global para nuestra Comunidad; aunque la mayor parte del camino está por recorrer, CSIRT-CV se encuentra, como hemos dicho, plenamente operativo y ofreciendo los servicios anteriormente citados. Para nosotros, cualquier iniciativa que trate de potenciar la seguridad de una u otra forma (técnicamente, a nivel informativo, etc.) siempre es bienvenida; especialmente en el ámbito de la Administración Pública, en la que a diario se maneja información privada de todos nosotros y que por tanto a todos nos interesa que sea protegida adecuadamente. Ójala cunda el ejemplo que en este caso han dado algunas administraciones -entre ellas la valenciana- en el resto de autonomías, y que se potencie de la mejor forma tanto la seguridad en estos ámbitos, como el intercambio de información y la colaboración entre centros de seguridad similares.

Para acabar, un apunte dirigido a los más susceptibles; como todos sabeis, en este blog tratamos de no hacer nunca publicidad de empresas o de servicios (ni propios ni mucho menos de la competencia), pero consideramos que el caso de CSIRT-CV, aún a riesgo de parecer publicidad del centro (aunque no sea una empresa sino administración pública, obviamente), bien merece un post como reconocimiento al trabajo que se está realizando en este ámbito.

PD Sabemos que el personal de CSIRT-CV es lector asiduo de nuestro blog, así que desde aquí los animamos a que amplien la información que hemos proporcionado y nos mantengan a todos al tanto de los avances o cambios de interés que se vayan produciendo en el centro (y que se puedan contar, obviamente). ¡Venga, animaos! :)