En los últimos años el panorama global de la seguridad ha sufrido grandes cambios que afectan, tanto a la percepción que la sociedad tiene de la seguridad, como a la forma en la que organizaciones de todo el mundo plantean sus estrategias de seguridad.

En los últimos años el panorama global de la seguridad ha sufrido grandes cambios que afectan, tanto a la percepción que la sociedad tiene de la seguridad, como a la forma en la que organizaciones de todo el mundo plantean sus estrategias de seguridad.

Sin duda alguna, los lamentables atentados del 11-S contra el World Trade Center neoyorkino hicieron tambalear los principios básicos de seguridad —en todos los sentidos— que hasta entonces habían predominado en la materia; si hasta ese momento la seguridad estaba dividida en parcelas perfectamente delimitadas, sin ninguna relación necesaria a priori entre ellas, y cada una preocupada en luchar contra unas amenazas palpables y relativamente predecibles (accesos físicos, robos, seguridad perimetral, piratas…), a partir del once de septiembre de 2001 el panorama internacional de la seguridad dio un vuelco que, hoy en día, debido a factores como la globalización de la sociedad o la ubicuidad de las organizaciones, ya se considera irreversible.

Una corriente generalizada parece arrastrar a la sociedad hacia un nuevo concepto de seguridad, mucho más amplio en su concepción; una seguridad que considera las amenazas globales y que percibe los distintos medios y canales por los que se materializan los incidentes como un todo, una seguridad que hasta no hace mucho disgregaba el tratamiento del problema en pequeñas partes y que no contemplaba determinado tipo de riesgos por su baja probabilidad. Una seguridad que ha visto, en los últimos tiempos, atentados terroristas de gran magnitud que han hecho tambalear gobiernos y organizaciones y que ha visto como equipos organizados con fines claramente económicos, intentan poner en jaque, a través de nuevos medios y haciendo un uso intensivo de la tecnología, a la sociedad de la información y del conocimiento de la que tanto se escribe.

Como consecuencia de los acontecimientos del último lustro relacionados con la seguridad que abarcan tanto los atentados terroristas como los grandes desastres naturales, la evolución de los ciberdelitos y las mafias organizadas que operan en la red, emerge con fuerza una corriente que nace, como era previsible, en los Estados Unidos de América. Esta corriente tiene como núcleo central la convergencia de las seguridades y la colaboración en materia de seguridad como aspectos incuestionables de las nuevas estrategias en este ámbito, además de la consideración de ciertos sectores de negocio como infraestructura crítica nacional, por lo que su protección es algo que se tiene en cuenta como parte de la defensa de la propia nación.

El término “convergencia” hace referencia a la visión holística de la seguridad, que considera que los incidentes introducen niveles de riesgo en el negocio, sin disgregar en ningún momento el problema de un riesgo global en tratamientos parciales (como hasta hace unos años se ha venido haciendo), sino contemplándolo y afrontándolo en su conjunto. Dicho de otra forma, los grupos terroristas, los elementos antisistema, las mafias organizadas… o simplemente los delincuentes comunes, están cada vez más preparados para atacar a una organización a través de cualquier medio, tanto físico como lógico, y lo harán simplemente por aquél que les resulte más fácil para lograr sus objetivos.

La infraestructura crítica nacional y su protección es sin duda uno de las mayores preocupaciones de los países industrializados desde los atentados del 11-S en Nueva York; si hasta ese momento los responsables de seguridad consideraban conocidas todas sus amenazas, el derrumbamiento de las Torres Gemelas trajo consigo el derrumbamiento simultáneo de este precepto. A partir de entonces, todos los que trabajamos en el ámbito de la seguridad comenzamos a plantearnos nuevos escenarios de siniestro que, aunque muy poco probables, era necesario considerar de cara a garantizar la continuidad del negocio en todos sus ámbitos. En particular, aquellos sectores básicos para el funcionamiento de una nación —energía, alimentación, finanzas…— han comenzado a considerarse de facto objetivo común de nuevas amenazas, y por tanto a protegerse de forma conjunta mediante un concepto clave: la colaboración a través de la compartición de información (information sharing).

Ríos de tinta se han derramado en los últimos años para hablar de la convergencia de la seguridad física y de la seguridad lógica, para estudiar los beneficios de la cooperación en materia de seguridad a todos los niveles, para analizar la seguridad de las organizaciones e infraestructuras críticas de una nación como una cuestión de seguridad nacional, para estudiar las barreras que las personas ponemos a algo que en principio parece tan evidente y para trasladar a la sociedad en general y a las organizaciones en particular lo que la OCDE no ha tenido reparo en titular “Hacia una cultura de Seguridad” , que define nueve principios sobre los que debe pivotar la estrategia de la sociedad en esta materia:

- Concienciación: los participantes deben ser conscientes de la necesidad de contar con sistemas y redes de información seguros y tener conocimiento de los medios para ampliar la seguridad.

- Responsabilidad: todos los participantes son responsables de la seguridad de los sistemas y redes de información.

- Respuesta: los participantes deben actuar de manera adecuada y conjunta para prevenir, detectar y responder a incidentes que afecten a la seguridad.

- Ética: los participantes deben respetar los intereses legítimos de terceros.

- Democracia: la seguridad de los sistemas y redes de información debe ser compatible con los valores esenciales de una sociedad democrática.

- Evaluación del Riesgo: los participantes deben llevar a cabo evaluaciones de riesgo que afectan a sus organizaciones.

- Diseño y realización de la seguridad: los participantes deben incorporar la seguridad como un elemento esencial de los sistemas y redes de comunicación.

- Gestión de la seguridad: Los participantes deben adoptar una visión integral de la administración de la seguridad.

- Reevaluación: Los participantes deben revisar y reevaluar la seguridad de sus sistemas y redes de información y realizar las modificaciones pertinentes sobre sus políticas, prácticas, medidas y procedimientos de seguridad.

Estos principios se fortalecen con la actividad que a nivel europeo e internacional se está desarrollando en materia de seguridad, y en particular en lo referente a la protección de las infraestructuras críticas (PIC) como continuación de la corriente iniciada en Estados Unidos tras la PDD 63 (Presidential Decision Directives 63) por la que se crearon los ISAC (Information Sharing & Analysis Center).

Tomando como base lo establecido en el documento de la OCDE “Hacia una cultura de Seguridad”, y como consecuencia de los principios contenidos en el mismo y de los actos terroristas de Nueva York y los siguientes en Madrid y Londres, durante 2004 la Comisión Económica Europea consideró la prevención, preparación y gestión de las consecuencias del terrorismo y de otros riesgos en materia de seguridad como aspectos esenciales de la protección de las personas y de las infraestructuras críticas en el espacio de libertad, seguridad y justicia, incidiendo, entre otros asuntos, en la necesidad de analizar y gestionar los riesgos y amenazas de forma continua, creando, en marzo de 2004, ENISA (European Network and Information Security Agency), una agencia especializada en seguridad de la información y de las redes.

En diciembre de 2005, el Consejo Europeo decidió que el programa europeo de protección de las infraestructuras críticas (PEPIC) se basara en un planteamiento que abarcase todo tipo de riesgos, considerando prioritaria la lucha contra las amenazas terroristas. Poco después, en 2006 la Comisión Europea, mediante la Comunicación de la Comisión al Consejo, al Parlamento Europeo, al Comité Económico y Social Europeo y al Comité de las Regiones, pretende revitalizar el enfoque político europeo en materia de seguridad de las redes y de la información. Se trata de determinar los retos actuales y proponer medidas e iniciativas para afrontarlos, adoptando un enfoque que se basa en una aproximación multipartita que reúne a todas las partes interesadas en el diálogo, la colaboración y la responsabilización.

En próximas entradas veremos los movimientos más recientes a nivel gubernamental y europeo en el campo de la seguridad, pero mientras tanto, pasen una feliz día de Navidad; nosotros volvemos el lunes , pero no antes.

Stanley Mark Rifkin era un consultor informático free-lance, que con sus conocimientos y haciendo uso de técnicas de Ingeniería Social consiguió, en 1978, llevar a cabo el que hasta el día de hoy es el robo más grande de un banco en la historia de los Estados Unidos. Déjenme que les cuente y verán lo interesante que es su historia.

Stanley Mark Rifkin era un consultor informático free-lance, que con sus conocimientos y haciendo uso de técnicas de Ingeniería Social consiguió, en 1978, llevar a cabo el que hasta el día de hoy es el robo más grande de un banco en la historia de los Estados Unidos. Déjenme que les cuente y verán lo interesante que es su historia.

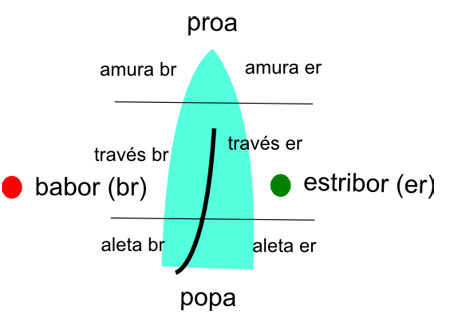

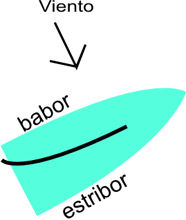

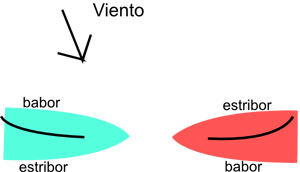

Por último, pasemos a la norma más básica: cuando dos embarcaciones navegan en rumbos opuestos, siempre tiene preferencia la embarcación que está amurada a estribor sobre la amurada a babor. En la imagen de la izquierda podemos ver como el barco rojo, amurado a estribor, tiene derecho de paso sobre el azul.

Por último, pasemos a la norma más básica: cuando dos embarcaciones navegan en rumbos opuestos, siempre tiene preferencia la embarcación que está amurada a estribor sobre la amurada a babor. En la imagen de la izquierda podemos ver como el barco rojo, amurado a estribor, tiene derecho de paso sobre el azul. En esta mi primera entrada, voy a introducir la norma BS 25999, la cual seguramente sea el tema de mi tesina de máster. Probablemente el término BS 25999 pueda resultar poco conocido, pero si hablamos de plan de continuidad de negocio seguro que el concepto les suena más. Lo que propone esta norma es tratar la continuidad de negocio como un sistema de gestión de la continuidad de negocio (SGCN), ofreciendo la posibilidad de algo que está de “moda”: CERTIFICARSE.

En esta mi primera entrada, voy a introducir la norma BS 25999, la cual seguramente sea el tema de mi tesina de máster. Probablemente el término BS 25999 pueda resultar poco conocido, pero si hablamos de plan de continuidad de negocio seguro que el concepto les suena más. Lo que propone esta norma es tratar la continuidad de negocio como un sistema de gestión de la continuidad de negocio (SGCN), ofreciendo la posibilidad de algo que está de “moda”: CERTIFICARSE.