Pueden comprobar, si miran el código fuente de la prueba de concepto (adjunta debajo), que el enlace del “a href” efectivamente apunta a Google, y que por tanto, al pasar sobre el enlace, la barra de estado muestra la dirección de Google. Tengan cuidado con estas cosas.

Ofuscación de la barra de estado en Firefox 3.0.5 / Clickjacking PoC

El cuento de la lechera en la nube 2.0 (o porqué Google no contesta con rotundidad)

[Como habrán visto, y a petición del respetable, hemos introducido la funcionalidad de búsqueda, tanto simple (a su derecha), como avanzada, algo que empezaba a ser una necesidad teniendo en cuenta la cantidad de entradas en las que nos empezamos a mover.]

La semana pasada estuve de vacaciones, y me perdí la entrada de Enrique Dans insistiendo, otra vez, en la conveniencia de gestionar el correo corporativo a través de Google Apps Premium Edition. Bueno, en realidad no me la perdí, pero intenté mantenerme alejado del tema, al menos hasta mi vuelta.

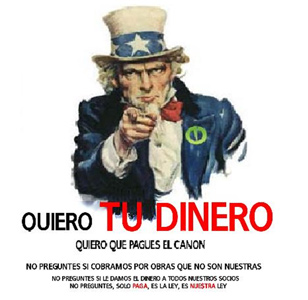

Poco después, el abogado Javier Mestre del Bufete Almeida publicaba un artículo en elmundo.es titulado “El cuento de la lechera 2.0“, poniendo en tela de juicio la conveniencia legal de utilizar los servicios de Google Apps Premium Edition para cuestiones corporativas, en algo que parece casi una respuesta personalizada dirigida a Enrique Dans (“un experto asesor en nuevas tecnologías, de esos que van siempre a la última rodeado de ‘gadgets’ por todos lados”, Javier Mestre dixit). Como respuesta, Carlos Gracia, Director de Google Enterprise España y Portugal, replica con un artículo titulado “Esto no es un cuento 2.0“, y Enrique Dans remata la faena con un artículo en el que critica desde la ignorancia el enfoque de Javier Mestre y respalda los prácticamente inexistentes argumentos proporcionados por el portavoz de Google, casi en calidad del comercial del gigante norteamericano.

CSIRT-CV

Como todos los que leemos habitualmente este blog sabemos, en los últimos años han aparecido en el panorama nacional diferentes centros de respuesta ante incidentes de seguridad informática (CSIRT, Computer Security Incident Response Team); seguramente los más conocidos son CCN-CERT e INTECO-CERT, ambos ya operativos y que se unen a los clásicos esCERT e IrisCERT, creados éstos a mediados de la década de los 90. A todos estos centros se unen otros equipos de grandes empresas, como La Caixa (e-LC CSIRT) o de administraciones autonómicas, como la andaluza, la catalana y la valenciana.

Dentro de este ámbito, el autonómico, en la Comunidad Valenciana está operativo desde hace meses CSIRT-CV, el Centro de Seguridad TIC de la Comunidad Valenciana; como se indica en su propia página, se trata de un centro contemplado en el Plan Estratégico de Comunicaciones Avanzadas de la Generalitat (AVANTIC) que tiene como objetivo la prevención, detección, asesoramiento, seguimiento y coordinación necesarios para hacer frente a incidentes de seguridad informática.

El funcionamiento del centro, plenamente operativo en estos momentos, se rige por tres grandes líneas de actuación:

- Prestación de servicios de información, como los servicios de alertas sobre nuevas amenazas y vulnerabilidades.

- Prestación de servicios de soporte y coordinación para la resolución de incidentes.

- Realización de labores de investigación, formación y divulgación de seguridad de la información.

A través de la página web del centro, de sus foros, y de sus boletines periódicos y extraordinarios se puede acceder a todos estos servicios, principalmente orientados a Generalitat Valenciana, pero extensibles a ciudadanos de toda la comunidad. Desde el reporte de incidencias de seguridad, a la suscripción a alertas de los fabricantes más habituales (Cisco, Sun Microsystems, Oracle…), pasando por el acceso a documentación relativa a seguridad desde diferentes puntos de vista. También es importante la colaboración del centro con empresas privadas, administraciones, FFCCSE, grupos de interés… relacionadas con seguridad, colaboración e intercambio de información que hoy en día se hace imprescindible siempre que hablamos de seguridad.

Evidentemente, se trata de un primer paso -fundamental- hacia un centro de seguridad global para nuestra Comunidad; aunque la mayor parte del camino está por recorrer, CSIRT-CV se encuentra, como hemos dicho, plenamente operativo y ofreciendo los servicios anteriormente citados. Para nosotros, cualquier iniciativa que trate de potenciar la seguridad de una u otra forma (técnicamente, a nivel informativo, etc.) siempre es bienvenida; especialmente en el ámbito de la Administración Pública, en la que a diario se maneja información privada de todos nosotros y que por tanto a todos nos interesa que sea protegida adecuadamente. Ójala cunda el ejemplo que en este caso han dado algunas administraciones -entre ellas la valenciana- en el resto de autonomías, y que se potencie de la mejor forma tanto la seguridad en estos ámbitos, como el intercambio de información y la colaboración entre centros de seguridad similares.

Para acabar, un apunte dirigido a los más susceptibles; como todos sabeis, en este blog tratamos de no hacer nunca publicidad de empresas o de servicios (ni propios ni mucho menos de la competencia), pero consideramos que el caso de CSIRT-CV, aún a riesgo de parecer publicidad del centro (aunque no sea una empresa sino administración pública, obviamente), bien merece un post como reconocimiento al trabajo que se está realizando en este ámbito.

PD Sabemos que el personal de CSIRT-CV es lector asiduo de nuestro blog, así que desde aquí los animamos a que amplien la información que hemos proporcionado y nos mantengan a todos al tanto de los avances o cambios de interés que se vayan produciendo en el centro (y que se puedan contar, obviamente). ¡Venga, animaos! :)

BlackBerry (in)security?

Durante las últimas semanas se ha venido hablando acerca de la “adicción” del presidente electo de los Estados Unidos, Barack Obama, a su BlackBerry, y la negativa de la NSA (National Security Agency) a que siga utilizándola durante su mandato; según se ha publicado, parece que Obama llegó a declarar que le tendrían que arrancar su BlackBerry de las manos -imagino que en tono coloquial, dicho sea de paso-, ya que el servicio secreto de los Estados Unidos considera inseguras las comunicaciones realizadas mediante BlackBerry.

El de Obama no es el único caso en el que el uso de estos dispositivos se prohíbe de forma tajante a aquellos que puedan manejar información altamente confidencial; hace algo menos de dos años, el gobierno francés prohibió también a sus altos funcionarios el uso de BlackBerries, por el mismo motivo (un tema del que también se hicieron eco muchos medios). Pero… ¿es esta medida justificada, o por el contrario podemos considerarla desproporcionada?

Bajo mi punto de vista -ojo, y no soy ni de lejos un experto en la seguridad de BlackBerry-, cuando la NSA suena, agua lleva; dicho de otra forma: si el presidente no puede utilizarla por motivos de seguridad, por algo será. Pero de ahí a considerar la seguridad de BlackBerry como algo prohibitivo para el resto de mortales -que por suerte o desgracia no solemos manejar información crítica para la estabilidad mundial- hay un abismo; configurando adecuadamente diferentes parámetros del dispositivo, se puede conseguir un nivel de seguridad más que aceptable para el 99.999% de las personas que lo usan.

Así, el hecho de que Obama no pueda manejar su BlackBerry por motivos de seguridad, no implica que el resto del mundo deba hacer lo mismo; al final, como siempre, se trata de una cuestión de riesgos a asumir: el servicio secreto no asume ese riesgo en el caso de comunicaciones secretas, lo que no implica ni de lejos que el Departamento de Seguridad de la mayoría de organizaciones deba recomendar no asumirlo. Especialmente, si tenemos en cuenta las necesidades de movilidad del negocio, y las alternativas a BlackBerry que existen en la actualidad; una de ellas, aprobada oficialmente por la NSA para transmisión de datos clasificados, es Sectera Edge, de General Dynamics. Eso sí, preparemos una buena cantidad de dólares (o de euros) si queremos comprarla: casi 3.000 euros por unidad… Como casi siempre, una cuestión de dinero.

Si como consultor me preguntaran acerca de la seguridad de BlackBerry para las comunicaciones de Barack Obama, seguramente recomendaría no utilizar este dispositivo; si me preguntaran acerca de la seguridad de BlackBerry para las comunicaciones del Director General de Plásticos Cremallera o Piruletas de Motilla del Palancar, probablemente recomendaría su uso siempre que se apliquen las medidas de seguridad habituales (configuración correcta, actualización, etc.). Seguramente, la competencia de ninguna de estas dos empresas tiene la capacidad ni los recursos para interceptar y descifrar las comunicaciones de ambos directores generales.

¿Cómo determinar si el uso de BlackBerry es un riesgo inaceptable para nuestra organización, o si por el contrario vale la pena asumirlo y no aplicar alternativas tan caras? Sin duda, podríamos hablar de análisis de riesgos, estudios, estadísticas… para llegar a una u otra conclusión, pero en este caso, y siempre IMHO, hay una primera aproximación muy útil: si una persona necesita más de dos guardaespaldas de forma simultánea, quizás debamos plantearnos alternativas a BlackBerry. Otro ejemplo de convergencia de la seguridad :)

Ya no te puedes fiar de nadie…

El año 2008 fue el año de la “vulnerabilidad crítica que pone en compromiso toda la seguridad de Internet”. Hemos visto varios casos de estos, primero la vulnerabilidad del DNS, luego algunas otras vulnerabilidades en los protocolos de enrutamiento, y alguna otra cosa de menor importancia.

En todos ellos, al final, la solución siempre ha sido la misma: apoyarnos en el uso de certificados digitales (clave pública y privada) para garantizar que estamos conectando donde realmente queremos conectar, y que toda la comunicación entre ambos extremos va a permanecer cifrada, no legible e inalterable por agentes externos a nuestra comunicación.

El gran problema del cifrado de comunicaciones mediante certificados es la distribución de las claves públicas, debemos encontrar alguna manera de poder obtener las claves públicas de nuestros sites web preferidos de tal manera que estos no puedan ser alterados, puesto que en ese caso no existiría ningún impedimento para que un intruso creara un certificado falso y nos lo hiciera llegar al realizar contra nosotros un ataque de Man-in-the-Middle.

Para solucionar este problema entraron en juego las CA (Certification Authority). Las autoridades de certificación son entidades a priori confiables por todo el mundo cuya misión es FIRMAR estos certificados digitales. Podriamos decir que son el equivalente a los Notarios en el “mundo real” (que me perdonen los notarios por la comparación), son entidades confiables que se encargan de “dar Fe” de que la persona que ha firmado un documento es quien dice ser. Las CA funcionan igual, disponen de su propia clave pública y su clave privada, y firman con su clave privada los certificados de las entidades que se lo solicitan.

Por poner un ejemplo para que quede la cosa más clara, pongamos que soy el administrador de www.mibanco.es y que he configurado el acceso por HTTPS con mis claves pública y privada para garantizar la seguridad de mis usuarios. Si no acudo a una CA para que firme mi certificado, los usuarios al conectar a mi web recibirán el mensaje de “este certificado no está firmado por una CA de confianza”, exactamente el mismo mensaje que les daría si un intruso realizara un ataque de Man-in-the-Middle (nos dará un certificado firmado por si mismo). Como no queremos que peligre la seguridad de nuestros usuarios, acudimos a una de las CAs reconocidas, la cual verifica nuestra identidad como administrador del host www.mibanco.es y firma con su clave privada nuestro certificado.

Al poner nuestro nuevo certificado firmado en nuestra web, a partir de ahora nuestros usuarios ya dispondrán de la diferencia entre conectar a la web auténtica (certificado firmado por la CA) y conecter a una web que intenta suplantar a la auténtica (certificado firmado por alguien que no es de confianza).

Como podeis imaginar, de esta manera, el problema de distribución de claves públicas de las webs se reduce al problema de distribución de claves públicas de las CAs, pero este es mucho menos debido a que, evidentemente, hay muchas menos CAs reconocidas que sitios webs en Internet. La solución es, sencillamente, incluir las claves públicas de las CAs más relevantes en el propio navegador web.

Después de todas esta no-breve introducción a las CAs, volvemos al problema que nos ocupa: ¿Nos fiamos de nuestras CAs?

El pasado 30 de Diciembre, en el 25th Chaos Communication Congress (25C3) en Berlín, un grupo internacional de investigadores (principalmente Estadounidenses, Holandeses y Suizos) anunciaron que habían conseguido explotar la conocida debilidad ante colisiones del algoritmo de Hash MD5 para realizar un ataque real contra la infraestructura de PKIs.

Como ya es sabido desde hace algún tiempo, el algoritmo MD5 es susceptible de presentar colisiones, es decir, es posible encontrar dos textos de entrada diferentes que sin embargo produzcan el mismo Hash resultado. Esto supone un verdadero problema para los algurirmos o sistemas que se apoyen en Hash MD5, puesto que para toda operación que se realice con este Hash, las dos entradas serán completamente indistinguibles.

Es el caso de las CAs, existen algunas CAs que a día de hoy siguen utilizando MD5 como Hash cuando firman certificados, ya que no firman el certificado entero por una cuestión de eficiencia, sino que calculan el MD5 de los parámetros más significativos del certificado y luego firman dicho Hash.

Como podeis imaginar, ahí es donde está el problema, ya que debido a la vulnerabilidad del algoritmo MD5, es posible encontrar 2 certificados diferentes cuyo Hash sea idéntico, y por lo tanto, el Hash firmado por la CA será igualmente idéntico. Este problema puede ser usado para usurpar la identidad de un host y realizar ataques Man-in-the-Middle, puesto que nuestro navegador reconocerá el certificado malicioso como firmado por una CA de confianza.

Volviendo al ejemplo de www.mibanco.es ,supongamos que un intruso quiere usurpar la identidad del sitio web, solo tiene que descargar el certificado con la clave pública del host (que se puede descargar desde el propio host) y calcular un certificado (con su clave pública y privada) cuyo contenido tenga como resultado el mismo Hash MD5 que el certificado original. Una vez conseguido esto (algo nada sencillo, los investigadores han tenido que usar un cluster compuesto por 200 Playstation 3 durante 3 días) lo único que hay que hacer es aplicar el Hash firmado original al certificado malicioso, que efectivamente será perfectamente válido, por lo que cuando el usuario acceda al sitio malicioso este aceptará el certificado ya que lo reconocerá como firmado por una CA reconocida.

En realidad, el ataque mostrado por los investigadores es un poco más complicado, ellos lo que hacen es conseguir que una CA reconocida firme el certificado de otra CA propia, una rogueCA, a partir de lo cual cualquier cosa que firmen con esa CA (que es de la propiedad de los atacantes) será automáticamente aceptado por todos los navegadores, lo cual es aún más terrorifico si cabe. Podeis acudir a la web original de los investigadores para más detalles.

Las CAs afectadas por esta vulnerabilidad ya han anunciado que están corrigiendo este problema, pero por el momento, la única medida efectiva con la que nos podemos quedar tranquilos es eliminar los certificados públicos de las CAs que aún utilizan MD5 de nuestro navegador/sistema operativo, ya que si no confiamos en la CA, no vamos a “tragarnos” la suplantación basada en la firma de esa CA.

Para no tener que comprobar uno a uno los certificados, podemos usar esta herramienta aunque sólo funciona en entornos Windows, según se lee en la propia web.

Si es que al final no podremos confiar en nadie…

Seguridad contra Aceptabilidad

La aceptabilidad de un determinado control es un factor crítico cuando hablamos de implantar salvaguardas en nuestras organizaciones. No nos engañemos: podemos implantar la mejor política perimetral en el mejor cortafuegos, el pasillo mecanizado más moderno, la política de contraseñas más robusta… si los usuarios no las aceptan, estas medidas fracasarán antes o después: los usuarios acabarán con tarjetas 3G conectando desde sus portátiles a Internet, el vigilante de seguridad abrirá el pasillo para que no se acumule gente en horas punta, y todos apuntarán sus contraseñas en postits.

Las medidas de seguridad más efectivas no suelen ser aquellas que sólo son técnicamente más avanzadas que el resto, sino que a esa eficacia -que se presupone- se debe unir un alto grado de aceptabilidad; hace años, estudiando acerca de sistemas de autenticación, leía un ejemplo muy significativo: quizás un modelo de autenticación rápido, barato y robusto podría basarse en un análisis de ADN o similar (me lo invento, por supuesto, no sé si analizar ADN en la actualidad es barato, rápido y robusto). Al acceder a una sala de acceso restringido, o a un sistema informático, podríamos sustituir las tarjetas inteligentes o las contraseñas por un simple análisis de sangre u orina del usuario, que en caso de ser satisfactorio abriría una puerta o una aplicación. Sencillo, ¿verdad? Probablemente, desde el punto de vista de seguridad, sería perfecto, pero el nivel de aceptabilidad haría que el sistema fracasara: poca gente está dispuesta a dar sangre para abrir una puerta, y tampoco a tener un botecito con la leyenda “Deposite aquí su muestra”.

La aceptabilidad de las medidas de seguridad es cada vez más crítica conforme la medida es invasiva o puede poner en riesgo -o parecer que pone en riesgo- la privacidad del usuario; en biometría encontramos los casos más claros: el análisis de huellas se asocia a criminales, el análisis de retina puede permitir la detección de enfermedades -aparte del miedo lógico a que un escáner nos barra el ojo-, etc. Modelos de autenticación biométrica técnicamente estupendos han fracasado debido a que los usuarios no aceptan el sistema, y por tanto evitan utilizarlo o tratan de engañarlo por cualquier medio.

De esta forma, es responsabilidad de los que trabajamos en seguridad el implantar controles no sólo técnicamente correctos, sino ACEPTABLES por parte de aquellos que tienen que vivir con ellas día a día. Es especialmente importante que nuestras medidas de seguridad sean aceptables cuando repercuten en el trabajo de los usuarios menos concienciados con la seguridad: si a un técnico le obligamos a utilizar contraseñas de veinte caracteres para entrar en un router, entenderá que se trata de una importante medida de seguridad, pero si obligamos a utilizar una clave igual de larga a alguien del departamento de Recursos Humanos para acceder a su correo electrónico, acabará apuntándola en cualquier sitio o utilizando contraseñas triviales.

Evidentemente, no podemos seleccionar nuestros controles de seguridad en base únicamente a la aceptabilidad que van a tener en la organización; si así fuera, seguramente no implantaríamos ninguna medida de seguridad y dejaríamos la protección del negocio al libre albedrío de los usuarios, aproximación que significaría desprotección total (o best effort, en el mejor de los casos). Como siempre, necesitamos un equilibrio entre seguridad y, en este caso, aceptabilidad; si logramos dicho equilibrio, podremos estar seguros de haber implantado una medida que funcionará correctamente y que se mantendrá en el tiempo, garantizando así la seguridad de nuestro negocio.

El precio de los sentidos

Estas navidades fui obsequiado con una flamante sudadera azul con un inmenso logotipo en letras blancas que anunciaba Nike just do it! Me parece que no es necesaria una descripción más detallada puesto que todos tenemos en mente el popular icono de esta marca deportiva.

Tras la abundante pitanza de la cena y enfundado en mi nueva prenda me dispuse a abrir el Pub de la plaza del pueblo, bar que junto con mi primo con gran ilusión compramos hace ya algunos años. Subí con gran esfuerzo la persiana oxidada del local golpeándome súbitamente un olor, como diría yo… un olor así como a mueble-bar antiguo, ya sabéis, esa puerta de obertura horizontal que nuestros abuelos tenían en el salón de casa y que siendo niño no te dejaban abrir. Tres botes de ambientador en spray solucionaron el problema, así mucho mejor.

Me dirigí al fondo del local donde tengo, en el privado, una caja de herramientas. Sacando un gran martillo y un par de enormes clavos me dispuse a colocar en la pared el cuadro que me amiga Silvia me había pintado y que desde hacia tiempo le había prometido que colocaría a la entrada. Precioso quedó arriba de las butacas de raso, y es que esta chica tenía casi tanto talento como el mismísimo Picasso.

Iba siendo hora ya de comenzar a crear ambiente, así que puse uno de los últimos discos que había adquirido y de un par de brincos me metí detrás de la barra. En ese preciso instante una voz grave desde la puerta dijo:

—Buenas Noches.

—Buenas noches —contesté yo— ¿Qué desea?

—Mire, represento a la Sociedad General de Autores Gráficos, SGAG y venia a reclamarle el canon visual por su sudadera y… ¡ese cuadro que tiene en la pared!

—Canon visual, ¿usted está loco?, ¿qué quiere decir con canon visual? —respondí enérgicamente.

—Sí mire, ya que usted tiene una obra creada por un autor de nuestra sociedad, este debería percibir una modesta parte de sus ingresos debido a que todo cliente de su local puede disfrutar visualmente de su sudadera o de su flamante cuadro. Así que debe pagar 300 euros mensuales si quiere exhibir públicamente esos objetos.

—Pero bueno, esta usted en sus cabales, quiere decir que ¿tengo que pagar por ponerme una prenda que he comprado o un cuadro que me han regalado?

—Sí —contestó el cuervo negro.

—¡Márchese ahora mismo de mi local y no vuelva por aquí!

Madre mía, ¿había enloquecido este hombre pasto de los polvorones navideños? Cuando todavía no me había repuesto de semejantes barbaridades, oí nuevamente una voz estridente que decía:

—Buenas Noches.

—Buenas noches —contesté yo. Era un tipo bajito con un maletín negro de piel. —¿Qué desea?

—Mire, represento a la Sociedad General de Autores de Perfumes, SGAP y venia a reclamarle el canon aromático por el ambientador que utiliza.

—¡¿Canon aromático?! —¡Madre mía! parece que el especial de “Mira quien baila” navideño ha hecho bastante daño este año.

—¿Qué quiere decir con canon aromático? —respondí desconcertado.

—Sí mire, ya que usted utiliza un ambientador con derechos de autor, nuestra sociedad debería percibir una modesta parte de sus ingresos, debido a que todo cliente de su local puede disfrutar olfativamente de su fragancia y su persona se esta lucrando haciendo uso de ella. Así que debe pagar 300 euros mensuales si quiere dispersar públicamente su ambientador.

—Joder, el mundo esta lleno de tarados, ¡me está diciendo que tengo que pagar por que mis clientes huelan mi spray perfumado!

—Efectivamente —contestó la pequeña alimaña.

—Lárguese de aquí enseguida antes de que le eche a patadas.

Dios mío, salió más rápido que el anterior. No daba crédito a lo que me estaba sucediendo; parece ser que la gente se estaba buscando la vida de forma un tanto extraña últimamente, pero a mi no me iban a engañar.

—Buenas Noches. —Madre mía, ¿quien será ahora?, pensé.

—Mire, represento a la Sociedad General de Autores y Editores, SGAE y venia a reclamarle el canon de derechos de autor por toda la música que usted tiene en el local y de la cual se esta lucrando al emitirla a sus clientes.

Reflexiones navideñas…

Seguridad contra Seguridad

Los que nos dedicamos a Seguridad siempre hemos oído (y asumido como propio) aquello del equilibrio entre seguridad y funcionalidad: debemos conseguir una seguridad aceptable para los procesos corporativos de nuestra organización, pero al mismo tiempo sin degradar el correcto funcionamiento de dichos procesos y permitiendo que el negocio continúe; y todo esto, por supuesto, en base a los recursos de los que dispongamos y a la estrategia corporativa. Dicho de otra forma, si mi seguridad se basa en mantener siempre los sistemas críticos apagados o las puertas de mi oficina comercial cerradas permanentemente, lo más probable es que sea el más seguro… de la cola del paro.

No obstante, conforme la seguridad se ha convertido en una materia multidisciplinar en las organizaciones, en las que ya no hablamos sólo de seguridad sino que ampliamos el concepto a protección del negocio, y tocamos ramas tan dispares (¿o no?) como la seguridad legal, la continuidad del negocio, la seguridad física o la seguridad lógica, nos encontramos con que en ocasiones no sólo debemos mantener el equilibrio del que hablábamos antes (seguridad vs. funcionalidad, seguridad vs. coste) sino que además debemos anteponer en ocasiones una visión de esa seguridad frente a otras.

Imaginemos que nuestra compañía organiza unas sesiones comerciales para presentar sus nuevos productos, sesiones a las que va a acudir algún que otro VIP. Cuando desde Seguridad se solicita a Protocolo la relación de personas que van a asistir, para determinar qué medidas de protección es necesario adoptar, Protocolo nos dice que por la LOPD no puede facilitarnos esta relación (o sí que puede, pero tardará N días, cuando la sesión es dentro de N-1 días). ¿Qué hacemos? Aparte de iniciar los trámites necesarios para que no vuelva a ocurrir, tenemos dos opciones: si queremos proteger adecuadamente a las personas que acuden al evento, debemos conseguir esa lista por algún medio, y si queremos cumplir con la ley, no podemos conseguirla… En cualquier caso, el problema tiene mala solución, ¿verdad?

A diario en nuestro trabajo podemos encontrar ejemplos como el anterior. Ya no sólo se trata de garantizar la seguridad global de la organización, sino que en ocasiones se trata de anteponer una visión de la seguridad a otras; como hemos dicho, los riesgos que debemos evaluar sobrepasan muchas veces el habitual “seguridad vs. funcionalidad”. Sólo un detalle: tengamos en cuenta que la protección de personas siempre suele ser el elemento más crítico en cualquier organización (por si sirve de pista para solucionar el problema anterior ;).

Ah, podemos enlazar esta entrada con la serie acerca de Problemas LOPD, en este mismo blog… ¿o no es lo mismo?

Vodafone les desea feliz navidad (y S2 Grupo feliz año)

No, no me he equivocado. Esta mañana leía en un foro lo siguiente, con fecha del pasado 22/12 21:40h:

Al parecer, este problema afectaba únicamente a los clientes de prepago, y aunque no he indagado demasiado en el error, también existía alguna relación entre el usuario que el cliente veía cuando accedía, y las fechas de alta de la tarjeta o el programa de puntos de ambos. Vodafone dió de baja el acceso a dicha sección de la web a partir de las 12h del día siguiente, un poco tarde en mi opinión para un operador nacional de móvil de estas dimensiones. A pesar de ello, hasta ayer 29 los medios de comunicación no se hicieron eco del problema, y todo gracias a la denuncia interpuesta por Facua contra Vodafone ante la AEPD. Sin mayores reflexiones, sirva este último caso como colofón a un año que nos ha traído la entrada en vigor de un nuevo reglamento y un buen montón de fugas, pérdidas, robos, evaporaciones, transmutaciones y venta de datos de carácter personal, algunas públicas, otras (¿muchas?) no. Y discúlpenme que no ponga los enlaces, pero es que son muchos.

No podíamos acabar el año sin dar respuesta al tercer problema LOPD, aunque lo cierto es que todos los participantes habéis acertado de pleno y no creo que pueda añadir demasiado. Más allá de las medidas que Atmedsa debe implantar en relación con sus propios trabajadores, la idea era centrarse en la relación responsable – encargado del tratamiento.

La verdad es que, si les gustan los puzzles, la situación en la que Atmedsa y Plásticos Cremallera están es un bonito rompecabezas que incluso es parcialmente regularizable. ¿Se han planteado que Plásticos Cremallera, contra todo pronóstico, podría actuar de Encargado del Tratamiento de los datos responsabilidad de Atmedsa, dando servicios de soporte informático? Entre otras muchas cosas, deberían firmar un contrato de acceso a datos y Cremallera disponer de un Documento de Seguridad como Encargado del Tratamiento. Claro que el tema de las llaves del armario no hay manera de regularizarlo.

No obstante, el señor Botón y su amigo, que se dedica “a eso de la LOPD”, son partidarios de las soluciones sencillas. De la navaja de Occam y del Principio KISS (Keep It Simple, Stupid) que tanto le gusta a Tanenbaum. Y por eso se dan cuenta de que convertir a Plásticos Cremallera en Encargado del Tratamiento de Atmedsa, es, aparte de una estupidez, y perdónenme el lenguaje, un marrón considerable teniendo en cuenta el nivel de los datos que el servicio médico gestiona.

Así pues, en la línea de las soluciones indicadas, es imperativo que el servicio médico tenga en exclusiva las llaves del armario, y recomendable que los equipos informáticos sean proporcionados por Atmedsa. Vuelve a ser imperativo que el soporte técnico de los equipos (copias, registro de acceso, cifrado, etc.), independientemente de quien lo proporcione, no lo preste técnicos de Plásticos Cremallera, sino personal de Atmedsa o una tercera empresa contratada por ésta (desde el punto de vista de cumplimiento, ese es ya su problema y no el de Plásticos Cremallera). Es recomendable que se disponga de segmentación en la red, tanto para evitar el acceso al equipo del servicio médico por parte del personal de Plásticos Cremallera (esto debe ser preocupación de la empresa del servicio médico) como para impedir que el personal médico tenga acceso a la red corporativa (y esto, preocupación de Cremallera). En este caso en particular, la solución ideal podría ser en mi opinión una ADSL directa al equipo del médico sin ningún tipo de conexión con la red corporativa, pero por supuesto eso tiene un coste (tanto económico como de gestión, y en este caso yo deshabilitaría lógicamente cualquier punto de red a menos de 5 metros del router ADSL). Y creo que, aunque no haya añadido nada, eso es más o menos todo; ¿qué les parece?

Ahora, déjennos que tomemos las uvas, pensemos un poco y el año que viene venimos con más problemas. Total, es pasado mañana. Así pues, feliz año a todos, con puente o sin él.

La norma ISO 28012:2008

Dentro de la familia de normas ISO 28000, relativas a seguridad en la cadena de suministro, y de especial relevancia en el tema de protección de infraestructuras críticas nacionales que ya hemos comentado en algún post dentro de este mismo blog, ISO acaba de publicar la norma ISO 28012:2008, Metodologías para el Análisis de Riesgos en la Cadena de Suministro Portuaria.

Esta norma, no certificable -para eso está ISO 28001-, define como su nombre indica los métodos a seguir para realizar un análisis de riesgos focalizado en el suministro a través de puertos. Para ello, define una clasificación de activos muy distinta a lo que hasta ahora conocíamos (por ejemplo, a través de MAGERIT), y es que la norma se basa no en lo que los activos son (sistemas, información, personas…), sino en lo que los activos valen para la organización (algo completamente coherente, dicho sea de paso). Así, tanto los impactos sobre el negocio de la pérdida o degradación de un activo se calculan en base a esta premisa, y por tanto el riesgo que la organización soporta viene directamente derivado del valor de cada activo concreto para el negocio.

ISO 28012:2008 clasifica el valor de los activos en cinco niveles, del 1 (valor más bajo) al 5 (máximo valor), y determina los riesgos para el negocio en base a esos valores. Por tanto, un activo de valor 1 puede degradarse -o perderse- por una amenaza determinada sin que el impacto asociado cause daño en la organización, mientras que esa misma amenaza sobre un activo de valor 5 constituye un riesgo no asumible y que por tanto debe ser mitigado.

Realmente, esta aproximación es similar en resultados a la aproximación clásica de cualquier metodología de análisis de riesgos; lo realmente curioso es que al valorar los activos -de todo tipo-, la norma establece valores de mercancías transportadas en barco (en base al precio global del contenedor y del impacto de su pérdida), pero también establece “valores” para otros activos relevantes en la cadena de suministro, como son las personas encargadas de garantizar que dicha cadena es correcta y completa.

Sin entrar a juzgar la ética de valorar a las personas con un determinado nivel, y considerar su pérdida como algo asumible o no para el negocio, hemos realizado un “simulacro” de análisis según esta norma, y siguiendo sus indicaciones al pie de la letra podemos determinar que las personas más prescindibles para la cadena de suministro portuario son los keypiggers, una figura hasta ahora considerada clave en cualquier autoridad portuaria y cuyo cometido es registrar por triplicado las entradas y salidas de mercancías, buques y personas al recinto portuario. Y realmente, fijándonos con un poco de atención en las funciones de dicha figura, podemos determinar que desde hace años está realizando un trabajo completamente redundante, ya que el control de contenedores y buques se realiza de forma automática en cualquier puerto moderno, mediante tecnologías como RFID, mientras que el control de personas se realiza a través de la Policía Portuaria, que tiene delegada dicha función por Real Decreto desde 1.966.

De esta forma, algo tan sencillo como la publicación -y aplicación- de una norma de seguridad, va a ahorrar a los puertos de todo el mundo una enorme cantidad de dinero, simplemente prescindiendo de la figura del keypigger, considerada clave hasta el momento y que se ha demostrado poco o nada relevante en la realidad (y que por tanto, con toda probabilidad, va a ser la figura a desestimar en cualquier puerto). Y lo más sorprendente es que, después del keypigger, seguramente vendrán más.

Como vemos, esta norma ha entrado muy fuerte en el panorama de la seguridad, ya que su publicación y aplicación ha detectado de forma directa un gasto sin sentido desde hace años y cuya anulación va a suponer a las autoridades portuarias de todo el mundo un gran ahorro. Esto demuestra, una vez más, dos cosas: por un lado, la enorme utilidad de una norma bien aplicada, y por otro, el grado de pasividad que hemos adquirido con el tiempo, ya que hemos sido incapaces de detectar esta situación hasta que ISO nos ha abierto los ojos. En fin, ver para creer…

PD. Como muchos de mis compañeros ya no me consideran tan técnico como antes -ellos sabrán- aquí va una prueba que demuestra lo contrario: este paper que he enviado a USENIX, acerca del impacto de las simetrías en el cifrado. Disfrutadlo :)