Como sabrán si visitan blogs de manera asidua, cualquier blog que se precie está obligado a dedicar una parte de sus entradas a mirarse el ombligo, o si quieren llamarlo así, a publicar “metaentradas”, cuya única finalidad es hablar del propio blog. Puesto que en los casi 2 años que llevamos de vida apenas nos hemos dado palmaditas en la espalda, y aprovechando la actualización e instalación del WordPress y diversos plugins, he creído conveniente aprovechar esta entrada para que Security Art Work hable de sí mismo.

En cifras, desde el pasado 25 de abril de 2007 llevamos publicadas un total de 220 entradas, sin contar la presente, que han recibido un total de 284 comentarios, es decir una media de 1.29 comentarios por entrada, valor que, todo sea dicho, es francamente mejorable. Si nos vamos a las estadísticas, aunque durante su comienzo los números fueron bastante modestos, lo cierto es que durante los últimos meses Security Art Work ha experimentado un apreciado incremento de suscriptores y visitantes, especialmente a raíz de la aparición en portada de menéame de la entrada sobre la rotura de WPA/WPA2 anunciada por Elcomsoft; tampoco crean que estamos hablando de un aumento impresionante, tal y como verán en las gráficas de debajo.

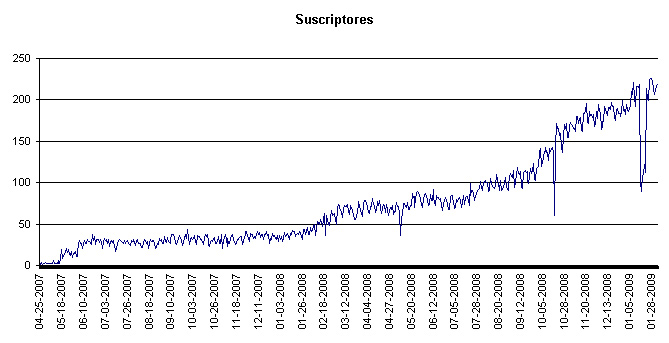

A partir de los datos de Feedburner (i.e. Google), la gráfica de suscriptores es la siguiente (la caída a mediados de enero fue provocada por un error de Google en la migración de feeds a sus sistemas):

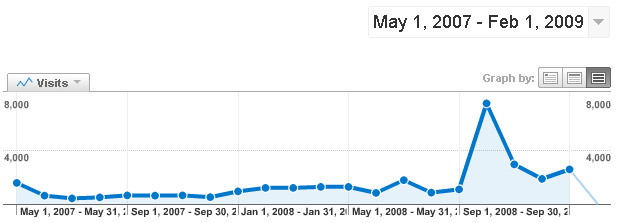

Mientras que esta es la gráfica de visitas, sacada de Google Analytics:

Esos son los números de Security Art Work. Como editor y principal colaborador del blog, mi opinión es que el margen de mejora tanto de visitantes/lectores, incluso manteniendo las cifras en una escala “modesta”, es todavía inmenso, y lo mismo puede decirse de la frecuencia de publicación del blog; cada tres días aproximadamente ha habido una nueva entrada, y aunque puede verse como el vaso medio lleno, me permitirán que me quede con el vaso medio vacío. Al fin y al cabo, ya saben que como dijo Antonio Mingote, un pesimista no es otra cosa que un optimista bien informado.

Para acabar, les dejo con una encuesta, que actualizaré cada jueves y a la que podrán acceder a través de la entrada en cuestión y a través de la columna de la derecha. Naturalmente, tras esta breve pausa retomamos nuestra programación habitual, más y mejor si cabe.

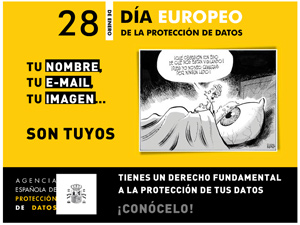

Por último, comentarles que la AEPD ha publicado recientemente una

Por último, comentarles que la AEPD ha publicado recientemente una  Aprovechando que hoy es el

Aprovechando que hoy es el  Recientemente ha sido publicado un nuevo vector de ataque de phishing de mayor complejidad que el clásico envío masivo de correos electrónicos, y que podría permitir el robo de credenciales en aplicaciones bancarias, juegos-online, etc. El denominado In-session Phishing se vale de una vulnerabilidad en la mayoría de los navegadores web: Internet Explorer, Firefox, Safari, o Chrome, al hacer uso de ciertas funciones javascript.

Recientemente ha sido publicado un nuevo vector de ataque de phishing de mayor complejidad que el clásico envío masivo de correos electrónicos, y que podría permitir el robo de credenciales en aplicaciones bancarias, juegos-online, etc. El denominado In-session Phishing se vale de una vulnerabilidad en la mayoría de los navegadores web: Internet Explorer, Firefox, Safari, o Chrome, al hacer uso de ciertas funciones javascript.