Esta mañana he tenido que realizar la visita a un cliente. El problema que me comunicó ayer por la tarde es que su navegador web no le mostraba ninguna de las páginas que solicitaba, pero en cambio el cliente de correo funcionaba sin problemas. Curioso, comprobé que no era problema de DNS, ya que el nivel de seguridad estaba configurado igual que en el resto de navegadores que su red local. La única pista que tenía era que suponía que todo se había producido tras una actualización del sistema operativo.

Así que acudo a la cita para solucionar el problema, puesto que se trataba de una persona de cierta responsabilidad y no debía realizar gestiones a través de internet desde otro equipo que no fuera el suyo. Tras darle un par de pensadas y comprobar que efectivamente la configuración de red era la correcta, recordé un caso que me había pasado hace tiempo.

Me dirijo a la configuración del software antivirus (que incorpora funcionalidad de firewall personal) y ahí estaba el problema. Este programa había detectado la actualización del navegador como un cambio en un software que solicita salida a internet, como un si se tratara de un troyano; mi cliente había confiado plenamente en el corttafuegos personal y éste había tomado la decisión por sí mismo de bloquear el ejecutable.

Es necesario recordar algo que se menciona en numerosas ocasiones; este tipo de herramientas, así como las de detección de intrusos y similares, se mueven por patrones de comportamiento, pero es un entrenamiento adecuado de dicho software el que puede conseguir, que por sí solo, se comporte con la inteligencia y la capacidad de decisión que esperamos de él. Mientras esto no sea así, no dejemos de lado al operador humano y echemos un vistazo por si las moscas.

—

(N.d.E.: Nos van a disculpar si la frecuencia de actualización disminuye —quizá de manera sensible— durante estos días, pero entre el turrón, los Reyes Magos, unas cosas y otras, no sabe uno de dónde sacar el tiempo para todo…)

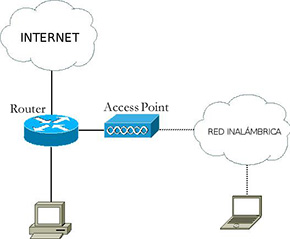

No obstante, las tecnologías inalámbricas presentan algunos riesgos inherentes a su medio físico de transmisión, es decir, el aire, lo cual incorpora un factor de riesgo tanto en cuanto a eficiencia como a seguridad.

No obstante, las tecnologías inalámbricas presentan algunos riesgos inherentes a su medio físico de transmisión, es decir, el aire, lo cual incorpora un factor de riesgo tanto en cuanto a eficiencia como a seguridad. Una de las vulnerabilidades existentes en la tecnología Wifi es la posibilidad de suplantar puntos de acceso. Según el protocolo, varios puntos de accesos que presenten en mismo SSID corresponden a una misma red, por lo que cada dispositivo inalámbrico escoge de entre todos los puntos de acceso sobre los que tiene visibilidad el recibe con mayor potencia, lo cual a priori le permitirá disfrutar de una mejor calidad de señal.

Una de las vulnerabilidades existentes en la tecnología Wifi es la posibilidad de suplantar puntos de acceso. Según el protocolo, varios puntos de accesos que presenten en mismo SSID corresponden a una misma red, por lo que cada dispositivo inalámbrico escoge de entre todos los puntos de acceso sobre los que tiene visibilidad el recibe con mayor potencia, lo cual a priori le permitirá disfrutar de una mejor calidad de señal. Por poner un ejemplo de una situación en la que no es suficiente con que haya un cartel que prohibe una acción, ¿cuánta gente no respeta la señal de prohibición en autopistas de circular como máximo a 120 km/h? A causa de ello se han tomado una serie de medidas (multas, sanciones penales, etc.) para concienciar al conductor de que debe respetar las normas de circulación, dado que las consecuencias en este caso son fatales. Todas estas situaciones, que reflejan cómo es el comportamiento natural de nuestra sociedad, pueden ser trasladadas al campo de la informática: en la gran mayoría de ocasiones no es suficiente únicamente con advertir del peligro al usuario sino que es necesario tomar las medidas pertinentes. Por lo tanto, en última instancia uno se debe plantear, como en el caso del cartel del metro, si es suficiente con la presencia de éste ó por el contrario deben establecerse medidas para que el cumplimiento sea efectivo.

Por poner un ejemplo de una situación en la que no es suficiente con que haya un cartel que prohibe una acción, ¿cuánta gente no respeta la señal de prohibición en autopistas de circular como máximo a 120 km/h? A causa de ello se han tomado una serie de medidas (multas, sanciones penales, etc.) para concienciar al conductor de que debe respetar las normas de circulación, dado que las consecuencias en este caso son fatales. Todas estas situaciones, que reflejan cómo es el comportamiento natural de nuestra sociedad, pueden ser trasladadas al campo de la informática: en la gran mayoría de ocasiones no es suficiente únicamente con advertir del peligro al usuario sino que es necesario tomar las medidas pertinentes. Por lo tanto, en última instancia uno se debe plantear, como en el caso del cartel del metro, si es suficiente con la presencia de éste ó por el contrario deben establecerse medidas para que el cumplimiento sea efectivo. No se si conocen Facebook, empresa que les introduje

No se si conocen Facebook, empresa que les introduje