Algo habitual a la hora de configurar una red donde podemos encontrar dispositivos de distintos fabricantes como switches o routers, es configurar los equipos de forma manual y por separado, lo cual, dependiendo de la complejidad de la red, puede llegar a hacer prácticamente imposible disponer de mejoras de forma rápida. Por ejemplo, para cubrir por ejemplo las necesidades de ancho de banda o conectividad de nuestros clientes.

Teniendo esto presente y más con la evolución en la actualidad de los sistemas cloud, donde ya se dispone de herramientas para gestionar y desplegar sistemas de forma prácticamente automática, disponer de una red compleja es algo poco factible de mantener de esta forma, por lo que grandes compañías están dedicando gran cantidad de recursos en encontrar una solución, de forma que la gestión de la red no sea nodo a nodo, como hemos dicho, muchas veces cada nodo de un fabricantes distinto, sino de forma centralizada. En la actualidad, ya se disponen de herramientas de gestión centralizada pero habitualmente suelen ser propietarias de cada fabricante.

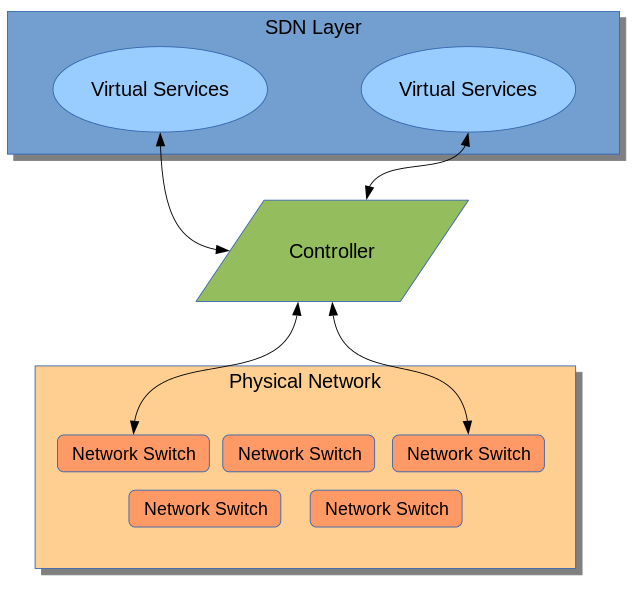

Desde hace algunos años, todo esto ha dado lugar al concepto conocido como SDN (Software Defined Network), una red donde existe una separación entre el plano de control (control plane) y el de datos (data forwarding plane), dando lugar a la aparición de interfaces independientes que se encargan de gestionar este plano, de forma que sea posible disponer de redes más flexibles y automatizables.

Aparte de la mejora notable a la hora de gestionar la red, por ejemplo a en cuanto a tiempo se refiere, podríamos pensar en la simplificación de los dispositivos de red, ya que éstos dejarían de entender y procesar protocolos diversos y simplemente aceptarían instrucciones del controlador SDN. A nivel de seguridad, también podríamos filtrar el tráfico anómalo en distintos dispositivos de forma centralizada o redirigir dicho tráfico a nuestro IDS o firewall para inspeccionarlo.

(Imagen de la Wikipedia por Denwid)

Dentro de estas interfaces destacaría, por ser la primera, OpenFlow, un protocolo abierto creado por Open Networking Foundation, para permitir la gestión remota de tablas de enrutamiento. No obstante, existen otras interfaces como ONOS, de Open Networking Lab, Netconf/Yang, o directamente la gestión habitual mediante SNMP.

Actualmente, SDN se encuentra en una etapa inicial donde esta siendo adoptada por grandes operadores, proveedores de cloud o centros de investigación, aunque se prevé que para final de este año empiecen a aparecer de forma masiva aplicaciones y controladores SDN en el mercado. A pesar de ello, ya se dispone de una lista de equipos con soporte en la web de ONF, como la arquitectura Cisco ONE para la progamacion y provision automaticada de la red, o contrail de Juniper.

Con lo dicho, vamos a comenzar con un clásico en el mundo de las certificaciones profesionales en el ámbito TI, como son las provistas por EXIN, y como no, con un curso de… traten de adivinarlo… ¡Efectivamente! Un curso de fundamentos en Cloud Computing (como ven EXIN nunca deja de sorprendernos). Sin entrar en detalle, los cursos que se ofrecen para la consecución de esta certificación suelen tener una duración aproximada de 2 a 4 días. El objetivo de esta certificación es acreditar conocimientos en los conceptos básicos del cloud computing, que van desde aspectos conceptuales hasta una serie de nociones básicas que permitan la correcta selección de un proveedor de cloud. Este curso, al igual que otros cursos de fundamentos, suele estar dirigido a un público que quiere iniciarse en la materia y no dispone de amplios conocimientos previos en esta área. Para presentarse a este examen, no se requiere la asistencia obligatoria a ningún curso; no obstante se considera recomendable.

Con lo dicho, vamos a comenzar con un clásico en el mundo de las certificaciones profesionales en el ámbito TI, como son las provistas por EXIN, y como no, con un curso de… traten de adivinarlo… ¡Efectivamente! Un curso de fundamentos en Cloud Computing (como ven EXIN nunca deja de sorprendernos). Sin entrar en detalle, los cursos que se ofrecen para la consecución de esta certificación suelen tener una duración aproximada de 2 a 4 días. El objetivo de esta certificación es acreditar conocimientos en los conceptos básicos del cloud computing, que van desde aspectos conceptuales hasta una serie de nociones básicas que permitan la correcta selección de un proveedor de cloud. Este curso, al igual que otros cursos de fundamentos, suele estar dirigido a un público que quiere iniciarse en la materia y no dispone de amplios conocimientos previos en esta área. Para presentarse a este examen, no se requiere la asistencia obligatoria a ningún curso; no obstante se considera recomendable.

Otro error consiste en pretender que el sector industrial y de infraestructuras adopte cambios o acometa acciones radicales a la velocidad a que suele ocurrir o es posible en las TIC. En este caso hay que buscar un término medio entre pretender lo imposible y retrasar lo inevitable, dos caminos que conducen al desastre. En este sentido es, en nuestra opinión, poco realista fijar objetivos a largo plazo considerando como tal el horizonte 2017-2018, como se propone en la recientemente publicado

Otro error consiste en pretender que el sector industrial y de infraestructuras adopte cambios o acometa acciones radicales a la velocidad a que suele ocurrir o es posible en las TIC. En este caso hay que buscar un término medio entre pretender lo imposible y retrasar lo inevitable, dos caminos que conducen al desastre. En este sentido es, en nuestra opinión, poco realista fijar objetivos a largo plazo considerando como tal el horizonte 2017-2018, como se propone en la recientemente publicado  Este procedimiento de censura, quedó al descubierto cuando la edición británica de MacWorld realizó una prueba para comprobar la eficacia de este filtro. La prueba consistió en enviar un mensaje que contenía el siguiente texto: “My friend’s son is already allowed to drive his high-powered car. It’s ridiculous. He’s a barely legal teenage driver? What on earth is John thinking.” (El hijo de mi amigo ya tiene permiso para conducir su coche de alta potencia. Es ridículo; ya que es un conductor adolescente, que apenas ha superado la edad mínima legal. ¿En qué está pensando John?). Al contener la frase en cuestión (“barely legal”), el correo fue automáticamente eliminado de los servidores de Apple.

Este procedimiento de censura, quedó al descubierto cuando la edición británica de MacWorld realizó una prueba para comprobar la eficacia de este filtro. La prueba consistió en enviar un mensaje que contenía el siguiente texto: “My friend’s son is already allowed to drive his high-powered car. It’s ridiculous. He’s a barely legal teenage driver? What on earth is John thinking.” (El hijo de mi amigo ya tiene permiso para conducir su coche de alta potencia. Es ridículo; ya que es un conductor adolescente, que apenas ha superado la edad mínima legal. ¿En qué está pensando John?). Al contener la frase en cuestión (“barely legal”), el correo fue automáticamente eliminado de los servidores de Apple.  Apple ha mantenido su habitual mutismo pero sí ha desbloqueado esta combinación de palabras. Aunque como siempre, tienen las espaldas bien cubiertas, ya que en los términos de uso de iCloud (que la mayoría ni leemos y aceptamos como si nada) permiten exactamente lo que ha ocurrido.

Apple ha mantenido su habitual mutismo pero sí ha desbloqueado esta combinación de palabras. Aunque como siempre, tienen las espaldas bien cubiertas, ya que en los términos de uso de iCloud (que la mayoría ni leemos y aceptamos como si nada) permiten exactamente lo que ha ocurrido. Ahora a todo el mundo se le llena la boca hablando de la próxima directiva europea de protección de datos, del cloud, etc. Pero de vez en cuando está bien echar una mirada atrás para ver de dónde venimos. En este post voy a rememorar una aplicación clásica en protección de datos: el RGPD.

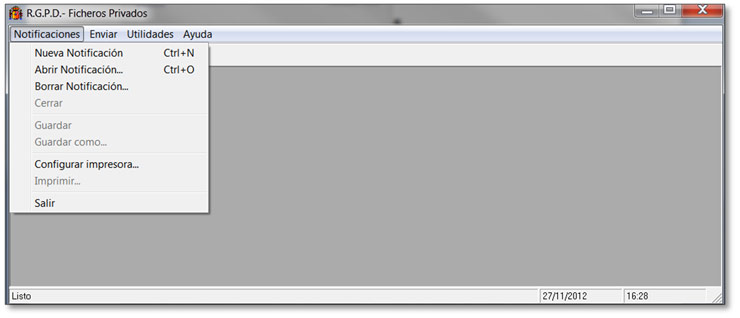

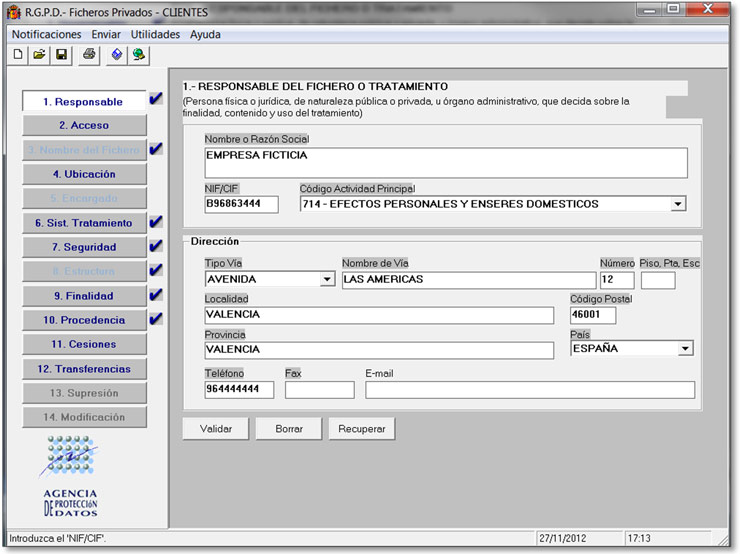

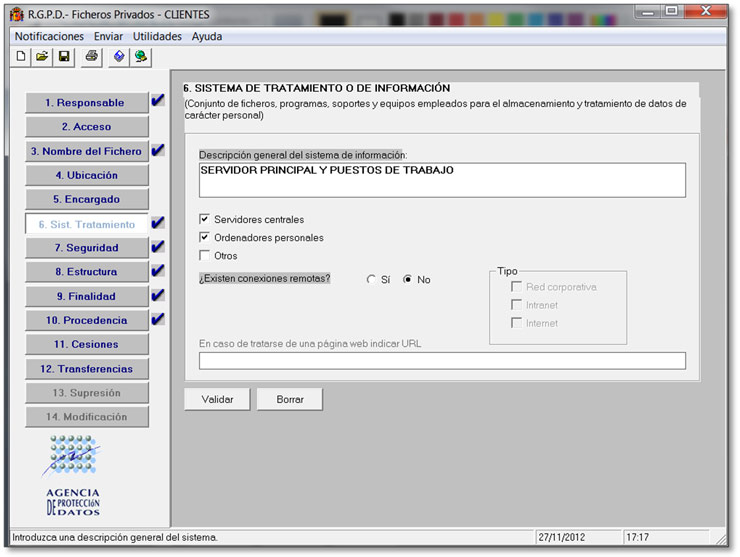

Ahora a todo el mundo se le llena la boca hablando de la próxima directiva europea de protección de datos, del cloud, etc. Pero de vez en cuando está bien echar una mirada atrás para ver de dónde venimos. En este post voy a rememorar una aplicación clásica en protección de datos: el RGPD.