Durante estos días, como cualquiera que lea el periódico sabrá, ha salido a la luz un supuesto caso de espionaje industrial contra Renault, relativo al robo de información del coche eléctrico por parte de unos intermediarios que a su vez habrían facilitado la información a China. Por supuesto, muchos medios generales se han hecho eco de esta noticia, y también por supuesto ha sido analizada en blogs y canales especializados en seguridad.

El caso de Renault que ahora se publicita ni es el primero ni será el último en esto del espionaje industrial; simplemente pone de manifiesto un problema al que casi todas las empresas, grandes o pequeñas, están expuestas en la actualidad: el robo de información. Lo de siempre: se roba lo que vale, de una u otra forma, dinero; antes eran bienes materiales (un coche, un cuadro, una pieza concreta) y ahora lo que vale dinero es la información. Como dice Javier Cao en su blog, todos los que trabajamos en seguridad nos cansamos de repetir que la información es un activo de toda organización y, como tal, debe ser protegido. En plata: la información es dinero (o poder, o como lo queramos llamar) y por tanto tiene interés para los delincuentes.

¿Qué es lo que puede suceder en una empresa como Renault para que ocurran estas cosas? ¿Qué se ha hecho mal? Imagino -no lo sé, pero lo imagino- que tendrán un SGSI estupendo que habrá costado miles de euros, que entre su personal tendrán ingenieros con todas las certificaciones de seguridad habidas y por haber y que la inversión en protección de sus diseños costará anualmente cifras que a los simples mortales nos llegarían a marear. Ya sé que todo esto no garantiza la impunidad absoluta, pero ayudar, ayuda. Entonces, ¿qué sucede? Creo que se nos escapa, una vez más, el factor humano, el más difícil de controlar cuando hablamos de seguridad.

Protección de la información y personas. Dos conceptos que en ocasiones son difíciles de mantener en armonía, en especial cuando la información manejada vale miles de millones de euros y las personas, como los sistemas, presentan vulnerabilidades de uno u otro tipo. Sin ser tan drástico como el Arcipreste de Hita, que decía aquello de que el mundo por dos cosas trabaja: la primera, por aver mantenençia…, sí que es cierto que las personas funcionamos en ocasiones por dinero, por ideales (amor, política, religión…) o incluso por amenazas; confiar en la lealtad de las personas a una organización simplemente por pertenecer a ella y sentirse parte de la misma es obviamente un error, y lo peor de todo es que solemos darnos cuenta de este error cuando el problema estalla en nuestras narices.

¿Qué podemos hacer para minimizar (no quiero decir “evitar”) problemas de seguridad derivados de las personas? Al hablar de la protección de bienes tangibles las soluciones suelen ser muy claras, pero al hablar de protección de la información quizás no lo sean tanto; bajo mi punto de vista, aparte de las recomendaciones clásicas (segregación de tareas, need to know…) lo que hoy en día necesitan las organizaciones es contrainteligencia: mecanismos que permitan detectar potenciales conductas anómalas (e investigarlas) antes de que las fugas de información, los daños reputacionales o cualquier otro problema se materialicen y nos causen un impacto significativo. Lo mismo que se ha hecho en inteligencia desde hace décadas -ellos siempre han estado acostumbrados a trabajar con información valiosa- aplicado ahora al negocio; frente al espionaje, contraespionaje, con unas técnicas similares a la contrainteligencia clásica pero con el añadido del punto de vista empresarial (contrainteligencia competitiva lo llaman por ahí, aunque es un término que no me acaba de gustar). A diferentes escalas -no será lo mismo un alto directivo de una multinacional- que un técnico de una empresa pequeña- pero con el mismo fin: proteger la información como activo crítico, igual que protegemos a las personas o a los edificios.

Por supuesto, por mucha contrainteligencia, por mucho need to know, por mucho SGSI o por mucha seguridad lógica que implantemos, este tipo de cosas seguirán pasando; quizás dentro de unos meses veamos por las calles coches eléctricos Lenault con un diseño muy similar al que ahora se ha robado. O quizás no, quién sabe. Lo que sí que es cierto es que los robos de información o el espionaje industrial están a la orden del día; casos como este saltan a los medios -se trata de empresas muy conocidas-, pero son muchos más los que se quedan enterrados en una organización cualquiera o, como mucho, en un juzgado; y siempre es lo mismo: personas con acceso a información que por uno u otro motivo (principalmente dinero) hacen un mal uso de ella.

Por cierto, hablando de estos temas, un libro muy interesante que trata de la relación entre personas y protección de la información es Managing the Human Factor in Information Security, de David Lacey (nos lo recomendó chmeee en este mismo blog). Lo estoy leyendo ahora y cuenta cosas más que interesantes (gracias chmeee ;)

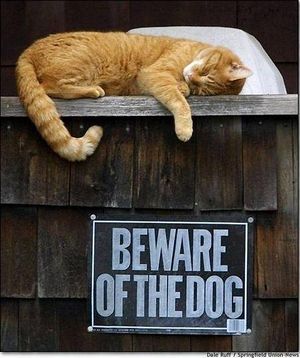

Según el DRAE, la disuasión es la “acción y efecto de disuadir”, y disuadir significa “inducir, mover a alguien con razones a mudar de dictamen o a desistir de un propósito”; básicamente, la disuasión consiste en convencer a alguien, de una u otra forma, para que cambie su manera de actuar. Cuando hablamos de seguridad, las medidas de disuasión son las que tratan de “convencer” a alguien hostil para que cese su actitud -al menos ante nosotros-; en muchos casos, son el efecto colateral de salvaguardas reales, pero en ocasiones se utilizan de forma pura, sin ningún otro mecanismo de seguridad real más allá de la intención de “convencer” a un delincuente de que nos deje tranquilos…

Según el DRAE, la disuasión es la “acción y efecto de disuadir”, y disuadir significa “inducir, mover a alguien con razones a mudar de dictamen o a desistir de un propósito”; básicamente, la disuasión consiste en convencer a alguien, de una u otra forma, para que cambie su manera de actuar. Cuando hablamos de seguridad, las medidas de disuasión son las que tratan de “convencer” a alguien hostil para que cese su actitud -al menos ante nosotros-; en muchos casos, son el efecto colateral de salvaguardas reales, pero en ocasiones se utilizan de forma pura, sin ningún otro mecanismo de seguridad real más allá de la intención de “convencer” a un delincuente de que nos deje tranquilos…