Vivimos en un mundo “conectado” digitalmente, en el que se distinguen distintos tipos de habitantes, principalmente aquellos que lo vieron “nacer” y los que han nacido como “ciudadanos digitales”.

Pero bien sea en el caso de los primeros por la forma en que se han relacionado habitualmente entre ellos o, en el caso de los segundos por esa confianza infundada de ser nativos, la cuestión está en que en muchas ocasiones se expone lo privado, propio y ajeno, ante el público en general, sin ser conscientes de estar haciéndolo o, peor aún, con indiferencia por el riesgo que entraña.

En la “prehistoria digital”, la gente más abierta se juntaba en parques mientras los niños o las mascotas jugaban, en bares para tomar una copa y poder departir con otros tertulianos, en asociaciones ya fueran culturales o de otra índole y allí, en un foro controlado, compartían historias sobre hechos acaecidos propios o de la familia y amigos. Había una “exposición” pública de la privacidad, pero con un alcance, que normalmente no era un problema, más allá de que a partir de ese momento podía ponerse en marcha la maquinaria de los chismosos y cotillas y, salvo que la historia tuviese meollo, raro era que llegase a más de tres pueblos de distancia. No es que no se obviase ya la privacidad propia, o que no se estuviese faltando a la privacidad ajena sin permiso del interesado, pero digamos que los riesgos eran en cierta manera “controlados” por el propio límite físico de la comunicación.

En la actualidad y, con el auge de todo tipo de redes sociales, las cosas han cambiado y mucho. Se tiende a publicar, sin ni siquiera controlar el alcance con el que se hace, todo tipo de detalles propios. Y lo que es peor, se publica información que atañe a terceros sin una mera consulta previa para ver si el interesado está por la labor. Está claro que ese ansia de ser “reportero” de tabloide es algo innato a muchos humanos, que se afanan por crear toda una serie de noticias sociales, más o menos interesantes, sobre el resto de mortales y de aderezarlas con la correspondiente información propia para mejorar la “calidad” de sus publicaciones.

Pongamos por caso ese afable amigo que nos hace una foto en una cena del grupo de antiguos alumnos y que luego, sin más, la sube a su perfil de Facebook. Y no contento con ello, nos etiqueta en la misma para que todavía sea mayor la probabilidad de que no se pierda entre la jungla de posts que a diario se publican en la red. A ver, que sí, que uno es consciente de que le han hecho una foto. Y que posiblemente, hasta esté agradecido si la misma se la hacen llegar por correo electrónico para poder tener un recuerdo de la ocasión. Pero ¿en qué momento ha autorizado que se le exponga públicamente en la red?

Este tema de publicar fotos de ajenos para la contemplación pública es algo que, al menos yo, no había visto tan extendido como en la actualidad. Con la salvedad de aquellos casos, en que los “amigos” de una pareja se dedicaban a colgar fotos de la misma por los postes del pueblo, indicando que se casaban y otras lindezas. Sinceramente, creo que esto de “colgar” fotos ajenas parece una moda que se nos ha ido de las manos. Parece como, si con el auge de los dispositivos que incorporan una cámara digital, la facilidad de uso de la misma y el coste insignificante de obtener capturas, todo el mundo se hubiese infundido de cierto “espíritu Cartier-Bresson”.

Quizá es necesaria una nueva asignatura en las escuelas y colegios, una asignatura en donde se complemente la enseñanza del uso de las nuevas tecnologías, con la enseñanza de la responsabilidad que supone el uso de las mismas y la necesidad del respeto a uno mismos y a los demás. Quizá sea necesaria la expedición de un carnet de ciudadano digital, que nos reconozca el conocimiento de lo que tan sólo debiera de ser usar el sentido común, y que sin el cual, no se nos permita transitar por este mundo digital.

Desde este post quiero presentar un poco más en detalle a una de las

Desde este post quiero presentar un poco más en detalle a una de las

Hace unas semanas se conoció que Google había dejado de desarrollar actualizaciones de seguridad para los sistemas Android cuya versión sea anterior a 4.4 (también denominada Kit Kat). Esto ha causado bastante revuelo ya que se trata de una decisión que afecta a la seguridad de más 900 millones de dispositivos, casi nada.

Hace unas semanas se conoció que Google había dejado de desarrollar actualizaciones de seguridad para los sistemas Android cuya versión sea anterior a 4.4 (también denominada Kit Kat). Esto ha causado bastante revuelo ya que se trata de una decisión que afecta a la seguridad de más 900 millones de dispositivos, casi nada.

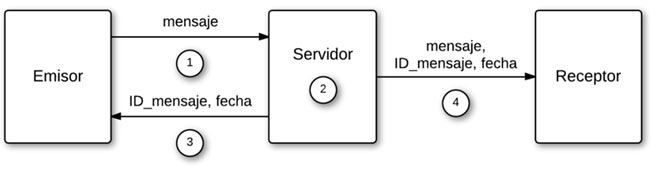

En la actualidad, el uso de smartphones y tablets se ha convertido en una parte fundamental de nuestras vidas. El rápido crecimiento de las aplicaciones de mensajería instantánea ha hecho que servicios como llamadas telefónicas o SMS queden desplazados por los mensajes enviados desde aplicaciones en terminales móviles. Es por esto que este tipo de mensajes puedan tener cabida en un tribunal como prueba ante un delito.

En la actualidad, el uso de smartphones y tablets se ha convertido en una parte fundamental de nuestras vidas. El rápido crecimiento de las aplicaciones de mensajería instantánea ha hecho que servicios como llamadas telefónicas o SMS queden desplazados por los mensajes enviados desde aplicaciones en terminales móviles. Es por esto que este tipo de mensajes puedan tener cabida en un tribunal como prueba ante un delito.